PB Tech

Džeroms Segura, galvenais drošības pētnieks, kurš strādā ar Malwarebytes, ir izdomājis veidu, kā apiet drošības aizsardzību Microsoft Office, izmantojot uzbrukuma vektoru, kuram nav nepieciešami makro. Tas nāk uz papēžiem citiem pētniekiem, kas nesen atrada metodes makro īsceļu izmantošanai, lai ļaunprātīgi izmantotu Access datu bāzes.

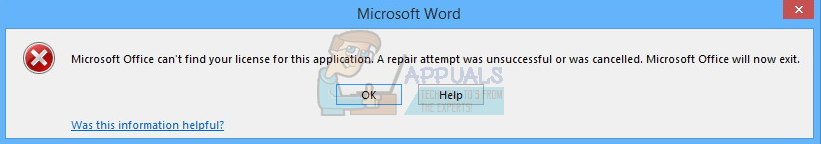

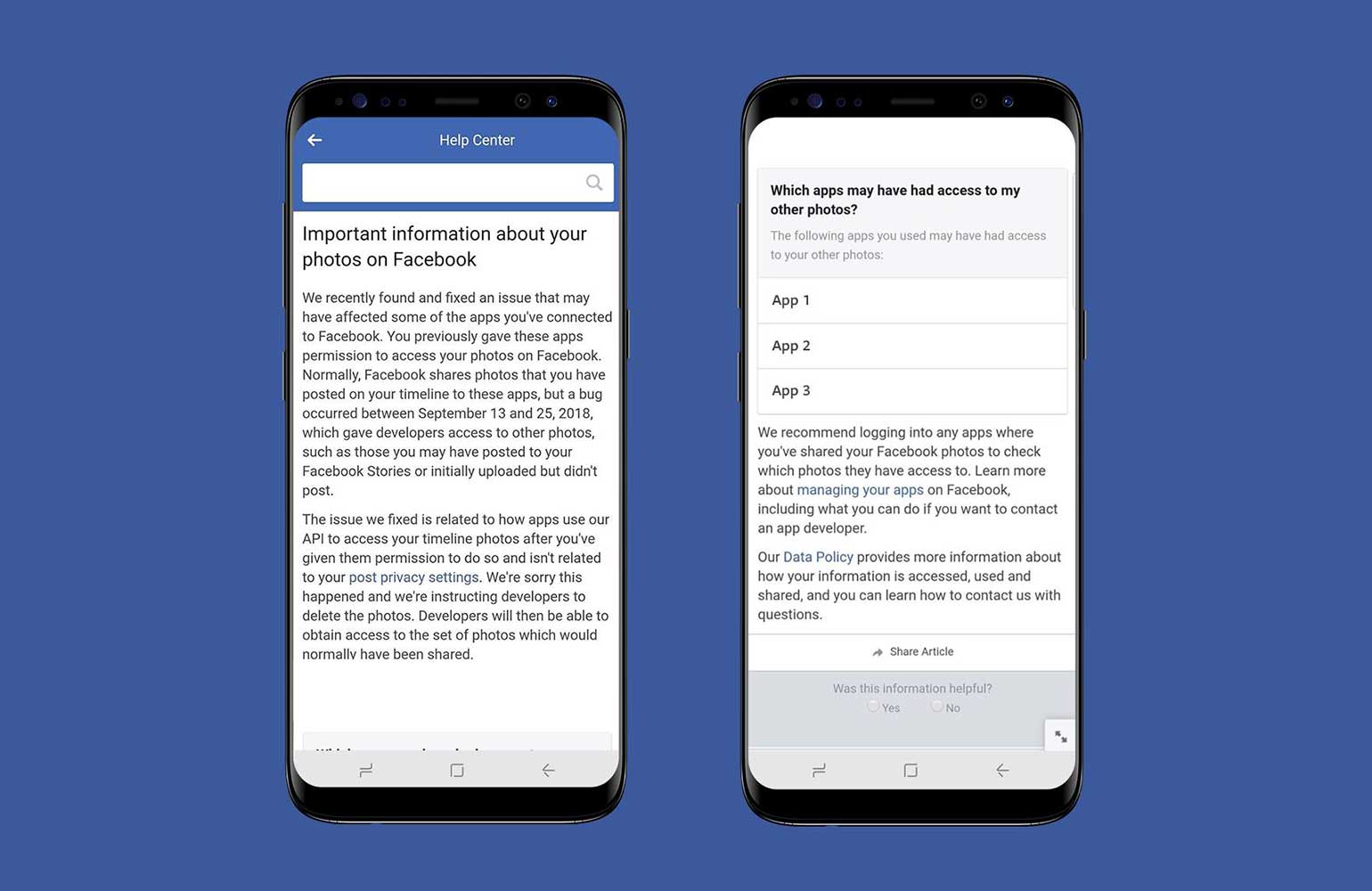

Iekļaujot iestatījumu failu Office dokumentā, uzbrucēji var izmantot sociālo inženieriju, lai liktu lietotājiem palaist bīstamu kodu bez papildu paziņojumiem. Kad tehnika darbojas, Windows neizmet nekādus kļūdu ziņojumus. Var apiet pat noslēpumainas, kas palīdz slēpt faktu, ka viss notiek.

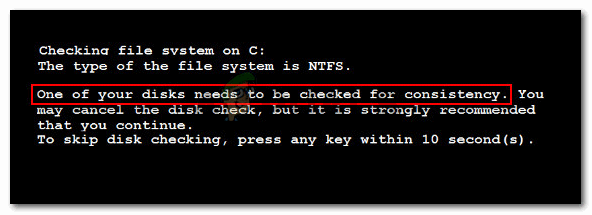

Faila formātā, kas raksturīgs operētājsistēmai Windows 10, ir XML kods, kas vadības panelī var izveidot saīsnes uz sīklietotnēm. Šis formāts .SettingContent.ms nepastāvēja iepriekšējās Windows versijās. Rezultātā viņiem, cik zinātnieki zina, nevajadzētu būt neaizsargātiem pret šo izmantošanu.

Tiem, kas Office ir izvietojuši, izmantojot Wine lietojumprogrammu saderības slāni, arī nevajadzētu rasties problēmām neatkarīgi no tā, vai viņi izmanto GNU / Linux vai macOS. Tomēr viens no XML elementiem, kas atrodas šajā failā, var izraisīt postījumus ar Windows 10 mašīnām, kas darbojas uz tukša metāla.

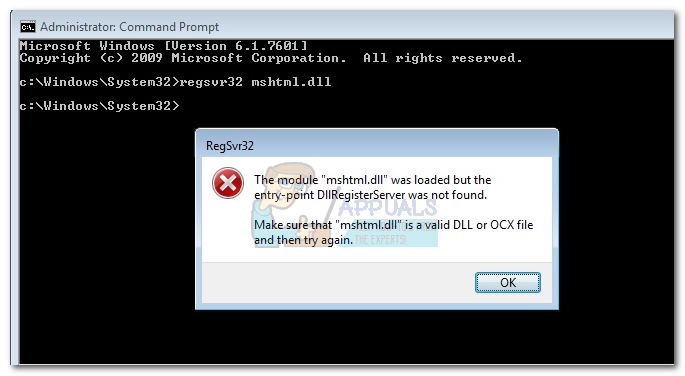

DeepLink, kā zināms elements, ļauj izpildīt bināros izpildāmos saišķus pat tad, ja pēc tiem ir slēdži un parametri. Uzbrucējs varēja pieprasīt PowerShell un pēc tam pievienot kaut ko, lai viņi varētu sākt izpildīt patvaļīgu kodu. Ja viņi to vēlētos, viņi pat varētu izsaukt oriģinālo mantoto komandu tulku un izmantot to pašu vidi, kuru Windows komandrinda nodrošināja kodētājiem kopš NT agrākās kodola agrākajām versijām.

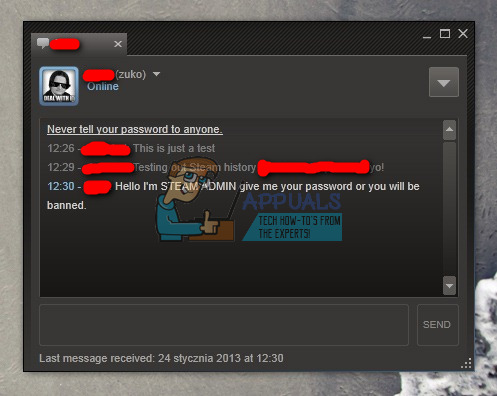

Rezultātā radošs uzbrucējs varēja izveidot dokumentu, kas izskatās likumīgs, un izlikties par kādu citu, lai liktu cilvēkiem uz tā noklikšķināt uz saites. Tas, piemēram, varētu pierast, lai upura mašīnā lejupielādētu kriptominēšanas programmas.

Viņi varētu arī vēlēties nosūtīt failu, izmantojot lielu surogātpasta kampaņu. Segura ieteica, ka tam būtu jānodrošina, ka klasiskie sociālās inženierijas uzbrukumi drīz neizkritīs no stila. Lai gan šāds fails būtu jāizplata neskaitāmiem lietotājiem, lai nodrošinātu, ka daži ļautu veikt koda izpildi, tam vajadzētu būt iespējamam, maskējot to kā kaut ko citu.