Šifrēšanas ilustrācija

Papildus kiberspiegošanas veikšanai, šķiet, ka lielu un valsts atbalstītu uzlaušanas grupu daļa nodarbojas ar finansiāli motivētu kiberuzbrukumu izpildi. Šie kibernoziegumi, šķiet, ir vērsti uz diezgan daudziem konkrētiem segmentiem, taču visvairāk to ietekmē arvien pieaugošā tiešsaistes videospēļu nozare. Tiek ziņots, ka indivīdi ir daļa no lielākas valsts atbalstītas Ķīnas kiberspiegošanas operāciju grupas, kas varētu izmantot rīku komplektu un prasmju kopumu, lai gūtu zināmu peļņu, atklāja pētnieki. Kibernoziegumi, kuru galvenais mērķis ir monetārs ieguvums, nepārtraukti pieaug, jo spēlētāji arvien vairāk maina spēles uz mākoņa un attāliem serveriem.

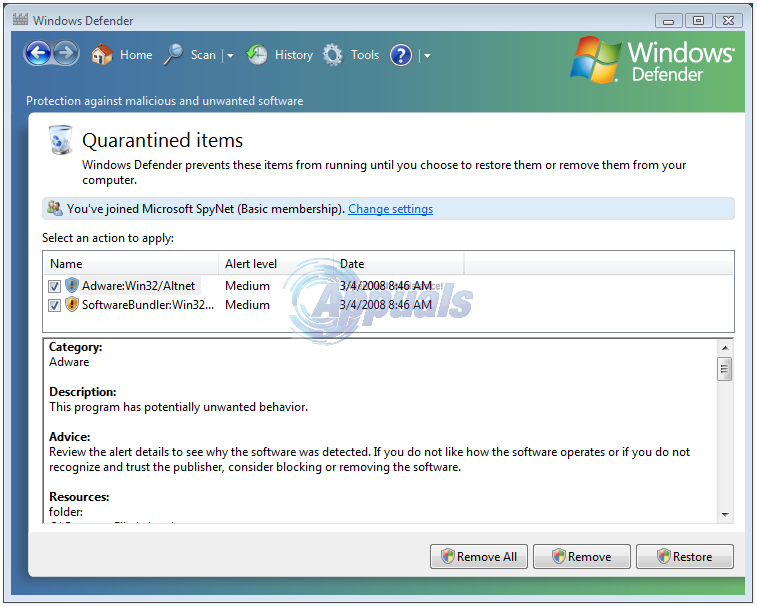

Pētnieki plkst FireEye ir sagatavojuši visaptverošu ziņojumu par APT41 - ražīgu Ķīnas kiberdraudu grupu, kas veic valsts atbalstītu spiegošanas darbību. Tiek uzskatīts, ka šo grupu sponsorē vai atbalsta Ķīnas administrācija. Pētnieki apgalvo, ka APT41 grupa ir veikusi pastāvīgus uzbrukumus uzņēmumiem, kas glabā komercnoslēpumus. Tomēr līdztekus kiberspiegošanas misiju veikšanai grupas dalībnieki veic arī finansiāli motivētas operācijas. Pētnieki atzīmēja, ka daži no dalībniekiem izmantoja ļaunprātīgu programmatūru, kas parasti tika rezervēta spiegošanas kampaņām.

Ķīnas kiberspiegošanas grupa APT41 veic arī finansiāli motivētus kiberuzbrukumus:

Valsts atbalstītas hakeru grupas vai pastāvīgi draudu dalībnieki parasti nav iesaistīti finansiāli izdevīgu darbību veikšanā. Šīs grupas izmanto ļoti efektīvus Nulles dienas izmantošana ”, Lai piegādātu ļaunprātīgu programmatūru vai lejupielādētu vairākas kravas starptautisko uzņēmumu drošajos serveros. Šie varoņdarbi parasti ir tumšajā tīmeklī ir diezgan dārgs , taču hakeri tos reti iegādājas no brokeriem, lai nozagtu digitālo valūtu.

Tomēr šķiet, ka APT41 grupa ir piedevusi digitālajām zādzībām papildus kiberspiegošanas veikšanai. Šķiet, ka digitālie saraksti tiek veikti tikai personisku labumu gūšanai. Tomēr dalībnieki, šķiet, izmanto ļaunprātīgu programmatūru un citu ļaunprātīgu programmatūru, kas nav paredzēta mērķauditorijai vispārējiem interneta lietotājiem. Vienkārši sakot, hakeri izmanto nepublisko ļaunprātīgu programmatūru, kas parasti rezervēta spiegošanas kampaņām. The izsmeļošs FireEye ziņojums ietver “vēsturisko un notiekošo darbību, kas attiecināma uz APT41, grupas taktikas, paņēmienu un procedūru (TTP) attīstību, informāciju par atsevišķiem dalībniekiem, viņu ļaunprātīgas programmatūras rīku kopas pārskatu un to, kā šie identifikatori pārklājas ar citiem zināmiem Ķīnas spiegošanas operatoriem. ”

Šodien mēs izlaižam ziņojumu par #APT41 , ražīga Ķīnas kiberdraudu grupa, kas paralēli ar finansiāli motivētām operācijām veic valsts atbalstītu spiegošanas darbību.

Apmeklējiet mūs vietnē #BHUSA lai uzzinātu vairāk no mūsu #threatintel eksperti.

>> Lasīt vairāk: https://t.co/ub4P9b1XHe pic.twitter.com/yXpK8ve0xm

- FireEye (@FireEye) 2019. gada 7. augusts

Tradicionāli hakeri, kas dodas pēc digitālajām glabātavām, lai nozagtu naudu, ir mērķējuši uz aptuveni 15 galvenajiem nozares segmentiem. Starp tiem ienesīgākie ir digitālā veselības aprūpe, patenti un cita augsto tehnoloģiju, telekomunikāciju un pat augstākā izglītība. Tomēr eksplodējošā tiešsaistes videospēļu industrija tagad ir arī pievilcīgs mērķis. Faktiski ziņojumā norādīts, ka APT41 grupas dalībnieki, iespējams, ir sākuši mērķauditoriju spēļu nozarē pēc 2014. gada. Tomēr grupas galvenā misija joprojām ir kiberspiegošana. Viņi acīmredzot palīdz Ķīnai paātrināt savu misiju “Ražots Ķīnā 2025”. Citiem vārdiem sakot, diezgan daudzas no pastāvīgajām draudu grupām, kuras, šķiet, nākušas no Ķīnas, parasti strādā pie Ķīnas piecu gadu ekonomikas attīstības plāniem. Vienkārši sakot, šķiet, ka tie palīdz valsts ambīcijām. Chine ir skaidri norādījis, ka valsts vēlas, lai tās augsti industrializētais nacionālais darbaspēks un uzņēmumi sāktu ražot augstākas vērtības produktus un pakalpojumus.

Kā APT41 grupa uzbrūk tiešsaistes videospēļu industrijai?

Īpaši šķiet, ka APT41 grupa vēlas sekot uzņēmumiem, kas atrodas augstākās izglītības, ceļojumu pakalpojumu un ziņu / mediju segmentā. Šķiet, ka grupa arī seko augsta līmeņa personām un mēģina piekļūt viņu sakaru tīklam. Agrāk grupa mēģināja iegūt nesankcionētu piekļuvi viesnīcas rezervēšanas sistēmām, acīmredzami mēģinot nodrošināt objekta drošību.

Tomēr papildus iepriekšminētajām valsts atbalstītajām aktivitātēm daži no APT41 grupas dalībniekiem personīgo finansiālo ieguvumu dēļ seko videospēļu industrijai. Hakeri seko virtuālajām valūtām, un pēc citu līdzīgu grupu novērošanas arī APT41 ir mēģinājis izvietot ransomware .

Īpašs kliegt @MrDanPerez un pārējo mūsu Pretinieku vajāšanas komandu par viņu gadiem ilgo darbu #APT41 . Daudzus no tālāk uzskaitītajiem ļaunprātīgas programmatūras nosaukumiem izveidoja mūsu komanda, un tos visaptveroši mainīja @williballenthin un citi #FLARE https://t.co/jvlg1VMQQm

- BarijsV (@BarryV) 2019. gada 7. augusts

Pārsteidzoši, ka grupa mēģina piekļūt aizmugures spēļu ražošanas videi. Pēc tam grupa nozog pirmkodu, kā arī digitālos sertifikātus, kurus pēc tam izmanto, lai parakstītu ļaunprātīgu programmatūru. Ir zināms, ka APT41 izmanto piekļuvi ražošanas videi, lai likumīgos failos ievadītu ļaunprātīgu kodu. Nenojaušošie upuri, kuru vidū ir arī citas organizācijas, pēc tam šķietami likumīgos kanālos lejupielādē šos sabojātos failus. Tā kā faili un sertifikāti ir parakstīti, lietojumprogrammas tiek veiksmīgi instalētas.

Vēl jo vairāk attiecas uz faktu, ka grupa, kā tiek ziņots, mērķtiecīgajos tīklos var pārvietoties neatklāti, tostarp pagriežot starp Windows un Linux sistēmām . Turklāt APT41 ierobežo papildu ļaunprātīgas programmatūras izvietošanu līdz konkrētām upuru sistēmām saskaņošana ar atsevišķiem sistēmas identifikatoriem . Vienkārši sakot, grupa iet pēc izvēlētiem lietotājiem, iespējams, ar lielu daudzumu digitālās valūtas. Tiek uzskatīts, ka APT41 ir 46 dažāda veida ļaunprātīgas programmatūras, kas ietver aizmugurējās durvis, akreditācijas datu zādzības, taustiņu ierakstītājus un vairākus rootkitus.

Tagi Kiberdrošība

![[FIX] Amazon Prime Video kļūdas kods 7031](https://jf-balio.pt/img/how-tos/61/amazon-prime-video-error-code-7031.png)