Apple (Medhat Dawoud fotoattēls vietnē Unsplash)

Apple iOS, noklusējuma operētājsistēma visiem iPhone tālruņiem, saturēja sešas kritiskas “Zero Interaction” ievainojamības. To atklāja arī Google elites komanda “Project Zero”, kas meklē nopietnas kļūdas un programmatūras kļūdas. Interesanti, ka Google drošības pētījumu grupa ir arī veiksmīgi atkārtojusi darbības, kuras var veikt, izmantojot savvaļas drošības trūkumus. Šīs kļūdas potenciāli var ļaut jebkuram attālajam uzbrucējam pārņemt Apple iPhone administratīvo kontroli, bez lietotāja pienākuma darīt neko citu kā saņemt un atvērt ziņojumu.

Tika konstatēts, ka Apple iPhone operētājsistēmas versijas pirms iOS 12.4 ir pakļautas sešām “bezmijiedarbības” drošības kļūdām, atklāja Google. Divi Google Project Zero dalībnieki ir publicējuši informāciju un pat veiksmīgi demonstrējuši Proof-of-Concept attiecībā uz piecām no sešām ievainojamībām. Drošības trūkumus var uzskatīt par diezgan nopietniem tikai tāpēc, ka tiem ir nepieciešams vismazākais potenciālā upura veikto darbību skaits, lai apdraudētu iPhone drošību. Drošības ievainojamība ietekmē iOS operētājsistēmu, un to var izmantot, izmantojot iMessage klientu.

Google seko atbildīgai praksei un informē Apple par nopietniem iPhone iOS drošības trūkumiem:

Nākamnedēļ Lasvegasā notikušajā Black Hat drošības konferencē Google atklās informāciju par Apple iPhone iOS drošības ievainojamību. Tomēr meklēšanas gigants saglabāja atbildīgo praksi brīdināt attiecīgos uzņēmumus par drošības nepilnībām vai aizmugurējām durvīm, un vispirms ziņoja par problēmām Apple, lai ļautu tai izdot ielāpus, pirms komanda publiski atklāja informāciju.

Ņemot vērā nopietnās drošības kļūdas, ziņots, ka Apple steidzās labot kļūdas. Tomēr, iespējams, tas nav pilnībā izdevies. Sīkāka informācija par vienu no “bezmijiedarbības” ievainojamībām tiek turēta slepenībā, jo Apple nav līdz galam novērsis kļūdu. Informāciju par to pašu piedāvāja Natālija Silvanoviča, viena no divām Google Project Zero pētniecēm, kas atrada un ziņoja par kļūdām.

Google atklāj virkni trūkumu Apple lietotnē iMessage

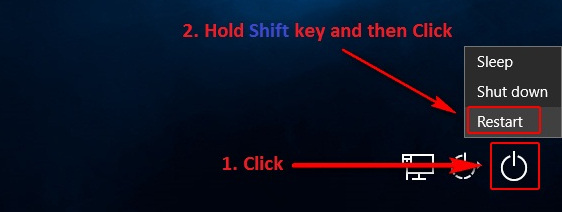

Nekas nav pasargāts no vīrusiem, ļaunprātīgas programmatūras un tamlīdzīgiem vai kodēšanas trūkumiem: MacOS, Android, iOS, Linux, Windows - tie visi ir neaizsargāti. Plāksteri un pretvīrusu līdzekļi vienmēr ir nepieciešami VISĀM OS https://t.co/sTpLUY2XqO

- Skotija (@osusuki) 2019. gada 30. jūlijs

Pētnieks arī atzīmēja, ka četras no sešām drošības kļūdām var izraisīt ļaunprātīga koda izpildi attālā iOS ierīcē. Vēl jo vairāk attiecas uz faktu, ka šīm kļūdām nav vajadzīga lietotāja mijiedarbība. Uzbrucējiem vienkārši jānosūta uz cietušā tālruni īpaši kodēts nepareizi veidots ziņojums. Ļaunprātīgais kods pēc tam, kad lietotājs ir atvēris ziņojumu, lai apskatītu saņemto vienumu, varētu pats viegli izpildīties. Pārējie divi izmantojumi var ļaut uzbrucējam nopludināt datus no ierīces atmiņas un nolasīt failus no attālās ierīces. Pārsteidzoši, ka pat šīm kļūdām nebija nepieciešama lietotāja mijiedarbība.

Apple varētu veiksmīgi novērst tikai piecas no sešām “Zero Interaction” drošības ievainojamībām iPhone iOS ierīcēs?

Paredzēts, ka visi seši drošības trūkumi tika veiksmīgi novērsti pagājušajā nedēļā, 22. jūlijā, ar Apple iOS 12.4 laidienu . Tomēr šķiet, ka tas tā nav. Drošības pētnieks atzīmēja, ka Apple iPhone iPhone iOS izdevās novērst tikai piecas no sešām drošības “Zero Interaction” drošības ievainojamībām. Tomēr informācija par piecām labotajām kļūdām ir pieejama tiešsaistē. Google to pašu ir piedāvājusi, izmantojot kļūdu ziņošanas sistēmu.

Trīs kļūdas, kas ļāva veikt attālo izpildi un piešķīra administratīvo kontroli pār upura iPhone, ir CVE-2019-8647 , CVE-2019-8660 , un CVE-2019-8662 . Saistītajos kļūdu ziņojumos ir ne tikai tehniska informācija par katru kļūdu, bet arī koncepcijas pierādīšanas kods, ko var izmantot, lai izveidotu ekspluatācijas iespējas. Tā kā Apple nav spējis veiksmīgi izlabot ceturto šīs kategorijas kļūdu, informācija par to pašu tika turēta konfidenciāli. Google atzīmēja šo drošības ievainojamību kā CVE-2019-8641.

Viens no šiem trūkumiem ir ārpus robežas lasīta (CVE-2019-8646) problēma, kas attāliem uzbrucējiem varētu ļaut lasīt upura krātuvē saglabāto failu saturu. #iOS ierīci, vienkārši nosūtot nepareizi izveidotu ziņojumu, izmantojot iMessage.

- Hacker News (@TheHackersNews) 2019. gada 30. jūlijs

Google ir atzīmējis piekto un sesto kļūdu kā CVE-2019-8624 un CVE-2019-8646 . Šie drošības trūkumi varētu ļaut uzbrucējam izmantot upura privāto informāciju. Tas jo īpaši attiecas uz to, ka tie var nopludināt datus no ierīces atmiņas un nolasīt failus no attālās ierīces, bez upura mijiedarbības.

Izmantojot iOS 12.4, Apple, iespējams, ir veiksmīgi bloķējis visus mēģinājumus attālināti kontrolēt iPhone, izmantojot neaizsargāto iMessage platformu. Tomēr koncepcijas pierādīšanas koda esamība un atvērta pieejamība nozīmē, ka hakeri vai ļaunprātīgi kodētāji joprojām var izmantot iPhone, kas nav atjaunināti uz iOS 12.4. Citiem vārdiem sakot, lai gan drošības atjauninājumus vienmēr ieteicams instalēt, tiklīdz tie kļūst pieejami, šajā gadījumā ir svarīgi bez kavēšanās instalēt jaunāko iOS atjauninājumu, ko Apple ir izdevis. Daudzi hakeri mēģina izmantot ievainojamības pat pēc tam, kad tie ir salaboti vai novērsti. Tas ir tāpēc, ka viņi labi zina, ka ir daudz ierīču īpašnieku, kuri neatjaunina nekavējoties vai vienkārši aizkavē savu ierīču atjaunināšanu.

Nopietni iPhone iOS drošības trūkumi ir diezgan ienesīgi un finansiāli atalgoti tumšajā tīmeklī:

Sešas “Nulles mijiedarbības” drošības ievainojamības atklāja Silvanovičs un kolēģis Google Project Zero drošības pētnieks Semjuels Grošs. Nākamnedēļ Lasvegasā paredzētajā Black Hat drošības konferencē Silvanovičs uzstāsies ar prezentāciju par attālinātām un bezsaistes iPhone ievainojamībām.

' Nulle mijiedarbība Vai bez berzes ”Ievainojamība ir īpaši bīstama un rada nopietnas bažas drošības ekspertu vidū. A mazs fragments par runu ko Silvanovičs sniegs konferencē, uzsver bažas par šādiem drošības trūkumiem iPhone iOS. “Ir dzirdētas runas par attālinātām ievainojamībām, kuru novēršanai nav nepieciešama lietotāja mijiedarbība, lai uzbruktu iPhone, taču ir pieejama ierobežota informācija par šo moderno ierīču uzbrukumu tehniskajiem aspektiem. Šajā prezentācijā tiek pētīta attālā iOS mijiedarbības uzbrukuma virsma. Tajā apspriests SMS, MMS, Visual Voicemail, iMessage un Mail ievainojamības potenciāls un paskaidrots, kā iestatīt rīkus, lai pārbaudītu šos komponentus. Tajā iekļauti arī divi ievainojamības piemēri, kas atklāti, izmantojot šīs metodes. ”

Google projekta nulles pētnieki atklāj 5 “Zero Interaction” iMessage kļūdas, 4 novērstas iOS 12.4 @Google

CVE-2019-8660 ir atmiņas bojājumsDivi no atklātajiem trūkumiem var izraisīt iPhone GUI avāriju

Viens no pētniekiem detalizēs Black Hat USA 2019 trūkumus pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 2019. gada 30. jūlijs

Prezentācija ir noteikta kā viena no populārākajām konvencijā, galvenokārt tāpēc, ka iOS kļūdas bez lietotāja mijiedarbības ir ļoti reti sastopamas. Lielākā daļa iOS un macOS izmantoto paļaujas uz to, ka upuris veiksmīgi tiek mānīts palaist lietotni vai atklāt Apple ID akreditācijas datus. Kļūdai ar nulles mijiedarbību ir nepieciešams atvērt tikai sabojātu ziņojumu, lai palaistu ekspluatāciju. Tas ievērojami palielina infekcijas vai drošības kompromisu iespējas. Lielākajai daļai viedtālruņu lietotāju ir ierobežots nekustamā īpašuma ekrāns, un viņi atver ziņojumus, lai pārbaudītu tā saturu. Gudri izstrādāts un labi formulēts ziņojums bieži vien eksponenciāli palielina uztverto autentiskumu, vēl vairāk palielinot veiksmes iespējas.

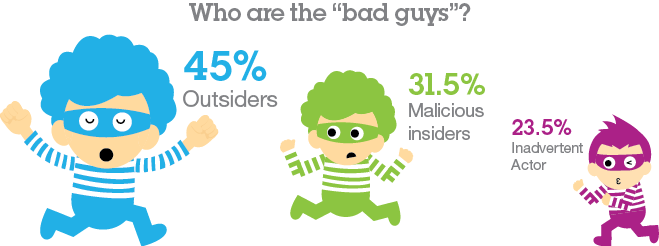

Silvanovičs minēja, ka šādus ļaunprātīgus ziņojumus varētu nosūtīt, izmantojot SMS, MMS, iMessage, Mail vai pat Visual Voicemail. Viņiem vajadzēja nonākt tikai cietušā tālrunī un tikt atvērtiem. 'Šādas ievainojamības ir uzbrucēja svētais grails, kas ļauj viņiem neatklāti ielauzties upuru ierīcēs.' Starp citu, līdz šai dienai tika konstatēts, ka šādas minimālās jeb “Zero Interaction” drošības ievainojamības ir izmantojušas tikai legālu pārtveršanas rīku un uzraudzības programmatūras pārdevēji un izgatavotāji. Tas vienkārši nozīmē tādu ļoti sarežģītas kļūdas kas rada vismazākās aizdomas, galvenokārt atklāj un tirgo programmatūras pārdevēji, kas darbojas tumšajā tīmeklī. Tikai valsts atbalstītas un koncentrētas hakeru grupas parasti tiem ir piekļuve. Tas ir tāpēc, ka pārdevēji, kuri pārzina šādus trūkumus, tos pārdod par milzīgām naudas summām.

Saskaņā ar cenu diagrammu, ko publicēja Zerodium , šādas tumšajā tīmeklī vai programmatūras melnajā tirgū pārdotās ievainojamības katra varētu maksāt vairāk nekā vienu miljonu ASV dolāru. Tas nozīmē, ka Silvanovičs, iespējams, ir publicējis informāciju par drošības izmantošanu, ko nelegālās programmatūras pārdevēji, iespējams, ir iekasējuši no 5 līdz 10 miljoniem ASV dolāru. Crowdfense , cita platforma, kas darbojas ar drošības informāciju, apgalvo, ka cena varēja būt daudz augstāka. Platforma savus pieņēmumus pamato ar faktu, ka šie trūkumi bija daļa no “ bez klikšķa uzbrukuma ķēde ”. Turklāt ievainojamība strādāja ar jaunākajām iOS izmantošanas versijām. Kopā ar faktu, ka viņu bija seši, izmantošanas pārdevējs varēja viegli nopelnīt par partiju vairāk nekā 20 miljonus ASV dolāru.

Tagi ābolu Kiberdrošība google ios