Google Android

Tiešsaistē parādījās jauna mobilo ierīču izpirkšanas programmatūra. Mutējošais un attīstošais digitālais vīruss ir paredzēts viedtālruņiem, kuros darbojas Google Android operētājsistēma. Ļaunprātīgā programmatūra mēģina piekļūt, izmantojot vienkāršu, bet asprātīgi slēptu īsziņu, un pēc tam dziļi iegremdējas mobilā tālruņa iekšējā sistēmā. Papildus kritiskā un jutīgā ķīlnieka turēšanai jaunais tārps agresīvi mēģina izplatīties citiem upuriem, izmantojot apdraudēto viedtālruņu sakaru platformas. Jaunā ransomware saime ir svarīgs, taču saistīts ar nozīmīgu notikumu Google Android OS, kas arvien vairāk tika uzskatīts par samērā drošu pret mērķtiecīgiem kiberuzbrukumiem.

Kiberdrošības profesionāļi, kas strādā pie populārā antivīrusu, ugunsmūra un citu digitālās aizsardzības rīku izstrādātāja ESET, atklāja jaunu izpirkuma programmatūras saimi, kas paredzēta uzbrukumam Google Android mobilajai operētājsistēmai. Digitālais Trojas zirgs izplatīšanai izmanto SMS īsziņas, atzīmēja pētnieki. ESET pētnieki jauno ļaunprātīgo programmatūru ir nodēvējuši par Android / Filecoder.C un novērojuši tās pašas aktivitātes pieaugumu. Starp citu, izpirkuma programmatūra, šķiet, ir diezgan jauna, taču tā iezīmē divu gadu jaunu Android ļaunprātīgas programmatūras noteikšanas samazināšanās beigas. Vienkārši sakot, šķiet, ka hakeriem ir izrādījusies jauna interese mērķēt uz viedtālruņu operētājsistēmām. Tikai šodien mēs ziņojām par vairākiem “Zero Interaction” drošības ievainojamības, kas tika atklātas Apple iPhone iOS operētājsistēmā .

Filecoder ir aktīvs kopš 2019. gada jūlija, bet ātri un agresīvi izplatās, izmantojot gudru sociālo inženieriju

Kā norāda Slovākijas antivīrusu un kiberdrošības uzņēmums, Filecoder savvaļā tika novērots pavisam nesen. ESET pētnieki apgalvo, ka pamanījuši, ka izpirkuma programmatūra ir aktīvi izplatījusies kopš 2019. gada 12. jūlija. Vienkārši sakot, šķiet, ka ļaunprogrammatūra ir parādījusies mazāk nekā pirms mēneša, taču tās ietekme varētu pieaugt katru dienu.

Vīruss ir īpaši interesants, jo uzbrukumi Google Android operētājsistēmai nepārtraukti samazinās apmēram divus gadus. Tas radīja vispārēju priekšstatu, ka Android galvenokārt ir pasargāts no vīrusiem vai ka hakeri īpaši netiecas pēc viedtālruņiem un tā vietā mērķē uz galddatoriem vai citu aparatūru un elektroniku. Viedtālruņi ir diezgan personiskas ierīces, un tāpēc tos var uzskatīt par ierobežotiem potenciālajiem mērķiem, salīdzinot ar ierīcēm, kuras izmanto uzņēmumos un organizācijās. Mērķauditorijas atlase datoriem vai elektroniskām ierīcēm tik lielos iestatījumos ir vairākas iespējamās priekšrocības, jo apdraudēta mašīna var piedāvāt ātru veidu, kā apdraudēt vairākas citas ierīces. Tad ir jāanalizē informācija, lai izvēlētos slepenu informāciju. Starp citu, šķiet, ka ir vairākas hakeru grupas vērsts uz liela mēroga spiegošanas uzbrukumu veikšanu .

DROŠĪBAS BRĪDINĀJUMS: Android Ransomware FileCoder celms parādās: Android parādījās jauns ransomware celms #mobilais ierīces. Tā mērķauditorija ir tie, kuri izmanto operētājsistēmu Android 5.1 un jaunākas versijas. Šo Android ransomware celmu ir dublējis… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 2019. gada 30. jūlijs

Savukārt jaunā izpirkuma programmatūra tikai mēģina ierobežot Android viedtālruņa īpašnieku piekļuvi personiskajai informācijai. Nav norāžu, ka ļaunprātīga programmatūra mēģina nopludināt vai nozagt personisku vai sensitīvu informāciju vai instalēt citas lietderīgās kravas, piemēram, taustiņlogerus vai aktivitāšu izsekotājus, lai mēģinātu piekļūt finanšu informācijai.

Kā Filecoder Ransomware izplatās Google Android operētājsistēmā?

Pētnieki ir atklājuši, ka Filecoder ransomware izplatās caur Android ziņojumapmaiņas vai īsziņu sistēmu, taču tā izcelsmes vieta ir citur. Šķiet, ka vīruss tiek palaists ar ļaunprātīgām ziņām tiešsaistes forumos, tostarp Reddit un Android izstrādātāju ziņojumapmaiņas dēlī XDA Developers. Pēc tam, kad ESET norādīja uz ļaunprātīgām ziņām, XDA izstrādātāji ātri rīkojās un noņēma aizdomās turētos plašsaziņas līdzekļus, taču apšaubāmā satura publicēšanas laikā vietnē Reddit joprojām bija aktuāls saturs.

Lielākā daļa ESET atrasto ļaunprātīgo ziņu un komentāru mēģina pievilināt upurus ļaunprātīgas programmatūras lejupielādē. Vīruss piesaista upuri, atdarinot saturu, kas parasti ir saistīts ar pornogrāfisku materiālu. Dažos gadījumos pētnieki novēroja arī dažas tehniskas tēmas, kas tiek izmantotas kā ēsmas. Tomēr lielākajā daļā gadījumu uzbrucēji iekļāva saites vai QR kodus, kas norāda uz ļaunprātīgām lietotnēm.

Lai izvairītos no tūlītējas atklāšanas pirms piekļuves, ļaunprātīgas programmatūras saites tiek maskētas kā saites bit.ly. Iepriekš vairākas šādu saišu saīsināšanas vietnes tika izmantotas, lai nenojaušošos interneta lietotājus novirzītu uz ļaunprātīgām vietnēm, veiktu pikšķerēšanu un citus kiberuzbrukumus.

Hakeri, izmantojot SMS, izplatot Android Ransomware, izmantojot jūsu kontaktpersonas, un šifrējot ierīces failus: jauna Android Ransomware saime, kas dublēta ar Android / Filecoder.C, izplatīja dažādus tiešsaistes forumus un tālāk izmanto upura kontaktu sarakstu, lai īsziņās nosūtītu ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Šahs Šeihs (@ shah_sheikh) 2019. gada 30. jūlijs

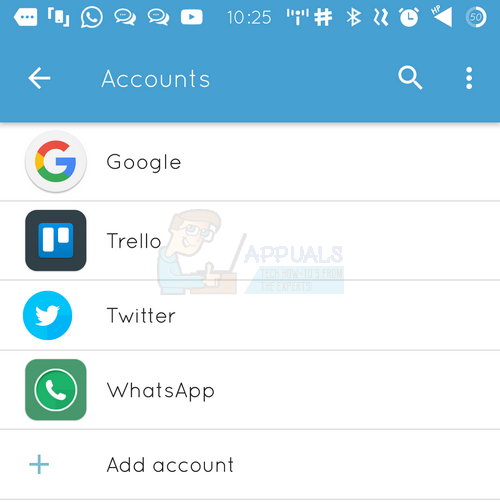

Kad Filecoder ransomware ir stingri iestrādājis upura Android mobilajā ierīcē, tas nekavējoties nesāk bloķēt lietotāja informāciju. Tā vietā ļaunprātīgā programmatūra vispirms uzbrūk Android sistēmas kontaktiem. Pētnieki novēroja kādu interesantu, bet satraucoši agresīvu Filecoder ransomware uzvedību. Būtībā ļaunprātīgā programmatūra ātri, bet rūpīgi izplata upura kontaktu sarakstu, lai pati izplatītos.

Ļaunprātīga programmatūra mēģina nosūtīt rūpīgi formulētu automātiski ģenerētu īsziņu uz katru ierakstu Android mobilās ierīces kontaktu sarakstā. Lai palielinātu iespēju, ka potenciālie upuri noklikšķina un lejupielādē izpirkuma programmatūru, vīruss Filecoder piedāvā interesantu triku. Saite, kas atrodas sabojātajā īsziņā, tiek reklamēta kā lietotne. Vēl svarīgāk ir tas, ka ļaunprogrammatūra nodrošina, ka ziņojumā ir potenciālā upura profila fotoattēls. Turklāt fotoattēls ir rūpīgi novietots tā, lai tas ietilptu lietotnē, kuru upuris jau izmanto. Patiesībā tā ir ļaunprātīga viltota lietotne, kurā atrodas izpirkuma programmatūra.

Vēl jo vairāk attiecas uz faktu, ka Filecoder ransomware ir kodēts kā daudzvalodu. Citiem vārdiem sakot, atkarībā no inficētās ierīces valodas iestatījuma ziņojumus var nosūtīt vienā no 42 iespējamām valodu versijām. Ļaunprātīga programmatūra arī automātiski iekļauj kontaktpersonas vārdu ziņojumā, lai uzlabotu uztverto autentiskumu.

Kā Filecoder Ransomware inficējas un darbojas?

Ļaunprātīgas programmatūras izveidotajās saitēs parasti ir lietotne, kas mēģina pievilināt upurus. Viltotās lietotnes patiesais mērķis ir atturīgi darboties fonā. Šajā lietotnē ir kodēti komandu un vadības (C2) iestatījumi, kā arī Bitcoin maka adreses tā pirmkodā. Uzbrucēji ir izmantojuši arī populāru tiešsaistes piezīmju koplietošanas platformu Pastebin, taču tā kalpo tikai kā kanāls dinamiskai iegūšanai un, iespējams, turpmākiem infekcijas punktiem.

Pēc tam, kad Filecoder ransomware ir veiksmīgi nosūtījis sabojātos SMS partijās un veicis uzdevumu, tas skenē inficēto ierīci, lai atrastu visus atmiņas failus un šifrētu lielāko daļu no tiem. ESET pētnieki ir atklājuši, ka ļaunprātīgā programmatūra šifrēs visu veidu failu paplašinājumus, kurus parasti izmanto teksta failiem, attēliem, videoklipiem utt. Bet kādu iemeslu dēļ tas atstāj Android specifiskus failus, piemēram, .apk vai .dex. Ļaunprātīgā programmatūra nepieskaras arī saspiestiem .Zip un .RAR failiem un failiem, kuru lielums pārsniedz 50 MB. Pētniekiem ir aizdomas, ka ļaunprātīgas programmatūras veidotāji, iespējams, ir paveikuši sliktu kopēšanas un ielīmēšanas darbu, atceļot saturu no WannaCry, kas ir daudz smagāka un produktīvāka izpirkuma programmatūras forma. Visi šifrētie faili ir pievienoti ar paplašinājumu “.seven”

Pētnieki atklāj Android / Filecoder.C, jaunu Android ransomware saimi, kas mēģina izplatīties upuru kontaktos un ievieš dažus neparastus trikus https://t.co/5iCvkVbAND @welivesecurity @ CASE # transomware #Android pic.twitter.com/d150eY4N7X

- Deivids Bisons (@DMBisson) 2019. gada 30. jūlijs

Pēc veiksmīgas failu šifrēšanas Android mobilajā ierīcē ransomware mirgo tipisku izpirkuma piezīmi, kurā ir prasības. Pētnieki ir pamanījuši, ka Filecoder ransomware pieprasa aptuveni no 98 līdz 188 ASV dolāriem kriptovalūtā. Lai radītu steidzamības sajūtu, ļaunprātīgai programmatūrai ir arī vienkāršs taimeris, kas ilgst apmēram 3 dienas vai 72 stundas. Izpirkuma zīmē ir minēts arī tas, cik daudz failu tā glabā ķīlā.

Interesanti, ka izpirkuma programmatūra neaizslēdz ierīces ekrānu un neliedz viedtālruni izmantot. Citiem vārdiem sakot, upuri joprojām var izmantot savu Android viedtālruni, taču viņiem nebūs piekļuves saviem datiem. Turklāt, pat ja upuri kaut kādā veidā atinstalē ļaunprātīgu vai aizdomīgu lietotni, tas neatsauc izmaiņas un neatšifrē failus. Šifrējot ierīces saturu, failu kodētājs ģenerē publisko un privāto atslēgu pāri. Publiskā atslēga ir šifrēta ar spēcīgu RSA-1024 algoritmu un cieti kodētu vērtību, kas tiek nosūtīta radītājiem. Pēc tam, kad cietušais maksā, izmantojot norādītās Bitcoin detaļas, uzbrucējs var atšifrēt privāto atslēgu un atbrīvot to upurim.

Failu kodētājs ir ne tikai agresīvs, bet arī sarežģīts, lai atbrīvotos:

ESET pētnieki jau iepriekš ziņoja, ka cieto kodu atslēgu var izmantot failu atšifrēšanai, nemaksājot šantāžas maksu, “mainot šifrēšanas algoritmu uz atšifrēšanas algoritmu”. Īsāk sakot, pētnieki uzskatīja, ka Filecoder ransomware veidotāji netīšām ir atstājuši diezgan vienkāršu atšifrētāja izveidošanas metodi.

“Sakarā ar šauru mērķauditorijas atlasi un trūkumiem gan kampaņas izpildē, gan tās šifrēšanas ieviešanā šīs jaunās izpirkuma programmatūras ietekme ir ierobežota. Tomēr, ja izstrādātāji novērsīs trūkumus un operatori sāks mērķēt uz plašākām lietotāju grupām, Android / Filecoder.C ransomware var kļūt par nopietnu draudu. ”

The pētnieki ir atjauninājuši savu ierakstu par Filecoder ransomware un paskaidroja, ka “šī“ cietā kodētā atslēga ”ir RSA-1024 publiskā atslēga, kuru nevar viegli salauzt, tāpēc ir gandrīz neiespējami izveidot atšifrētāju šai konkrētajai izpirkumu programmatūrai.”

Dīvainā kārtā pētnieki arī novēroja, ka ransomware kodā nekas neliecina par apgalvojumu, ka ietekmētie dati tiks zaudēti pēc taimera beigām. Turklāt ļaundabīgo programmu veidotāji, šķiet, spēlē ar izpirkuma summu. Kaut arī 0,01 Bitcoin vai BTC joprojām ir standarts, nākamie skaitļi, šķiet, ir ļaunprogrammatūras ģenerēts lietotāja ID. Pētniekiem ir aizdomas, ka šī metode varētu kalpot kā autentifikācijas faktors, lai ienākošos maksājumus saskaņotu ar upuri, lai ģenerētu un nosūtītu atšifrēšanas atslēgu.

Tagi android