Ļaunprātīgas programmatūras attīstība

Kiberdrošības kompānija ESET ir atklājusi, ka zināma un nenotverama uzlaušanas grupa klusi izvieto ļaunprātīgu programmatūru, kurai ir daži īpaši mērķi. Ļaunprātīgā programmatūra izmanto aizmugurējo durvju, kas agrāk ir veiksmīgi nokļuvis zem radara. Turklāt programmatūra veic dažus interesantus testus, lai pārliecinātos, ka tā mērķauditorija ir aktīvi izmantots dators. Ja ļaunprogrammatūra neatklāj darbību vai nav apmierināta, tā vienkārši izslēdzas un pazūd, lai saglabātu optimālu slēpšanos un izvairītos no iespējamās atklāšanas. Jaunā ļaunprātīgā programmatūra meklē nozīmīgas personības štata valdības mehānismos. Vienkārši sakot, ļaunprātīgā programmatūra tiek izmantota diplomātiem un valdības departamentiem visā pasaulē

The Ke3chang šķiet, ka progresīvā pastāvīgo draudu grupa ir atjaunojusies ar jaunu mērķtiecīgu uzlaušanas kampaņu. Grupa ir veiksmīgi uzsākusi un vadījusi kiberspiegošanas kampaņas vismaz kopš 2010. gada. Grupas darbības un izmantošana ir diezgan efektīva. Kopā ar paredzētajiem mērķiem šķiet, ka grupu sponsorē tauta. Jaunākais ļaunprātīgas programmatūras celms, ko izvietojusi Ke3chang grupa ir diezgan izsmalcināta. Arī iepriekš izvietotie attālās piekļuves Trojas zirgi un cita ļaunprātīga programmatūra bija labi izstrādāti. Tomēr jaunā ļaunprogrammatūra pārsniedz aklo vai masveida mērķa mašīnu inficēšanu. Tā vietā tā uzvedība ir diezgan loģiska. Ļaunprātīga programmatūra mēģina apstiprināt un autentificēt mērķa un iekārtas identitāti.

ESET kiberdrošības pētnieki identificē jaunus uzbrukumus, izmantojot Ke3chang:

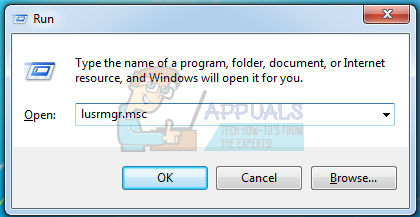

Ke3chang uzlaboto pastāvīgo draudu grupa, kas darbojas vismaz kopš 2010. gada, tiek identificēta arī kā APT 15. Populārais Slovākijas antivīrusu, ugunsmūra un citu kiberdrošības uzņēmums ESET ir identificējis apstiprinātas grupas darbības pēdas un pierādījumus. ESET pētnieki apgalvo, ka Ke3chang grupa izmanto pārbaudītas un uzticamas metodes. Tomēr kaitīgā programmatūra ir ievērojami atjaunināta. Turklāt šoreiz grupa mēģina izmantot jaunu aizmuguri. Iepriekš neatklātais un neziņotais aizmugurējais durvis provizoriski tiek dēvēts par Okrumu.

ESET pētnieki arī norādīja, ka viņu iekšējā analīze norāda, ka grupa dodas diplomātisko struktūru un citu valdības institūciju priekšā. Starp citu, Ke3chang grupa ir ārkārtīgi aktīvi vadījusi izsmalcinātas, mērķtiecīgas un noturīgas kiberspiegošanas kampaņas. Tradicionāli grupa sekoja valdības amatpersonām un svarīgām personībām, kas sadarbojās ar valdību. Viņu darbība ir novērota valstīs visā Eiropā, kā arī Centrālajā un Dienvidamerikā.

Jauna Okrum ļaunprātīga programmatūra, ko Ke3chang Group izmanto, lai mērķētu uz diplomātiem https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 2019. gada 18. jūlijs

ESET interese un uzmanība joprojām saglabājas Ke3chang grupā, jo grupa ir bijusi diezgan aktīva uzņēmuma mītnes zemē Slovākijā. Tomēr citi populāri grupas mērķi ir Beļģija, Horvātija, Čehija Eiropā. Zināms, ka grupa ir mērķējusi Brazīliju, Čīli un Gvatemalu Dienvidamerikā. Ke3chang grupas aktivitātes norāda, ka tā varētu būt valsts atbalstīta hakeru grupa ar jaudīgu aparatūru un citiem programmatūras rīkiem, kas nav pieejami parastiem vai atsevišķiem hakeriem. Tāpēc arī pēdējie uzbrukumi varētu būt daļa no ilgtermiņa ilgstošas informācijas vākšanas kampaņas, atzīmēja ESET pētniece Zuzana Hromcova: 'Uzbrucēja galvenais mērķis, visticamāk, ir kibernoziegumu izspiegošana, tāpēc viņi izvēlējās šos mērķus.'

Kā darbojas Ketrican ļaunprogrammatūra un Okrum aizmugurējā durvis?

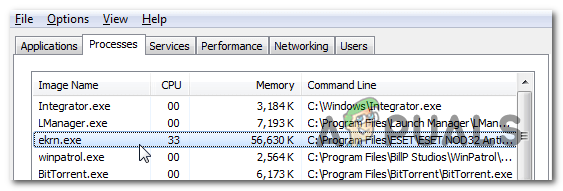

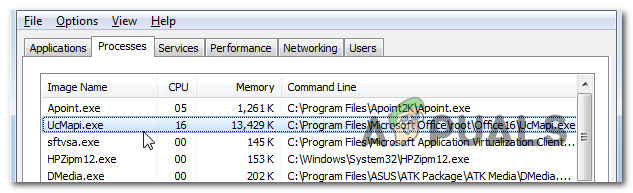

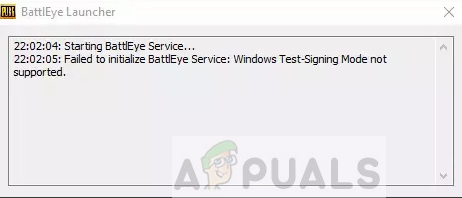

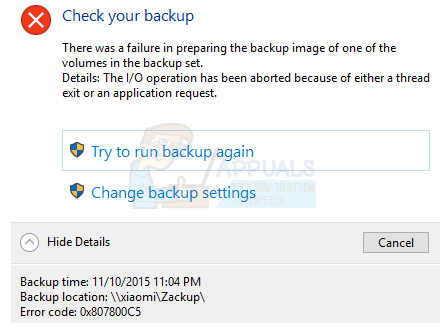

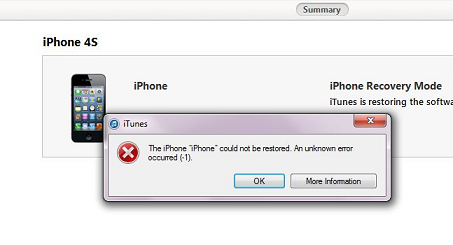

Ketrican ļaunprogrammatūra un Okrum aizmugurējā durvis ir diezgan sarežģītas. Drošības pētnieki joprojām pēta, kā aizmugures durvis tika uzstādītas vai nomestas uz mērķa mašīnām. Kaut arī Okrum aizmugures durvju izplatīšana joprojām ir noslēpums, tā darbība ir vēl aizraujošāka. Okrum aizmugures durvis veic dažus programmatūras testus, lai pārliecinātos, ka tā nedarbojas smilšu kastē, kas būtībā ir droša virtuālā telpa, kuru drošības pētnieki izmanto, lai novērotu ļaunprātīgas programmatūras uzvedību. Ja iekrāvējs nesaņem ticamus rezultātus, tas vienkārši pārtrauc sevi, lai izvairītos no atklāšanas un turpmākas analīzes.

Arī Okrum backdoor metode, kā apstiprināt, ka tā darbojas datorā, kas darbojas reālajā pasaulē, ir diezgan interesanta. Iekrāvējs vai aizmugures durvis aktivizē ceļu faktiskās kravas saņemšanai pēc tam, kad peles kreisā poga ir noklikšķināta vismaz trīs reizes. Pētnieki uzskata, ka šis apstiprinošais tests galvenokārt tiek veikts, lai nodrošinātu, ka aizmugures durvis darbojas reālās, darbojošās mašīnās, nevis virtuālajās mašīnās vai smilšu kastē.

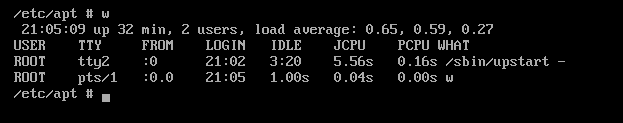

Kad iekrāvējs ir apmierināts, Okrum backdoor vispirms piešķir sev pilnas administratora privilēģijas un apkopo informāciju par inficēto mašīnu. Tajā ir apkopota informācija, piemēram, datora nosaukums, lietotājvārds, resursdatora IP adrese un instalētā operētājsistēma. Pēc tam tas prasa papildu rīkus. Arī jaunā Ketrican ļaunprātīgā programmatūra ir diezgan sarežģīta, un tajā ir vairākas funkcijas. Tam ir pat iebūvēts lejupielādētājs, kā arī augšupielādētājs. Augšupielādes dzinējs tiek izmantots, lai slepeni eksportētu failus. Ļaunprātīgas programmatūras lejupielādes rīks var pieprasīt atjauninājumus un pat izpildīt sarežģītas čaulas komandas, lai iekļūtu dziļi resursdatora mašīnā.

Vecās skolas ēnainā ļaundabīgo programmu grupa, kas, domājams, darbojas ārpus Ķīnas, ir vērsusies pret diplomātiem ar infosec pētnieku teikto, ka tas iepriekš ir bez dokumentiem. Ke3chang grupa, kas ir darbojusies vairākus gadus, jau sen ir bijusi… https://t.co/n1TBoQ1pQX

- Reģistrs: Kopsavilkums (@_TheRegister) 2019. gada 18. jūlijs

ESET pētnieki jau iepriekš bija novērojuši, ka Okrum aizmugurējā durvis pat var izmantot papildu rīkus, piemēram, Mimikatz. Šis rīks būtībā ir slepens taustiņinstruments. Tas var novērot un ierakstīt taustiņsitienus un mēģināt nozagt pieteikšanās akreditācijas datus citām platformām vai vietnēm.

Starp citu, pētnieki ir pamanījuši vairākas līdzības komandās, kuras Okrum aizmugurē un Ketrican izmanto ļaunprātīgai programmatūrai, lai apietu drošību, piešķirtu paaugstinātas privilēģijas un veiktu citas nelikumīgas darbības. Abu nepārprotamā līdzība ir likusi pētniekiem domāt, ka abi ir cieši saistīti. Ja tā nav pietiekami spēcīga asociācija, abas programmatūras mērķauditorija bija vieni un tie paši upuri, atzīmēja Hromcova: 'Punktus sākām savienot, kad atklājām, ka Okrum aizmugurējo durvju izmantoja, lai nomestu Ketrican aizmugurējo durvju, kas sastādīts 2017. gadā. Papildus tam , mēs noskaidrojām, ka dažas diplomātiskās vienības, kuras skāra Okrum ļaunprogrammatūra un 2015. gada Ketrican aizmugurējās durvis, ietekmēja arī 2017. gada Ketrican aizmugurējās durvis. ”

APT grupa Ke3chang nomet bumbu Okrum pie diplomātiskajiem mērķiem https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 2019. gada 18. jūlijs

Abi saistītie ļaunprātīgās programmatūras gabali, kuriem ir gadu starpība, un Ke3chang progresējošo pastāvīgo draudu grupas pastāvīgās darbības norāda, ka grupa ir saglabājusi uzticību kiberspiegošanai. ESET ir pārliecināta, ka grupa ir pilnveidojusi savu taktiku, un uzbrukumu raksturs ir arvien sarežģītāks un efektīvāks. Kiberdrošības grupa jau sen ir hronizējusi grupas varoņdarbus uzturot detalizētu analīzes ziņojumu .

Pavisam nesen mēs ziņojām par to, kā uzlaušanas grupa ir pametusi citas nelegālās darbības tiešsaistē un sāka koncentrēties uz kiberspiegošanu . Ir diezgan iespējams, ka hakeru grupas varētu atrast labākas izredzes un atlīdzību šajā aktivitātē. Tā kā pieaug valsts atbalstīti uzbrukumi, negodīgas valdības varētu arī slepeni atbalstīt grupas un piedāvāt tām apžēlošanu apmaiņā ar vērtīgiem valsts noslēpumiem.

![7 labākās Z690 mātesplates Intel procesoriem [2022. gada augusts]](https://jf-balio.pt/img/other/DB/7-best-z690-motherboards-for-intel-processors-august-8211-2022-1.jpg)