Rumy IT padomi

Jau sen ir noteikts, ka WPA / WPA2 ir drošākais WiFi šifrēšanas veids. Tomēr tika konstatēts, ka 2017. gada oktobrī WPA2 protokols ir neaizsargāts pret KRACK uzbrukumu, kuram tika noteiktas mazināšanas metodes. Šķiet, ka bezvadu tīkla šifrēšana atkal tiek uzbrukta, šoreiz izmantojot WPA / WPA2 ievainojamību, kas dēvēta par PMKID.

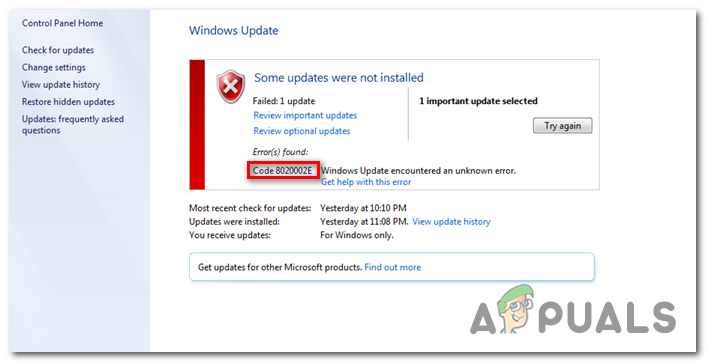

Mēs esam izstrādājuši jaunu uzbrukumu WPA / WPA2. Nav nepieciešama pilnīgāka četrvirzienu rokasspiediena ierakstīšana. Šeit ir visa nepieciešamā informācija un rīki: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 2018. gada 4. augusts

Šo ievainojamību kopīgoja čivināt konts (@hashcat), kurš tvītoja tā koda attēlu, kas varētu apiet EAPOL četrvirzienu rokasspiediena prasību un uzbrukt tīkla savienojumam. Iekšā pastu konta vietnē izstrādātāji, kas izmantoja ekspluatāciju, paskaidroja, ka viņi meklē veidus, kā uzbrukt WPA3 drošības standartam, taču viņiem neveicās, pateicoties tā vienlaicīgas vienādošanas autentifikācijas (SAE) protokolam. Tā vietā viņiem tomēr izdevās paklupt pār šo WPA2 protokola ievainojamību.

Šī ievainojamība tiek izmantota viena EAPOL rāmja stabilā drošības tīkla informācijas elementā (RSNIE). Tas izmanto HMAC-SHA1, lai atvasinātu PMKID ar atslēgu, kas ir PMK, un tās dati ir fiksētas virknes “PMK nosaukums” savienojums, kas ietver piekļuves punkta un stacijas MAC adreses.

Saskaņā ar izstrādātāju ziņām, lai veiktu uzbrukumu, nepieciešami trīs rīki: hcxdumptool v4.2.0 vai jaunāka, hcxtools v4.2.0 vai jaunāka un hashcat v4.2.0 vai jaunāka. Šī ievainojamība ļauj uzbrucējam tieši sazināties ar AP. Tas apiet iespējamo EAPOL rāmju retranslāciju un nepareizas paroles ievadīšanu. Uzbrukums novērš arī zaudētos EAPOL rāmjus gadījumā, ja AP lietotājs atrodas pārāk tālu no uzbrucēja, un tas gala datus liek parādīt parastā sešpadsmit kodētā virknē, nevis izejas formātos, piemēram, pcap vai hccapx.

Kods un informācija par koda darbību šīs ievainojamības izmantošanai ir izskaidrota izstrādātāju ziņās. Viņi ir paziņojuši, ka nav pārliecināti par to, kurus WiFi maršrutētājus šī ievainojamība tieši ietekmē un cik efektīva tā ir attiecīgajos savienojumos. Viņi tomēr uzskata, ka šo ievainojamību, visticamāk, var izmantot visos 802.11i / p / q / r tīklos, kur ir iespējotas viesabonēšanas funkcijas, kā tas ir lielākajā daļā maršrutētāju mūsdienās.

Diemžēl lietotājiem vēl nav šīs ievainojamības mazināšanas paņēmienu. Tas parādījās pirms dažām stundām, un nav ziņu, ka maršrutētāju ražotāji būtu pamanījuši (vai parādījuši, ka ir lietojuši).