Internet Explorer

Tiek novērsts drošības trūkums novecojošā, bet joprojām aktīvi izmantotajā Internet Explorer - “noklusējuma” tīmekļa pārlūkprogrammā Microsoft Windows operētājsistēmai uzbrucēji un ļaunprātīgu kodu rakstītāji aktīvi izmanto . Lai gan korporācija Microsoft labi zina Zero-Day Exploit IE, uzņēmums pašlaik ir izdevis ārkārtas drošības konsultāciju. Microsoft vēl nav izdevis vai izvietojis ārkārtas drošības ielāpa atjauninājums lai novērstu Internet Explorer drošības ievainojamību.

Tiek ziņots, ka uzbrucēji 'savvaļā' izmanto Internet Explorer 0 dienu izmantošanu. Vienkārši sakot, nesen atklāts IE trūkums tiek aktīvi izmantots, lai attāli izpildītu ļaunprātīgu vai patvaļīgu kodu. Korporācija Microsoft ir izdevusi drošības padomdevēju, brīdinot miljoniem Windows OS lietotāju par jauno nulles dienas ievainojamību interneta pārlūkprogrammā Internet Explorer, taču vēl ir jāizlaiž plāksteris, lai aizpildītu attiecīgo drošības nepilnību.

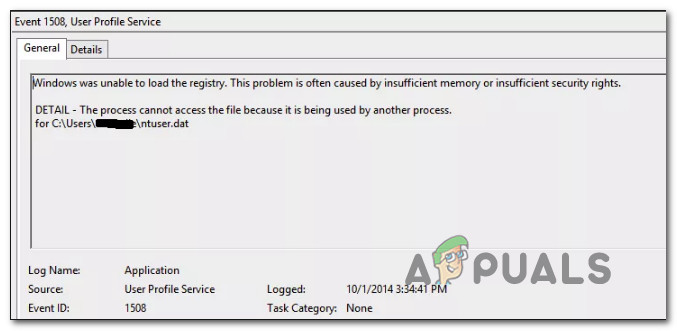

Drošības ievainojamība pārlūkprogrammā Internet Explorer tiek vērtēta kā “Mērens”, kas tiek aktīvi izmantota savvaļā:

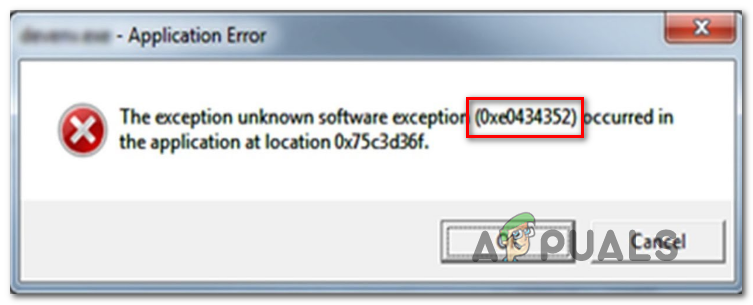

Nesen atklātā un, kā ziņots, izmantotā Internet Explorer drošības ievainojamība ir oficiāli atzīmēta kā CVE-2020-0674 . 0 dienu izmantojums tiek novērtēts kā „Mērens”. Drošības nepilnība būtībā ir attāla koda izpildes problēma, kas pastāv veidā, kad skriptu dzinējs apstrādā Internet Explorer atmiņā esošos objektus. Kļūda tiek aktivizēta caur JScript.dll bibliotēku.

# tumšā viesnīca # 0diena #izmantot

CVE-2020-0674

Microsoft vadlīnijas par skriptu motora atmiņas bojājumu ievainojamību

Koda attālās izpildes ievainojamība pastāv tā, kā skriptu dzinējs apstrādā Internet Explorer atmiņā esošos objektus. https://t.co/1mbqh1IMDz

- melnputns (@blackorbird) 2020. gada 18. janvāris

Veiksmīgi izmantojot kļūdu, attālais uzbrucējs var izpildīt patvaļīgu kodu mērķa datoros. Uzbrucēji var pilnībā kontrolēt upurus, tikai pārliecinot viņus atvērt ļaunprātīgi izstrādātu tīmekļa lapu neaizsargātajā Microsoft pārlūkprogrammā. Citiem vārdiem sakot, uzbrucēji var izvietot pikšķerēšanas uzbrukumu un viltot Windows OS lietotājus, izmantojot IE, noklikšķināt uz tīmekļa saitēm, kas upurus ved uz sabojātu vietni, kas ir saistīta ar ļaunprātīgu programmatūru. Interesanti, ka ievainojamība nevar piešķirt administratīvās privilēģijas, ja vien pats lietotājs nav pieteicies kā administrators Microsoft drošības konsultācija :

'Neaizsargātība var sabojāt atmiņu tādā veidā, ka uzbrucējs varētu izpildīt patvaļīgu kodu pašreizējā lietotāja kontekstā. Uzbrucējs, kurš veiksmīgi izmantoja ievainojamību, varētu iegūt tādas pašas lietotāja tiesības kā pašreizējais lietotājs. Ja pašreizējais lietotājs ir pieteicies ar administratora lietotāja tiesībām, uzbrucējs, kurš veiksmīgi izmantoja ievainojamību, varētu pārņemt kontroli pār ietekmēto sistēmu. Pēc tam uzbrucējs varēja instalēt programmas; apskatīt, mainīt vai dzēst datus; vai izveidojiet jaunus kontus ar pilnīgām lietotāja tiesībām. ”

Microsoft apzinās IE Zero-Day Exploit drošības ievainojamību un strādā pie labojuma:

Jāatzīmē, ka gandrīz visas Internet Explorer versijas un varianti ir neaizsargāti pret 0 dienu izmantošanu. Ietekmētā tīmekļa pārlūkošanas platforma ietver Internet Explorer 9, Internet Explorer 10 un Internet Explorer 11. Jebkura no šīm IE versijām var darboties visās Windows 10, Windows 8.1, Windows 7 versijās.

Ir piektdiena, nedēļas nogale ir pienākusi ... un #Microsoft brīdina par Internet Explorer nulles dienas izmantošanu… https://t.co/1bkNhKIDYt #TheRegister

- Drošības ziņu robots (@SecurityNewsbot) 2020. gada 18. janvāris

Lai gan Microsoft ir t bezmaksas Windows 7 atbalsts , uzņēmums joprojām ir atbalstot novecojošos un jau novecojušos IE tīmekļa pārlūks. Kā ziņots, korporācija Microsoft ir norādījusi, ka ir informēta par “ierobežotiem mērķtiecīgiem uzbrukumiem” savvaļā un strādā pie labojuma. Tomēr plāksteris vēl nav gatavs. Citiem vārdiem sakot, miljoniem Windows OS lietotāju, kas strādā ar IE, joprojām ir neaizsargāti.

Vienkārši, bet īslaicīgi risinājumi, lai pasargātu no nulles dienas izmantošanas IE:

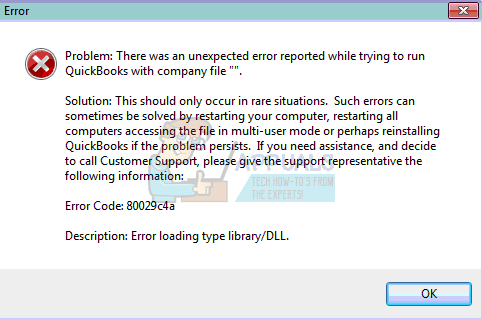

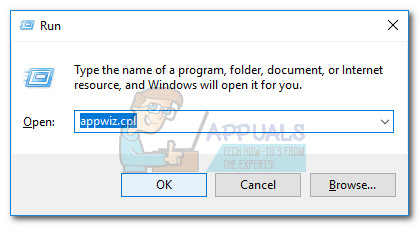

Vienkāršs un darbspējīgs risinājums aizsardzībai pret jauno 0 dienu izmantojumu IE balstās uz JScript.dll bibliotēkas ielādes novēršanu. Citiem vārdiem sakot, IE lietotājiem ir jānovērš bibliotēkas ielāde atmiņā, lai manuāli bloķētu šīs ievainojamības izmantošana .

Tā kā tiek aktīvi izmantots 0 dienu izmantojums IE, Windows OS lietotājiem, kas strādā ar IE, ir jāievēro norādījumi. Lai ierobežotu piekļuvi JScript.dll, lietotājiem jūsu Windows sistēmā ir jāizpilda šādas komandas, par kurām ziņots par administratora tiesībām The HackerNews .

32 bitu sistēmām:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P visiem: N

64 bitu sistēmām:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P visiem: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P visiem: N

Korporācija Microsoft ir apstiprinājusi, ka drīz izmantos ielāpu. Lietotājiem, kuri izpilda iepriekš minētās komandas, dažas vietnes var rīkoties nepareizi vai tās nevar ielādēt. Kad plāksteris ir pieejams, iespējams, izmantojot Windows Update, lietotāji var atsaukt izmaiņas, izpildot šādas komandas:

32 bitu sistēmām:

cacls% windir% system32 jscript.dll / E / R visiem

Tagi Internet Explorer64 bitu sistēmām:

cacls% windir% system32 jscript.dll / E / R visiem

cacls% windir% syswow64 jscript.dll / E / R visiem