Jau ilgu laiku tiek uzskatīts, ka izpirkuma programmatūra reti ietekmē mašīnas, kurās darbojas Linux un pat FreeBSD. Diemžēl KillDisk ransomware tagad ir uzbrucis nedaudzām ar Linux darbināmām mašīnām, un šķiet, ka pat izplatījumi, kas izjauc saknes kontu, piemēram, Ubuntu un tā dažādie oficiālie griezieni, varētu būt neaizsargāti. Daži datorzinātnieki ir pauduši viedokli, ka daudzi drošības apdraudējumi, kas ietekmēja Ubuntu, kaut kā apdraudēja kādu no Unity darbvirsmas saskarnes aspektiem, taču šie draudi var kaitēt pat tiem, kas izmanto KDE, Xfce4, Openbox vai pat pilnīgi virtuālās konsoles Ubuntu Server.

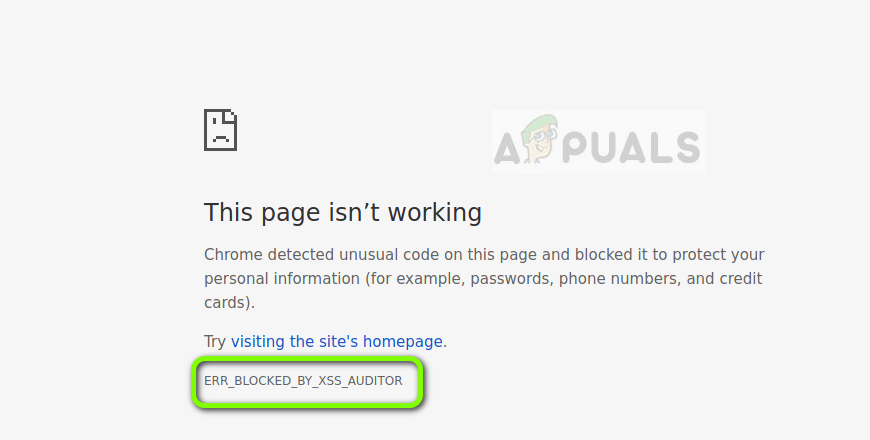

Protams, labie saprāta noteikumi attiecas uz šāda veida draudu apkarošanu. Piekļūstiet aizdomīgām saitēm pārlūkprogrammā un noteikti pārbaudiet ļaunprātīgas programmatūras failus, kas lejupielādēti no interneta, kā arī no e-pasta pielikumiem. Tas jo īpaši attiecas uz jebkuru jūsu lejupielādējamo izpildāmo kodu, lai gan programmas, kas nāk no oficiālajām krātuvēm, saņem digitālo parakstu, lai mazinātu šos draudus. Pirms palaišanas vienmēr noteikti izmantojiet teksta redaktoru, lai izlasītu jebkura skripta saturu. Papildus šīm lietām ir dažas īpašas darbības, kuras varat veikt, lai aizsargātu savu sistēmu no KillDIsk formas, kas uzbrūk Ubuntu.

1. metode: Izjaukt saknes kontu

Ubuntu izstrādātāji apzināti nolēma izjaukt saknes kontu, un, lai gan tas nav izrādījies pilnībā spējīgs apturēt šāda veida uzbrukumus, tas ir viens no galvenajiem iemesliem, kāpēc sistēmām ir bijis lēns kaitējums. Ir iespējams atjaunot piekļuvi saknes kontam, kas ir izplatīts tiem, kas izmanto savas mašīnas kā serverus, taču tam ir nopietnas sekas attiecībā uz drošību.

Daži lietotāji, iespējams, ir izdevuši sudo passwd un pēc tam saknes kontam piešķīruši paroli, ko viņi faktiski varētu izmantot, lai pieteiktos gan no grafiskajām, gan virtuālajām konsolēm. Lai nekavējoties atspējotu šo funkcionalitāti, izmantojiet sudo passwd -l sakni, lai novērstu root pieteikšanos un ievietotu Ubuntu vai izmantoto spin atpakaļ tur, kur tas bija sākotnēji. Kad jums tiek prasīta parole, jums faktiski būs jāievada lietotāja parole, nevis īpašā, kuru ievadījāt saknes kontā, pieņemot, ka strādājat, izmantojot lietotāja pieteikumvārdu.

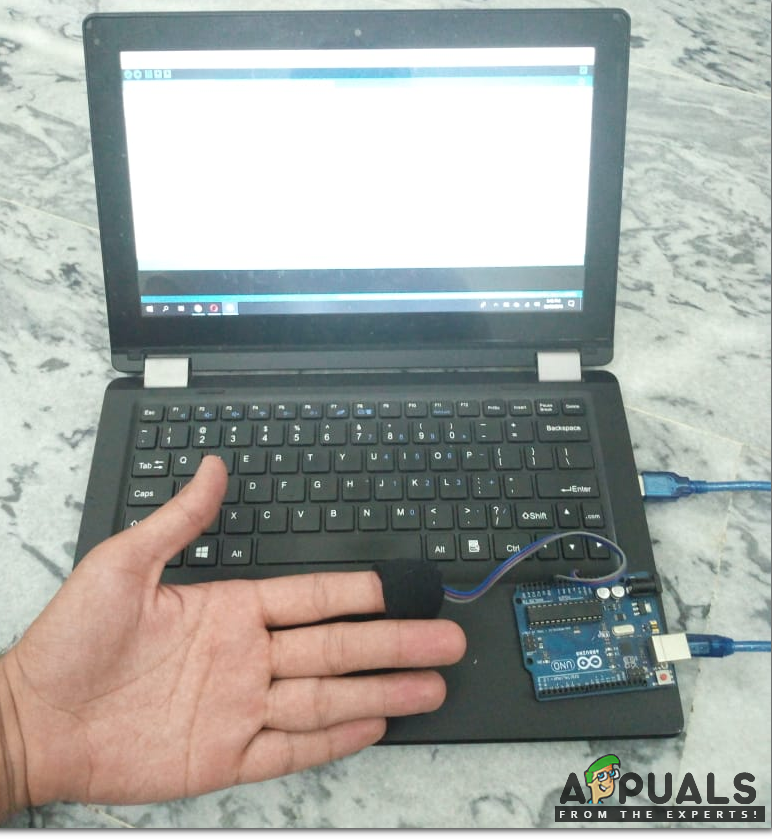

Protams, vislabākā metode ir tāda, ka, lai sāktu, nekad nav izmantots sudo passwd. Drošāks veids, kā risināt šo problēmu, ir sudo bash izmantošana, lai iegūtu root kontu. Jums tiks lūgta parole, kas atkal būtu jūsu lietotājs, nevis root parole, pieņemot, ka jūsu Ubuntu mašīnā ir tikai viens lietotāja konts. Paturiet prātā, ka jūs varētu arī iegūt saknes uzvedni citām čaulām, izmantojot sudo, kam seko minētā apvalka nosaukums. Piemēram, sudo tclsh izveido saknes apvalku, pamatojoties uz vienkāršu Tcl tulku.

Kad esat pabeidzis administrēšanas uzdevumus, noteikti ierakstiet exit, lai izkļūtu no čaumalas, jo root lietotāja apvalks var izdzēst jebkuru sistēmas failu neatkarīgi no īpašumtiesībām. Ja jūs izmantojat čaulu, piemēram, tclsh, un jūsu uzvedne ir vienkārši% zīme, pēc tam uzvednē izmēģiniet whoami kā komandu. Tam vajadzētu precīzi pateikt, kā esat pieteicies.

Jūs vienmēr varat izmantot arī sudo rbash, lai piekļūtu ierobežotai čaulai, kurai nav tik daudz funkciju, un tāpēc tā nodrošina mazāku iespēju nodarīt kaitējumu. Paturiet prātā, ka tie darbojas vienlīdz labi gan no grafiskā termināla, kuru atverat darbvirsmas vidē, gan pilnekrāna grafiskā termināla vidē, gan vienā no sešām virtuālajām konsolēm, kuras Linux jums dara pieejamu. Sistēma nevar atšķirt šīs dažādās opcijas, kas nozīmē, ka jūs varēsiet veikt šīs izmaiņas no standarta Ubuntu, jebkura no griezieniem, piemēram, Lubuntu vai Kubuntu, vai no Ubuntu Server instalācijas bez grafiskām darbvirsmas pakotnēm.

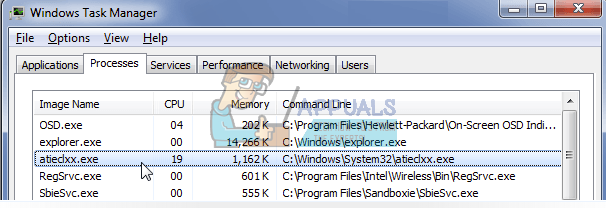

2. metode: pārbaudiet, vai saknes kontam ir neizmantojama parole

Palaidiet sudo passwd -S root, lai pārbaudītu, vai saknes kontam jebkurā laikā nav izmantojama parole. Ja tas tā notiek, tas atgrieztajā izvadē nolasīs sakni L, kā arī noteiktu informāciju par datumu un laiku, kad saknes parole tika slēgta. Tas parasti atbilst Ubuntu instalēšanas laikam, un to var droši ignorēt. Ja tā vietā tiek lasīta sakne P, tad saknes kontam ir derīga parole, un jums tas ir jābloķē, veicot 1. metodē norādītās darbības.

Ja šīs programmas izeja ir NP, tad, lai novērstu problēmu, vēl jo vairāk nepieciešams palaist sudo passwd -l sakni, jo tas norāda, ka saknes paroles vispār nav un ikviens, ieskaitot skriptu, varētu iegūt saknes apvalku no virtuālās konsoles.

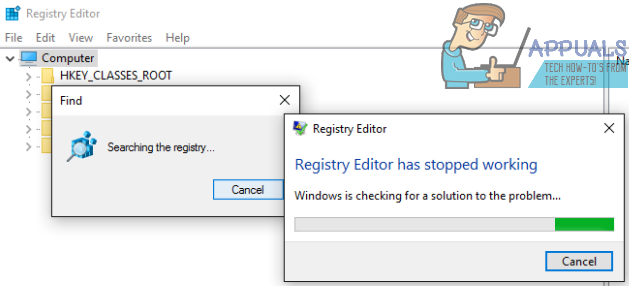

3. metode: Kompromitētas sistēmas identificēšana no GRUB

Šī ir biedējošā daļa un iemesls, kāpēc jums vienmēr ir jāveido svarīgāko failu dublējumi. Kad jūs ielādējat GNU GRUB izvēlni, parasti, nospiežot Esc, palaižot sistēmu, jums vajadzētu redzēt vairākas dažādas sāknēšanas opcijas. Tomēr, ja redzat ziņojumu, kas izklāstīts, kur viņi atrastos, iespējams, jūs meklējat apdraudētu mašīnu.

Testa mašīnas, kas apdraudētas ar KillDisk programmu, lasīja apmēram šādi:

* Mēs ļoti atvainojamies, bet šifrēšana

jūsu dati ir veiksmīgi pabeigti,

lai jūs varētu zaudēt savus datus vai

Tālāk ziņojumā tiks norādīts, ka jums ir jānosūta nauda uz noteiktu adresi. Jums jāpārformatē šī mašīna un jāpārinstalē tajā Linux. Neatbildiet uz nevienu no KillDisk draudiem. Tas ne tikai palīdz tikai personām, kuras izmanto šāda veida shēmas, bet arī Linux versiju programma kļūdas dēļ faktiski pareizi nesaglabā šifrēšanas atslēgu. Tas nozīmē, ka tam nav iespējams izvairīties, pat ja jūs piekāptos. Vienkārši pārliecinieties, vai jums ir tīras dublējumkopijas, un jums nebūs jāuztraucas par to, ka esat šādā stāvoklī.

4 minūtes lasītas