WordPress. Ortlande

Vietnes, kurās tiek izmantotas populāras satura pārvaldības sistēmas (CMS), piemēram, Joomla un WordPress, ir pakļautas kodu ievadīšanas un novirzīšanas skriptam. Jaunie drošības draudi acīmredzami nenojauš apmeklētājus uz autentiskas izskata, bet ļoti ļaunprātīgām vietnēm. Kad tas ir veiksmīgi novirzīts, drošības draudi mēģina nosūtīt inficēto kodu un programmatūru mērķa datoram.

Drošības analītiķi ir atklājuši pārsteidzošus drošības draudus, kuru mērķis ir Joomla un WordPress, kas ir divas populārākās un visplašāk izmantotās CMS platformas. Miljoniem vietņu satura veidošanai, rediģēšanai un publicēšanai izmanto vismaz vienu no CMS. Analītiķi tagad brīdina Joomla un WordPress vietņu īpašniekus par ļaunprātīgu novirzīšanas skriptu, kas izstumj apmeklētājus no ļaunprātīgām vietnēm. Jevgeņijs Vozņaks, Sucuri drošības pētnieks, detalizēti aprakstīja ļaunprātīgos drošības draudus ka viņš ir atklājis klienta vietni.

Nesen atklātie .htaccess inžektora draudi nemēģina sagraut saimnieku vai apmeklētāju. Tā vietā ietekmētā vietne pastāvīgi mēģina novirzīt vietnes trafiku uz reklāmas vietnēm. Lai gan tas, iespējams, neizklausās ļoti kaitīgi, injektora skripts mēģina instalēt arī ļaunprātīgu programmatūru. Uzbrukuma otrā daļa, apvienojumā ar likumīga izskata vietnēm, var nopietni ietekmēt resursdatora uzticamību.

Joomla, kā arī WordPress vietnes ļoti bieži izmanto .htaccess failus, lai veiktu konfigurācijas izmaiņas tīmekļa servera direktoriju līmenī. Lieki pieminēt, ka šī ir diezgan kritiska vietnes sastāvdaļa, jo fails satur resursdatora tīmekļa lapas galveno konfigurāciju un tās iespējas, kas ietver piekļuvi vietnei, URL novirzīšanu, URL saīsināšanu un piekļuves kontroli.

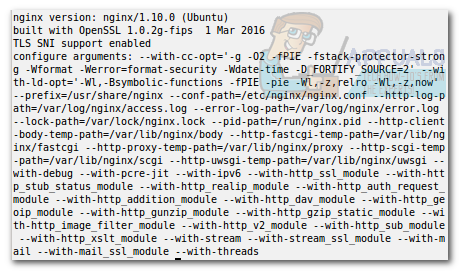

Pēc drošības analītiķu domām, ļaunprātīgais kods ļaunprātīgi izmantoja faila .htaccess URL novirzīšanas funkciju: “Lai gan lielākā daļa tīmekļa lietojumprogrammu izmanto novirzīšanu, šīs funkcijas slikti dalībnieki parasti izmanto arī reklāmas seansu ģenerēšanai un nosūtīšanai. neapdomīgi vietnes apmeklētāji pikšķerēšanas vietnēs vai citās ļaunprātīgās tīmekļa lapās. ”

Patiesību rada tas, ka nav skaidrs, kā tieši uzbrucēji ieguva piekļuvi Joomla un WordPress vietnēm. Lai gan šo platformu drošība ir diezgan stabila, nokļūstot tajā, uzbrucēji diezgan viegli var ievietot kaitīgo kodu primārā mērķa failā Index.php. Index.php faili ir kritiski svarīgi, jo tie ir atbildīgi par Joomla un WordPress tīmekļa lapu piegādi, piemēram, satura veidošanu un īpašām pamatā esošajām instrukcijām. Būtībā tas ir primārais instrukciju kopums, kas norāda, ko piegādāt un kā piegādāt visu, ko vietne piedāvā.

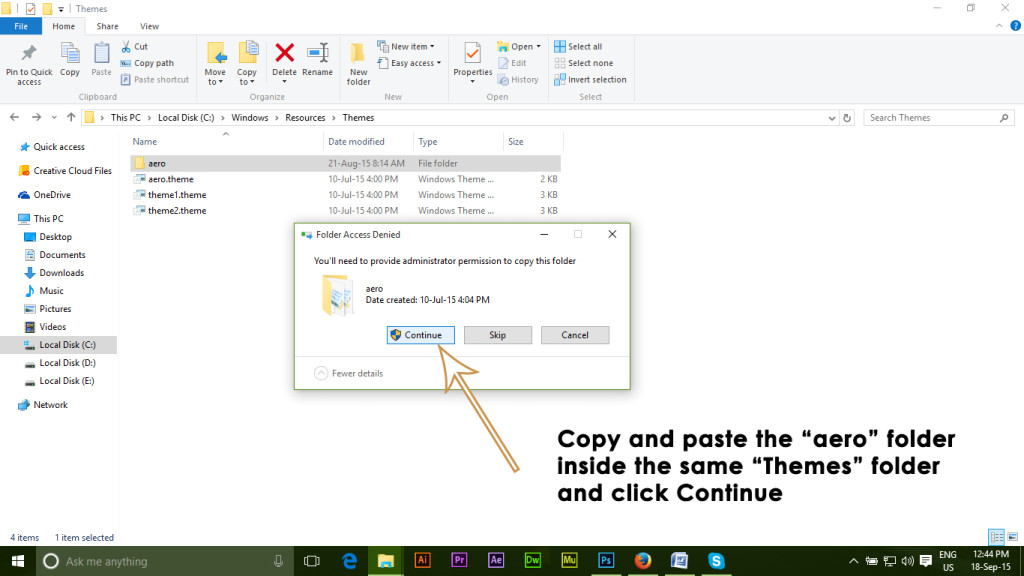

Pēc piekļuves iegūšanas uzbrucēji var droši iestādīt modificētos Index.php failus. Pēc tam uzbrucēji varēja injicēt ļaunprātīgas novirzīšanas .htaccess failos. Draudi .htaccess inžektors palaiž kodu, kas turpina meklēt vietnes .htaccess failu. Pēc ļaunprātīga novirzīšanas skripta atrašanas un injicēšanas draudi padziļina meklēšanu un mēģinājumus meklēt vairāk failu un mapju, kurām uzbrukt.

Galvenā metode aizsardzībai pret uzbrukumu ir .htaccess faila izmantošanas pārtraukšana. Faktiski noklusētais atbalsts .htaccess failiem tika atcelts, sākot ar Apache 2.3.9. Bet vairāki vietņu īpašnieki joprojām izvēlas to iespējot.