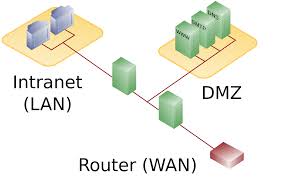

Datoru drošībā DMZ (dažreiz to dēvē par perimetra tīklu) ir fizisks vai loģisks apakštīkls, kas satur un pakļauj organizācijas ārējos pakalpojumus lielākam neuzticamam tīklam, parasti internetam. DMZ mērķis ir pievienot papildu drošības slāni organizācijas lokālajam tīklam (LAN); ārējam uzbrucējam ir piekļuve tikai DMZ esošajai iekārtai, nevis jebkurai citai tīkla daļai. Nosaukums ir cēlies no termina “demilitarizētā zona” - teritorija starp nacionālām valstīm, kurā militāra darbība nav atļauta.

Parasti jūsu tīklā ir ugunsmūris un demilitarizētā zona (DMZ), taču daudzi cilvēki, pat IT profesionāļi, īsti nesaprot, kāpēc, izņemot kādu neskaidru pusdrošības ideju.

Lielākā daļa uzņēmumu, kas mitina savus serverus, savus tīklus pārvalda ar DMZ, kas atrodas viņu tīkla perimetrā, parasti darbojas uz atsevišķa ugunsmūra kā daļēji uzticams apgabals sistēmām, kuras saskaras ar ārpasauli.

Kāpēc pastāv šādas zonas un kādām sistēmām vai datiem tajās jābūt?

Lai saglabātu reālu drošību, ir svarīgi skaidri saprast DMZ mērķi.

Lielākā daļa ugunsmūri ir tīkla līmeņa drošības ierīces, parasti ierīce vai ierīce kopā ar tīkla aprīkojumu. To mērķis ir nodrošināt detalizētus piekļuves kontroles līdzekļus biznesa tīkla galvenajā punktā. DMZ ir jūsu tīkla apgabals, kas ir atdalīts no jūsu iekšējā tīkla un interneta, bet ir savienots ar abiem.

DMZ ir paredzēts tādu sistēmu mitināšanai, kurām jābūt pieejamām internetam, bet atšķirīgā veidā nekā jūsu iekšējais tīkls. Interneta pieejamības pakāpi tīkla līmenī kontrolē ugunsmūris. Interneta pieejamības pakāpi lietojumprogrammu līmenī kontrolē programmatūra, kas faktiski ir Web servera, operētājsistēmas, pielāgotas lietojumprogrammas un bieži vien datu bāzes programmatūras kombinācija.

DMZ parasti pieļauj ierobežotu piekļuvi no interneta un no iekšējā tīkla. Iekšējiem lietotājiem parasti ir jāpiekļūst DMZ sistēmām, lai atjauninātu informāciju vai izmantotu tur savāktos vai apstrādātos datus. DMZ mērķis ir ļaut sabiedrībai piekļūt informācijai, izmantojot internetu, taču ierobežotā veidā. Bet, tā kā pastāv saskarsme ar internetu un atjautīgu cilvēku pasaule, pastāv risks, ka šīs sistēmas var tikt apdraudētas.

Kompromisa ietekme ir divējāda: pirmkārt, informācija par pakļauto sistēmu (-ām) var tikt zaudēta (t.i., kopēta, iznīcināta vai bojāta), un, otrkārt, pati sistēma var tikt izmantota kā platforma turpmākiem uzbrukumiem sensitīvām iekšējām sistēmām.

Lai mazinātu pirmo risku, DMZ vajadzētu atļaut piekļuvi tikai, izmantojot ierobežotus protokolus (piemēram, HTTP parastai piekļuvei tīmeklim un HTTPS šifrētai tīmekļa piekļuvei). Tad pašas sistēmas ir rūpīgi jākonfigurē, lai nodrošinātu aizsardzību, izmantojot atļaujas, autentifikācijas mehānismus, rūpīgu programmēšanu un dažreiz arī šifrēšanu.

Padomājiet, kādu informāciju jūsu vietne vai lietojumprogramma apkopos un glabās. Tas ir tas, ko var zaudēt, ja sistēmas tiek apdraudētas, izmantojot parastos tīmekļa uzbrukumus, piemēram, SQL injekciju, bufera pārpildi vai nepareizas atļaujas.

Lai mazinātu otro risku, sistēmām, kas atrodas dziļāk iekšējā tīklā, nevajadzētu uzticēties DMZ sistēmām. Citiem vārdiem sakot, DMZ sistēmām nevajadzētu neko zināt par iekšējām sistēmām, lai gan dažas iekšējās sistēmas var zināt par DMZ sistēmām. Turklāt DMZ piekļuves kontrolei nevajadzētu ļaut DMZ sistēmām sākt savienojumus tālāk tīklā. Tā vietā jebkurš kontakts ar DMZ sistēmām jāsāk iekšējām sistēmām. Ja DMZ sistēma tiek apdraudēta kā uzbrukuma platforma, vienīgajām sistēmām, kas tai ir redzamas, vajadzētu būt citām DMZ sistēmām.

Ir ļoti svarīgi, lai IT menedžeri un uzņēmumu īpašnieki saprastu iespējamos bojājumus internetā pakļautajām sistēmām, kā arī aizsardzības mehānismus un metodes, piemēram, DMZ. Īpašnieki un vadītāji var pieņemt apzinātus lēmumus par to, kādus riskus viņi ir gatavi uzņemties, tikai tad, ja viņi ir skaidri sapratuši, cik efektīvi viņu instrumenti un procesi mazina šos riskus.

3 minūtes lasīts

![[FIX] Runescape ‘kļūda, izveidojot savienojumu ar serveri’](https://jf-balio.pt/img/how-tos/87/error-connecting-server-runescape.png)