intezer Labs

Informācijas uzlaušanas grupa APT15, kas, iespējams, ir saistīta ar organizāciju Ķīnā, ir izstrādājusi jaunu ļaunprātīgas programmatūras celmu, kurā infozinācijas eksperti no augstākās drošības pētījumu firmas Intezer pieprasa aizņemties kodu no vecākiem rīkiem. Grupa ir aktīvi darbojusies vismaz no 2010. līdz 2011. gadam, un tāpēc tai ir diezgan liela kodu bibliotēka, no kuras var izmantot.

Tā kā APT15 mēdz veikt spiegošanas kampaņas pret aizsardzības un enerģētikas mērķiem, tā ir saglabājusi diezgan augstu profilu. Krekeri no grupas Lielbritānijas programmatūras instalācijās izmantoja aizmugurējās ievainojamības, lai sasniegtu Lielbritānijas valdības darbuzņēmējus jau martā.

Viņu pēdējā kampaņa ir saistīta ar kaut ko tādu, ko drošības eksperti sauc par MirageFox, jo tas acīmredzot balstās uz 2012. gada vintage rīku ar nosaukumu Mirage. Šķiet, ka nosaukums nāk no virknes, kas atrodama vienā no moduļiem, kas nodrošina krekinga rīku.

Tā kā sākotnējie Mirage uzbrukumi izmantoja kodu, lai izveidotu attālo čaulu, kā arī atšifrēšanas funkcijas, to varētu izmantot, lai iegūtu kontroli pār drošām sistēmām neatkarīgi no tā, vai tās ir virtualizētas vai darbojas uz tukša metāla. Pati Mirage arī koplietoja kodu ar kiberuzbrukuma rīkiem, piemēram, MyWeb un BMW.

Arī tie ir izsekoti līdz APT15. DLL drošības eksperti 8. jūnijā apkopoja viņu jaunākā rīka paraugu un pēc dienas augšupielādēja to VirusTotal. Tas drošības pētniekiem deva iespēju salīdzināt to ar citiem līdzīgiem rīkiem.

MirageFox izmanto citādi likumīgu McAfee izpildāmo failu, lai kompromitētu DLL un pēc tam to nolaupītu, lai atļautu patvaļīgu koda izpildi. Daži eksperti uzskata, ka tas tiek darīts, lai pārņemtu īpašas sistēmas, uz kurām pēc tam var pārsūtīt manuālas komandu un vadības (C&C) instrukcijas.

Tas atbilstu paraugam, ko APT15 izmantoja agrāk. Pārstāvis no Intezer pat ir paziņojis, ka pielāgotu ļaunprātīgas programmatūras komponentu konstruēšana, kas vislabāk piemērota apdraudētajai videi, ir tā teikt APT15 bizness.

Iepriekšējie rīki izmantoja Internet Explorer esošo izmantojumu, lai ļaunprātīgā programmatūra varētu sazināties ar attālajiem C&C serveriem. Lai arī skarto platformu saraksts vēl nav pieejams, šķiet, ka šī specifiskā ļaunprogrammatūra ir ļoti specializēta un tāpēc, šķiet, nerada draudus lielākajai daļai galalietotāju.

Tagi ļaunprātīgu programmatūru

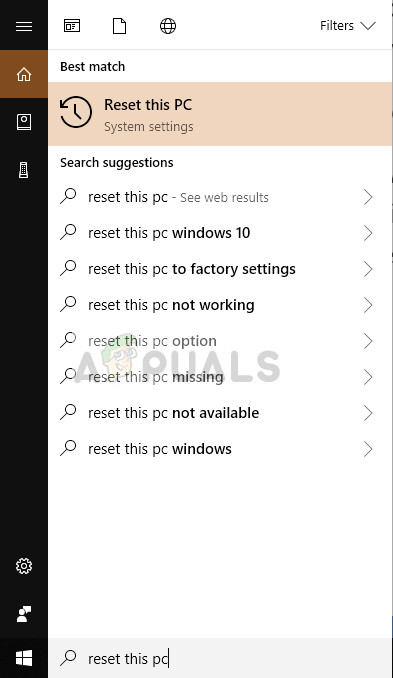

![[FIX] Windows atjaunināšanas kļūdas kods 646](https://jf-balio.pt/img/how-tos/01/windows-update-error-code-646.png)