Microsoft bezvadu displeja adapteris. Klēpjdators G7

Microsoft bezvadu displeja adapterim V2 ir diagnosticētas trīs ievainojamības: komandu injicēšanas ievainojamība, bojāta piekļuves kontroles ievainojamība un ļauno dvīņu uzbrukumu ievainojamība. Pirmā ievainojamība ir pārbaudīta tikai Microsoft bezvadu displeja adaptera V2 programmatūras versijās 2.0.8350 līdz 2.0.8372, un ir konstatēts, ka tā ietekmē visas šī diapazona versijas. Ir konstatēts, ka salauztā piekļuves kontrole un ļaunā dvīņu uzbrukuma ievainojamība ietekmē tikai programmatūras versiju 2.0.8350 pārbaudītajā diapazonā. Pārējās programmatūras versijas netika pārbaudītas, un ievainojamības vēl nav izmantotas. Komandas injicēšanas ievainojamībai ir piešķirta iezīme CVE-2018-8306 , un tam ir piešķirts salīdzinoši mērens riska novērtējums.

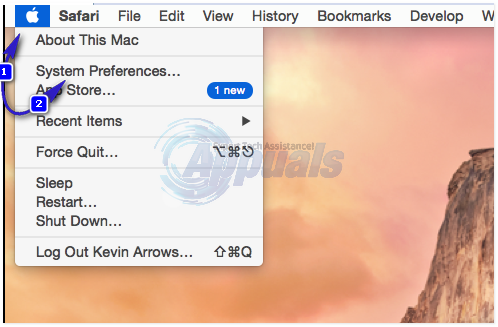

Microsoft bezvadu displeja adapteris ir aparatūras ierīce, kas ļauj pārraidīt ekrānus no Miracast iespējotām Microsoft Windows ierīcēm. Ekrāna pārraidīšanai mehānisms izmanto Wi-Fi Direct savienojumu un Miracast audio / video pārraides kanālu. Process tiek šifrēts WPA2 atbilstoši izmantotā Wi-Fi savienojuma šifrēšanai, lai nodrošinātu papildu drošību.

Lai ierīci savienotu pārī ar displeju, mehānisms piedāvā gan spiedpogu savienojumu, gan PIN savienojumu. Kad savienojums ir izveidots, ierīce nav jāpārbauda katram nākamajam savienojumam.

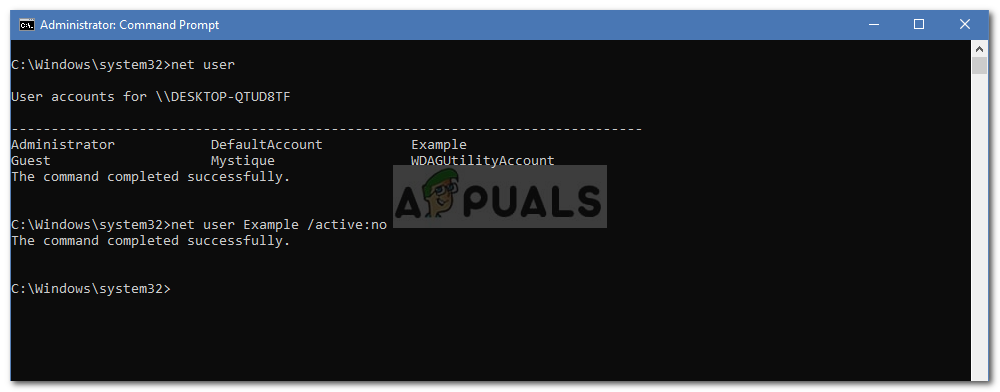

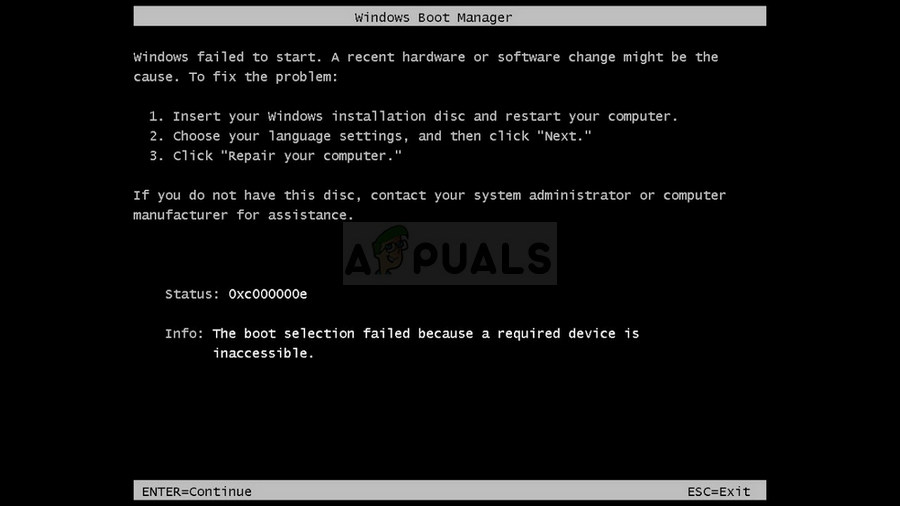

Turpinot šo iepriekš iegūto autorizāciju, komandu injicēšanas ievainojamība var rasties, ja displeja adaptera nosaukums ir iestatīts parametrā “NewDeviceName”. Izveidojot situāciju, kad rakstzīmes aizbēg no komandrindas skriptiem, ierīce tiek iestatīta sāknēšanas ciklā, kur tā vairs nedarbojas pareizi. Ietekmētais šīs ievainojamības skripts ir skripts “/cgi-bin/msupload.sh”.

Otra ievainojamība, bojāta piekļuves kontrole, var rasties, ja ierīču savienošanai pārī tiek izmantota spiedpogas konfigurācijas metode, un tikai tāpēc, lai ierīce būtu bezvadu diapazonā, nav nepieciešama fiziska piekļuve tai, lai pārbaudītu PIN. Tiklīdz pirmais savienojums ir izveidots šādā veidā, nākamajiem savienojumiem nav nepieciešama verifikācija, ļaujot apdraudētai ierīcei kontrolēt neierobežoti.

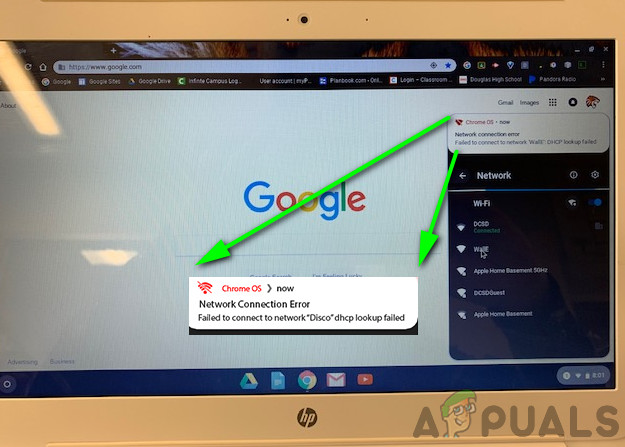

Trešā ievainojamība - ļaunā dvīņu uzbrukums - rodas tad, kad uzbrucējs manipulē ar lietotāju, lai izveidotu savienojumu ar savu MSWDA ierīci, izveidojot savienojumu ar likumīgo MSWDA un izliekot tikai paša uzbrucēja MSWDA, lai lietotājs varētu izveidot savienojumu. Kad savienojums būs izveidots, lietotājs nezinās, ka ir izveidojis savienojumu ar nepareizu ierīci, un uzbrucējam būs piekļuve lietotāja failiem un datiem, straumējot savā ierīcē esošo saturu.

Sākotnēji ar Microsoft sazinājās 21svmartā par šo ievainojamību kopumu. CVE numurs tika piešķirts 19thjūnijā un programmaparatūras atjauninājumi tika izlaisti 10thjūlijam. Kopš tā laika Microsoft tikko nāca klajā ar publiskošanu konsultatīvs . Ievainojamības kopā ietekmē Microsoft bezvadu displeja adaptera V2 programmatūras versijas 2.0.8350, 2.0.8365 un 2.0.8372.

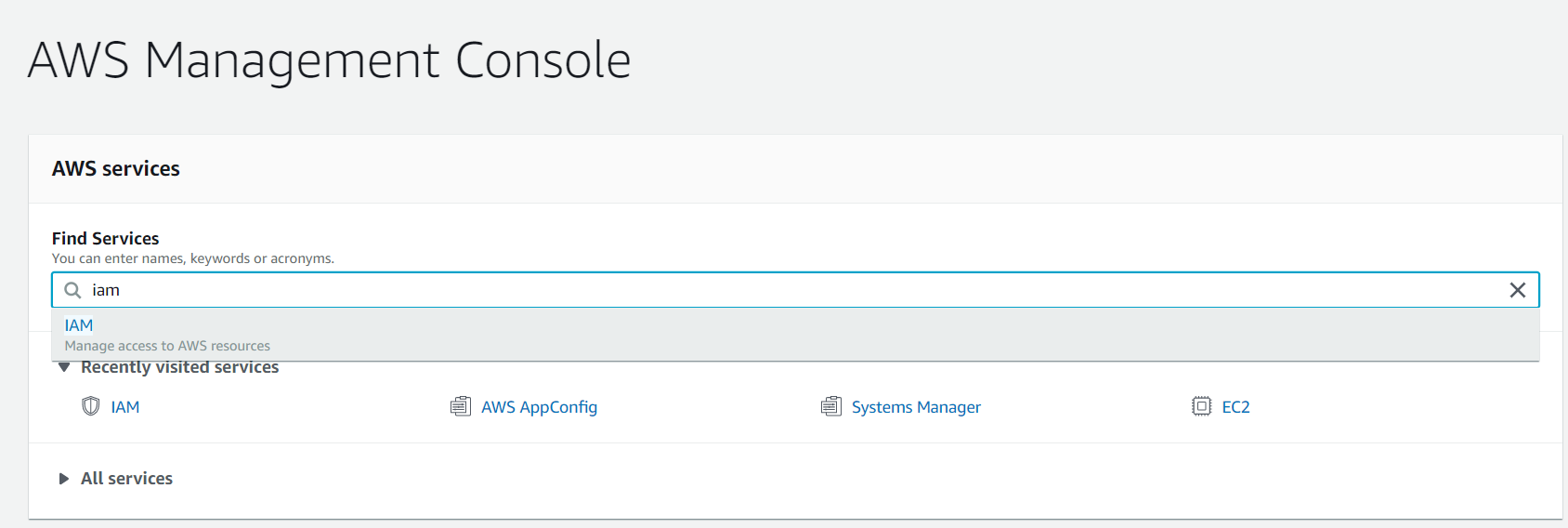

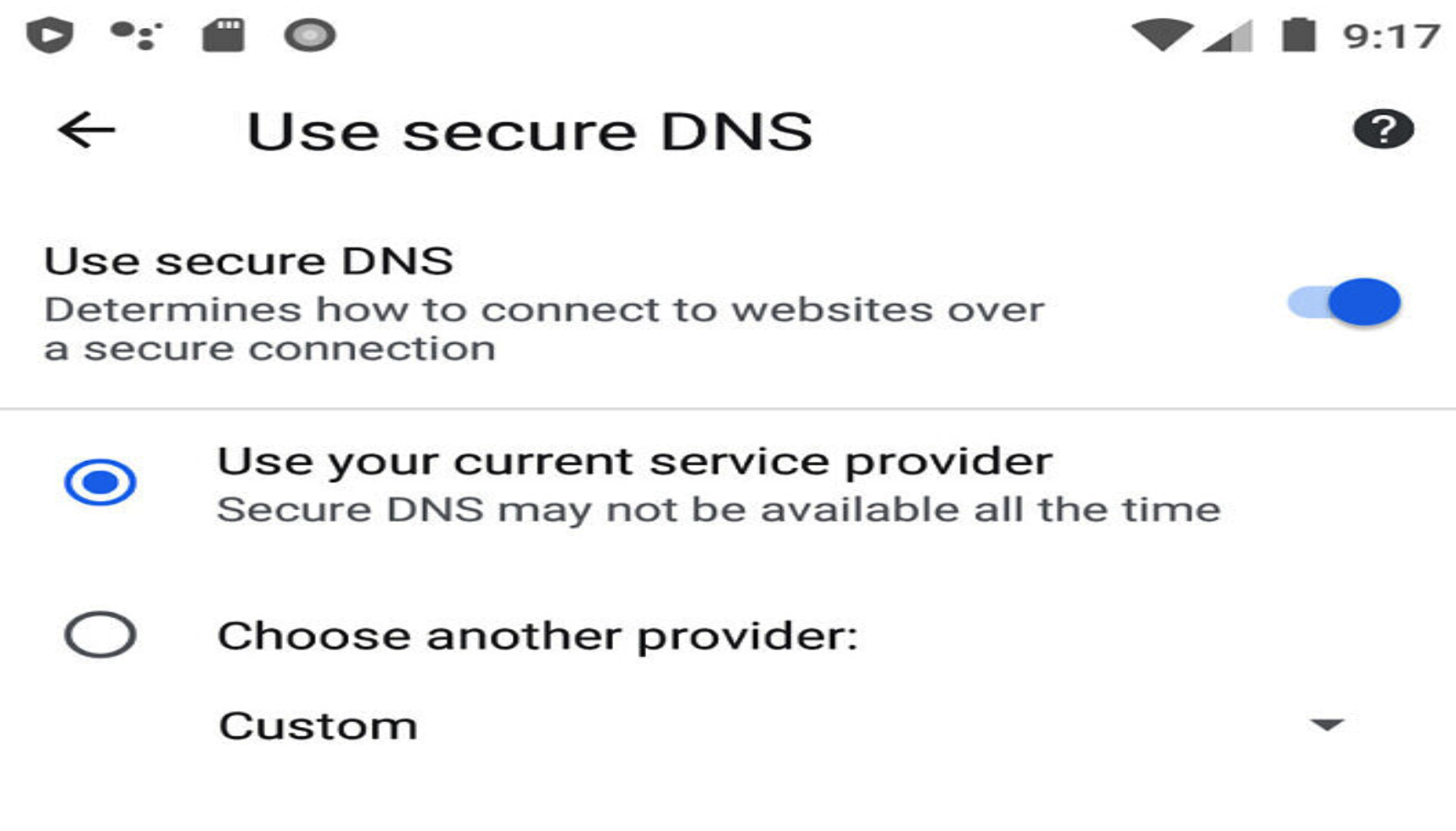

Drošības atjauninājumi, ko Microsoft atzīmējusi kā “svarīgus”, ir pieejami visām trim viņu tīmekļa vietnes versijām kā daļa no publicētā drošības biļetena. Vēl viens ieteiktais mazināšanas process prasa, lai lietotāji atvērtu Microsoft bezvadu displeja adaptera Windows lietojumprogrammu un cilnē “Drošības iestatījumi” atzīmētu izvēles rūtiņu blakus “Savienot pārī ar PIN kodu”. Tas nodrošina, ka ir nepieciešama fiziska piekļuve ierīcei, lai skatītu tās ekrānu un saskaņotu PIN kodus, tādējādi nodrošinot, ka nevēlama bezvadu režīmā sasniedzama ierīce nav viegli savienojama ar iestatījumu. Ievainojamības, kas ietekmē trīs versijas, tika a CVSS 3.0 bāzes rezultāts katrā - 5,5 un laika rādītājs - katrs 5.