MikroTik.

Tas, kas varēja būt neliela mēroga kompromiss vietnē, tika atzīts par masveida kriptojaka uzbrukumu. Trustwave drošības pētnieks Saimons Kenins tikko bija atgriezies no RSA Asia 2018 prezentācijas par kibernoziedzniekiem un kriptovalūtu izmantošanu ļaunprātīgām darbībām. Nosauciet to par nejaušību, bet tūlīt pēc atgriešanās savā birojā viņš pamanīja milzīgu CoinHive strauju pieaugumu, un, veicot turpmāku pārbaudi, viņš atklāja, ka tas ir īpaši saistīts ar MikroTik tīkla ierīcēm un ļoti mērķēts uz Brazīliju. Kad Kenins iedziļinājās šī notikuma izpētē, viņš atklāja, ka šajā uzbrukumā tika izmantoti vairāk nekā 70 000 MikroTik ierīču, kuru skaits kopš tā laika ir pieaudzis līdz 200 000.

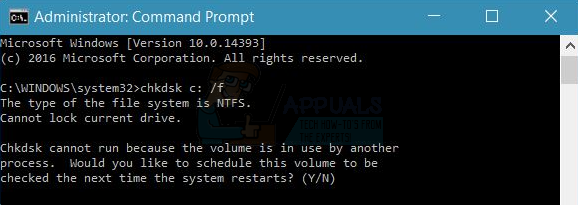

Shodan meklēšana ar MikroTik ierīcēm Brazīlijā, izmantojot CoinHive, deva vairāk nekā 70 000 rezultātu.

'Tā varētu būt dīvaina sakritība, taču, veicot turpmāku pārbaudi, es redzēju, ka visas šīs ierīces izmanto to pašu CoinHive vietnes atslēgu, kas nozīmē, ka tās visas galu galā nonāk vienas vienības rokās. Es meklēju CoinHive vietnes atslēgu, ko izmantoja šajās ierīcēs, un redzēju, ka uzbrucējs patiešām galvenokārt koncentrējās uz Brazīliju. ”

Shodan meklēšana CoinHive vietnes atslēgā parādīja, ka visi varoņdarbi padevās vienam un tam pašam uzbrucējam. Saimons Kenins / Trustwave

Sākotnēji Kenins uzskatīja uzbrukumu par nulles dienas izmantošanu pret MikroTik, taču vēlāk viņš saprata, ka uzbrucēji šīs darbības veikšanai izmanto zināmu maršrutētāju ievainojamību. Šī ievainojamība tika reģistrēta, un 23. aprīlī tika izlaists plāksteris, lai mazinātu tā drošības riskus, taču tāpat kā vairums šādu atjauninājumu, izlaidums tika ignorēts un daudzi maršrutētāji darbojās ar neaizsargāto programmaparatūru. Kenins visā pasaulē atrada simtiem tūkstošu šādu novecojušu maršrutētāju, desmitiem tūkstošu, kurus viņš atklāja Brazīlijā.

Iepriekš ievainojamība tika atklāta, lai ļautu maršrutētājam veikt attālu ļaunprātīga koda izpildi. Šis jaunākais uzbrukums tomēr spēja spert šo soli tālāk, izmantojot šo mehānismu, lai “injicētu CoinHive skriptu katrā tīmekļa lapā, kuru apmeklēja lietotājs”. Kenins arī atzīmēja, ka uzbrucēji izmantoja trīs taktikas, kas pastiprināja uzbrukuma nežēlību. Tika izveidota CoinHive skripta atbalstīta kļūdu lapa, kas skriptu palaida katru reizi, kad lietotājs pārlūkošanas laikā saskārās ar kļūdu. Papildus tam skripts ietekmēja dažādu vietņu apmeklētājus ar MikroTik maršrutētājiem vai bez tiem (lai gan maršrutētāji vispirms bija līdzeklis šī skripta injicēšanai). Tika arī konstatēts, ka uzbrucējs izmanto MiktoTik.php failu, kas ir ieprogrammēts injicēt CoinHive katrā html lapā.

Tā kā daudzi interneta pakalpojumu sniedzēji (ISP) izmanto MikroTik maršrutētājus, lai uzņēmumiem masveidā nodrošinātu tīmekļa savienojamību, šis uzbrukums tiek uzskatīts par augsta līmeņa draudu, kas netika izvirzīts, lai mērķētu uz mājām, kas neko nenojauš, bet gan lai radītu masveida trieciens lielām firmām un uzņēmumiem. Turklāt uzbrucējs maršrutētājos instalēja skriptu “u113.src”, kas viņam / viņai ļāva vēlāk lejupielādēt citas komandas un kodu. Tas ļauj hakerim saglabāt piekļuves straumi caur maršrutētājiem un palaist gaidīšanas alternatīvos skriptus, ja sākotnējā vietnes atslēga ir bloķēta CoinHive.

Avots TrustWave

![[FIX] Ievadītā adrese nav derīga Skype kļūda](https://jf-balio.pt/img/how-tos/27/address-you-typed-is-not-valid-skype-error.jpg)