Vēl 2017. gadā Google pētnieku grupa atklāja, ka Dnsmasq (domēna vārdu sistēmas programmatūras pakotne) ir daudz ievainojamību, kas nodrošina DNS vārdu izšķiršanas pakalpojumus, lai savienojuma nolūkos pārveidotu domēna vārdus uz attiecīgajām IP adresēm. Viņu secinājumu dēļ tiešsaistē notika daudz diskusiju. Tika izveidota panika, un visu veidu lietotāji sāka meklēt iespējas, kā aizsargāt savu sistēmu no Dnsmasq ievainojamībām.

Precīzi Google inženiera formulējumi bija:

atrada trīs potenciālos attālo kodu izpildījumus, vienu informācijas noplūdi un trīs pakalpojumu ievainojamību atteikumus, kas ietekmē jaunāko versiju projekta git serverī no 2017. gada 5. septembra

Citiem vārdiem sakot, inženieris runāja par privātās informācijas pārkāpumu. Ja izmantojums patiešām tika izmantots, izmantojot visus rīkus, lietotājiem informācija varētu tikt nopludināta vai piekļūta bez atļaujas.

Kas ir Dnsmasq?

Dnsmasq faktiski ir DNS ekspeditors. Tas ir kešatmiņa un DHCP serveris, kuram ir arī daudzas citas funkcijas. Piedaloties dažādos projektos, tas ir diezgan populārs rīks. Saskaņā ar Google emuāru, Dnsmasq nodrošina tādu serveru kā DNS un DHCP funkcionalitāte . Tas ir iesaistīts tīkla sāknēšanas un maršrutētāja reklāmās. Dnsmasq tiek izmantots privātajos tīklos, kā arī atvērtajos interneta tīklos.

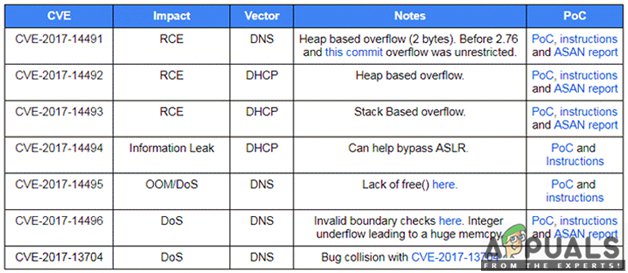

Google komanda savos drošības novērtējumos atrada septiņas problēmas. Kad viņi tos atraduši, viņu nākamais solis bija pārbaudīt šo jautājumu ietekmi un katra jautājuma koncepcijas pierādījumu.

Dnsmasq ievainojamība

Dnsmasq ievainojamība

Dnsmasq ir dažādas ievainojamības, un dažas no tām ir izskaidrotas. CVE-2017-14491 ir ievainojamība, kuras iemesls ir a kaudzes pārplūde . Tas tiek aktivizēts, veicot DNS pieprasījumu. Vēl viena ievainojamība, CVE-2017-14492, ir saistīta ar DHCP serveris . Vēl viena neaizsargātība tā paša iemesla dēļ ir CVE-2017-14493. Abi šie iemesli ir atmiņas pārpilde. Pirmais ir kaudzes pārpilde, bet otrais ir kaudzes pārpilde. Koncepcijas pierādījums parāda, ka abi no viņiem paļaujas uz IPv6.

Dnsmasq Exploits

CVE-2017-14494 ir vēl viena ievainojamība, kas saistīta ar noplūdi DHCP serverī. Izmantojot šo ievainojamību, ekspluatanti var apiet ASLR. CVE-2017-14495, CVE-2017-14496 un CVE-2017-13704 ir pārējās trīs ievainojamības, kas faktiski ir kļūdas DNS serverī. Tie izraisa DoS. Pirmais to izraisa, neatbrīvojot atmiņu, otrais - milzīgu atmiņu, savukārt trešais avarē, saņemot liela izmēra UDP paketi.

Jēdzienu pierādījums ir pieejams vietnē, tāpēc varat pārbaudīt, vai jūsu sistēmu ietekmē kāda no šīm ievainojamībām. Tātad, ja ir mīkstinājumi, varat tos pārbaudīt un pēc tam izvietot. Šodans redzēja, ka ir 1,2 miljoni ierīču, kuras varētu ietekmēt Dnsmasq ievainojamība. Tātad, ir svarīgi pārbaudīt ierīci.

Kā aizsargāt datoru?

Lai pasargātu savu datoru no Dnsmasq ievainojamībām, tie ir jālāpo, lai vēlāk nerastos drošības problēmas. Ja vēlaties manuāli instalēt Dnsmasq, varat to atrast šeit . Jaunākā versija, kas ir apstiprināta Dnsmasq, ir 2.78 .

Ja izmantojat Android ierīci, drošības atjauninājums novērsīs šos jautājumus. Pārliecinieties, vai ierīcē ir lejupielādēti atjauninājumi, lai novērstu Dnsmasq.

Tiem lietotājiem, kuri izmanto maršrutētājus vai IoT ierīces, jums jāsazinās ar pārdevēja vietne lai redzētu, vai tiek ietekmēti viņu produkti. Ja tie ir, tad jūs varat redzēt pieejamo plāksteri un to uzlikt.

Lai nošķirtu trafiku no nevēlamiem tīkliem, izmantojiet ugunsmūris noteikumiem. Vienmēr ir laba iespēja izslēgt pakalpojumus vai funkcijas, kuras ierīcē neizmantojat.

2 minūtes lasīts