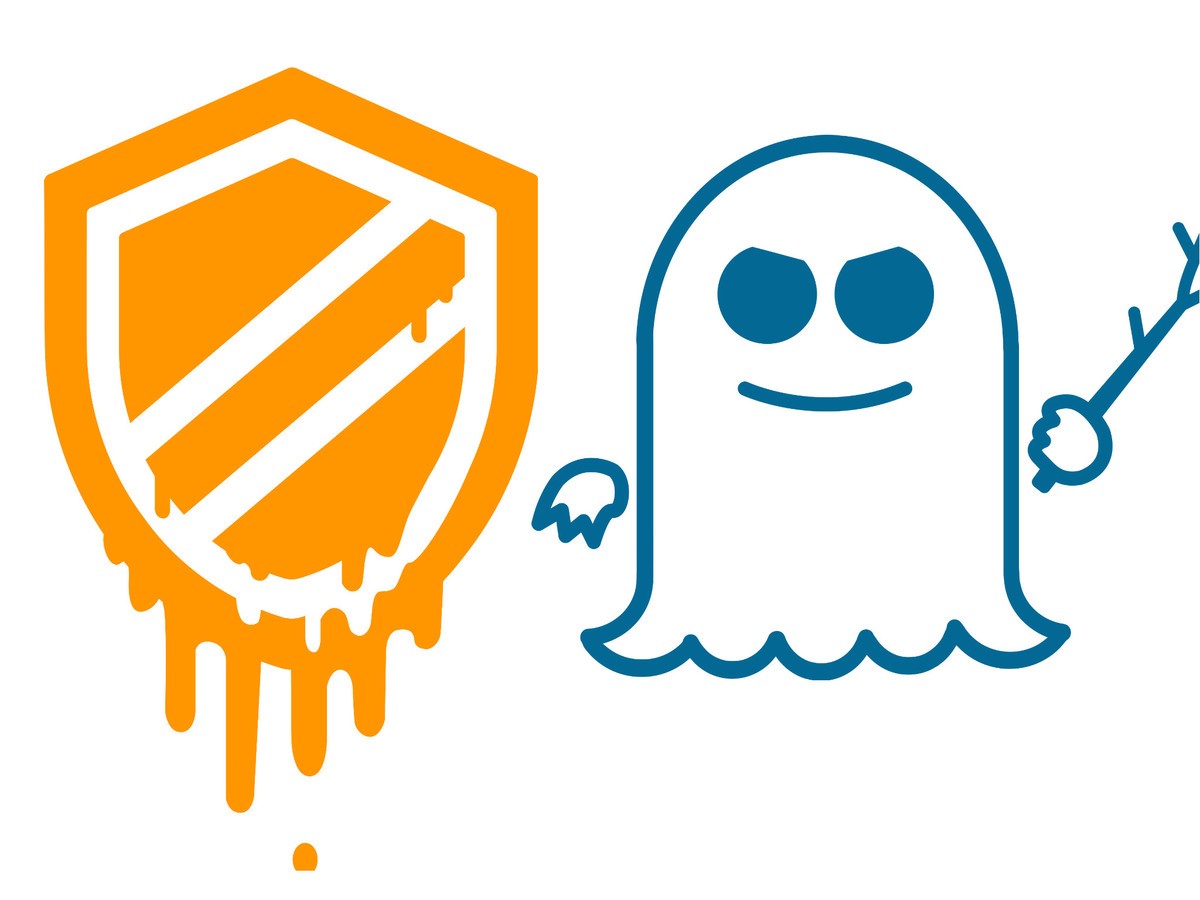

Tehnoloģiju industrija cenšas novērst (vai vismaz mazināt) divas jaunās ievainojamības, kuras drošības pētnieki atklāja 2017. gada beigās. Sakust un Spektrs veic virsrakstus visā pasaulē, un laba iemesla dēļ - šie divi trūkumi ietekmē gandrīz katru ierīci, ko darbina Intel, AMD vai ARM procesors, kas ražota pēdējo 20 gadu laikā.

Šīs ievainojamības var ietekmēt viedtālruņus, galddatorus, klēpjdatorus, mākoņu serverus, un saraksts turpinās. Paturiet prātā, ka tā nav Microsoft ekskluzīva problēma - tiek ietekmēti visi pārējie operētājsistēmu piegādātāji.

Kas ir Meltdown un Spectre?

Dublēts Sakust un Spektrs , šīs divas ievainojamības ļauj uzbrucējam izmantot mūsdienu procesoru kritiskos trūkumus, lai iegūtu piekļuvi aizsargāta kodola atmiņa . Izmantojot pareizo prasmju kopu, hakeris tos teorētiski varētu izmantot, lai apdraudētu procesora privileģēto atmiņu un palaistu ļaunprātīgu kodu, lai no tā piekļūtu ārkārtīgi jutīgam atmiņas saturam. Šajā atmiņas saturā var būt paroles, taustiņsitieni, personas dati un cita vērtīga informācija.

Šis ievainojamību kopums parāda, ka to ir iespējams apiet adrešu telpas izolācija - procesora integritātes pamats kopš 1980. gada. Līdz šim adrešu telpas izolācija tika uzskatīts par drošu izolācijas mehānismu starp lietotāju lietojumprogrammām un operētājsistēmu un starp divām lietojumprogrammām.

Visi mūsdienu procesori izmanto virkni pamatprocesu, lai paātrinātu pieprasījumus. Sakust un Spektrs izmantojiet dažādu instrukciju grafika priekšrocības, lai iegūtu slepenu vai personisku informāciju. Kaut arī drošības eksperti noteica, ka Spectre ir grūtāk izmantot nekā Meltdown, šķiet, ka tas var nodarīt ievērojami lielāku kaitējumu nekā Meltdown.

Kā tas jūs ietekmē?

Kamēr Sakust apiet izolāciju starp lietotāju lietojumprogrammām un OS, Spektrs saplēš izolāciju starp diviem dažādiem lietojumiem. Varbūt satraucošākais Spectre lietā ir tas, ka hakeriem vairs nav jāatrod ievainojamība programmā - teorētiski ir iespējams samānīt programmas, kas ievēro paraugpraksi, nopludināt sensitīvu informāciju, pat ja tās vada stabilu drošības veikalu.

Ja mēs būtu pilnīgi pesimistiski noskaņoti par drošības apdraudējumu, nevienu lietojumu vairs nevar uzskatīt par 100% drošu. Lai gan nav bijuši apstiprināti uzbrukumi, kas izmantotu Spectre un Meltdown, iespējams, melno cepuru hakeri jau domā, kā iegūt savu roku jūsu datiem, izmantojot šīs vājās vietas.

Drošības ielāpi

Diemžēl tas ir mikroshēmas līmeņa drošības trūkums, kuru nevar pilnībā novērst ar programmatūras atjauninājumu. Tā kā tas prasa OS kodola modifikāciju, vienīgais pastāvīgais labojums, kas pilnībā novērsīs pārkāpumus, ir arhitektūras pārveidošana (citiem vārdiem sakot, CPU nomaiņa). Tas lielajiem tehnoloģiju nozares spēlētājiem ir atstājis maz izvēles. Tā kā viņi nevar aizstāt visu iepriekš izlaisto ierīču CPU, viņu cerība ir pēc iespējas mazināt risku, izmantojot drošības ielāpus.

Visi operētājsistēmu piegādātāji ir izlaiduši (vai arī atbrīvos) drošības ielāpus, lai novērstu trūkumus. Tomēr labojumam ir sava cena - paredzams, ka drošības ielāpi palēninās visas ietekmētās ierīces no 5 līdz 30 procentiem, ņemot vērā būtiskas izmaiņas, kā OS kodols apstrādā atmiņu.

Tas ir reti, kad visi lielie spēlētāji sanāk kopā, mēģinot novērst šos trūkumus, taču tas ir arī labs rādītājs tam, cik nopietna ir šī problēma. Pārāk bez panikas, laba prakse ir sekot līdzi drošības atjauninājumiem un pārliecināties, vai ierīcei tiek piedāvāta vislabākā aizsardzība pret šīm ievainojamībām. Lai palīdzētu jums šajā uzdevumā, mēs esam izveidojuši sarakstu ar labojumiem, kas novērsti abos drošības trūkumos.

Kā pasargāt no Meltdown un Spectre CPU drošības trūkumiem

Zemāk ir saraksts ar veidiem, kā pasargāt sevi no Meltdown un Spectre ievainojamībām. Ceļvedis ir sadalīts apakšvirsrakstu sērijā ar vispopulārāko ierīču klāstu, ko skārušas šīs vājās vietas. Lūdzu, izpildiet savai ierīcei atbilstošo rokasgrāmatu un noteikti vēlreiz apmeklējiet šo saiti, jo mēs rakstu atjaunināsim ar jauniem labojumiem, tiklīdz tie tiks izlaisti.

Piezīme: Paturiet prātā, ka tālāk norādītās darbības lielā mērā ir efektīvas pret Meltdown, kas ir vistiešākais drauds abiem drošības trūkumiem. Spectre joprojām ir liels nezināms, taču drošības pētnieki to ierindo otrajā vietā, jo to ir daudz grūtāk izmantot nekā Meltdown.

Kā novērst Windows Spectre un Meltdown drošības kļūdas

Lai nodrošinātu maksimālu aizsardzību pret jaunajiem Windows drošības trūkumiem sistēmā Windows, ir jāievēro trīs galvenās prasības - OS atjaunināšana, pārlūkprogrammas atjaunināšana un programmaparatūras atjaunināšana. No vidusmēra Windows lietotāja viedokļa vislabākais, kas jādara šobrīd, ir nodrošināt, ka jums ir jaunākais Windows 10 atjauninājums, un pārliecināties, ka sērfojat tīmeklī no lāpīta tīmekļa pārlūka.

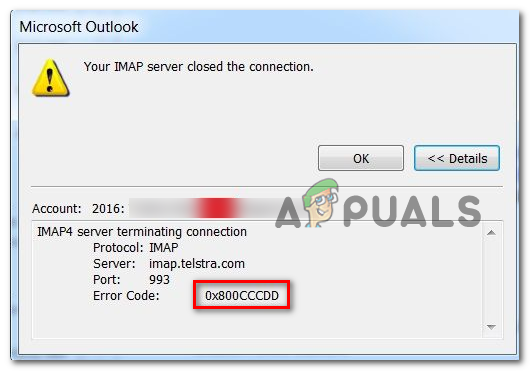

Microsoft jau ir izdevis ārkārtas drošības plāksteri WU (Windows atjaunināšana). Tomēr šķiet, ka atjaunināšana dažos datoros nav redzama trešo pušu antivīrusu pakotņu dēļ, kas novērš kodola izmaiņas. Drošības eksperti strādā pie atbalstīto antivīrusu programmu saraksta, taču, maigi sakot, viss ir sadrumstalots.

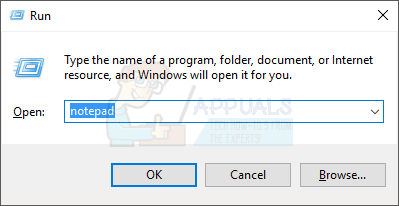

Ja jums nav lūgts automātiski atjaunināt, atveriet palaist logu ( Windows taustiņš + R ), ierakstiet “ vadības atjauninājums ” un sit Enter . Iekš Windows atjaunināšana ekrānā noklikšķiniet uz Meklēt atjauninājumus un pēc pieprasījuma instalējiet jauno drošības atjauninājumu.

Microsoft ir arī nodrošinājis manuālas lejupielādes saites, lai novērstu šo problēmu operētājsistēmām Windows 7, Windows 8.1 un Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Piezīme: Iepriekš norādītās saites satur vairākas atjauninājumu paketes atbilstoši dažādām CPU arhitektūrām. Lūdzu, lejupielādējiet plāksteri, kas piemērots jūsu datora konfigurācijai.

Tomēr Windows datora aizsardzība pret Spectre un Meltdown ir nedaudz sarežģītāka nekā Microsoft drošības plākstera lejupielāde. Otrā aizsardzības līnija ir jūsu izmantotā tīmekļa pārlūkprogrammas drošības ielāpus.

- Firefox jau ir iekļauts labojums, kas sākas ar 57 versiju.

- Edge un Internet Explorer operētājsistēmai Windows 10 jau ir saņēmuši drošības ielāpus, kuru mērķis ir pasargāt no šīm ievainojamībām.

- Chrome ir paziņojusi par drošības plāksteri, kuru paredzēts atbrīvot 23. janvārī.

Lietotājiem tiek uzdots pieņemt visus automātiskos atjauninājumus, lai nodrošinātu aizsardzību pārlūkprogrammas līmenī. Ja jums nav jaunākās pārlūka versijas vai atjauninājums netika instalēts automātiski, atinstalējiet to un lejupielādējiet jaunāko versiju.

Atsevišķā ceļā mikroshēmu veidotāji (Intel, AMD un ARM) strādā pie programmaparatūras atjauninājumiem, lai nodrošinātu papildu aparatūras aizsardzību. Visticamāk, tos OEM izplatīs atsevišķi programmaparatūras atjauninājumi. Tomēr darbs ir tikai sākums, tāpēc varētu paiet kāds laiks, līdz mēs redzam, ka mūsu ierīcēs tiek parādīti programmaparatūras atjauninājumi. Tā kā oriģināliekārtu ražotāju ziņā ir atbrīvot programmaparatūras atjauninājumus, ir vērts pārbaudīt sava datora OEM atbalsta vietnē, vai nav ziņu par iespējamo labojumu.

Jau tiek runāts par to, ka Microsoft izveido pārī ar procesoru veidotājiem, lai izveidotu rīku, kas pārbaudīs gan programmaparatūras, gan Windows atjauninājumu aizsardzību. Bet līdz tam mums pašiem jāpārbauda pašiem.

Kā novērst Spectre un Meltdown drošības trūkumus Android ierīcē

Android ierīces ietekmē arī Spectre un Meltdown ievainojamība. Nu, vismaz teorētiski. Tā bija Google pētījumu grupa, kas atklāja ievainojamības un paziņoja mikroshēmu ražotājiem (ilgi pirms prese par to saķēra vēju). Tas notika sešus mēnešus pirms saskaņotās informācijas atklāšanas, tāpēc var domāt, ka šī kavēšanās ļāva Google labāk sagatavoties nekā konkurence.

Sākot ar 5. janvāri, Google sāka izplatīt a jauns drošības atjauninājums Android ierīcēm, lai aizsargātu pret Meltdown un Spectre. Bet, ņemot vērā Android valstības sadrumstalotību, visticamāk, jūs to nedabūsiet, tiklīdz vēlaties. Protams, prioritāte bija tādiem Google zīmola tālruņiem kā Nexus un Pixel, kuri gandrīz uzreiz ieguva OTA.

Ja jums pieder cita tālruņa, nevis Google, Android tālrunis, iespējams, jūs ilgi gaidīsit. Tomēr, ņemot vērā preses uzmanību, ko iegūst Meltdown un Spectre, tie var ievērojami paātrināt procesu.

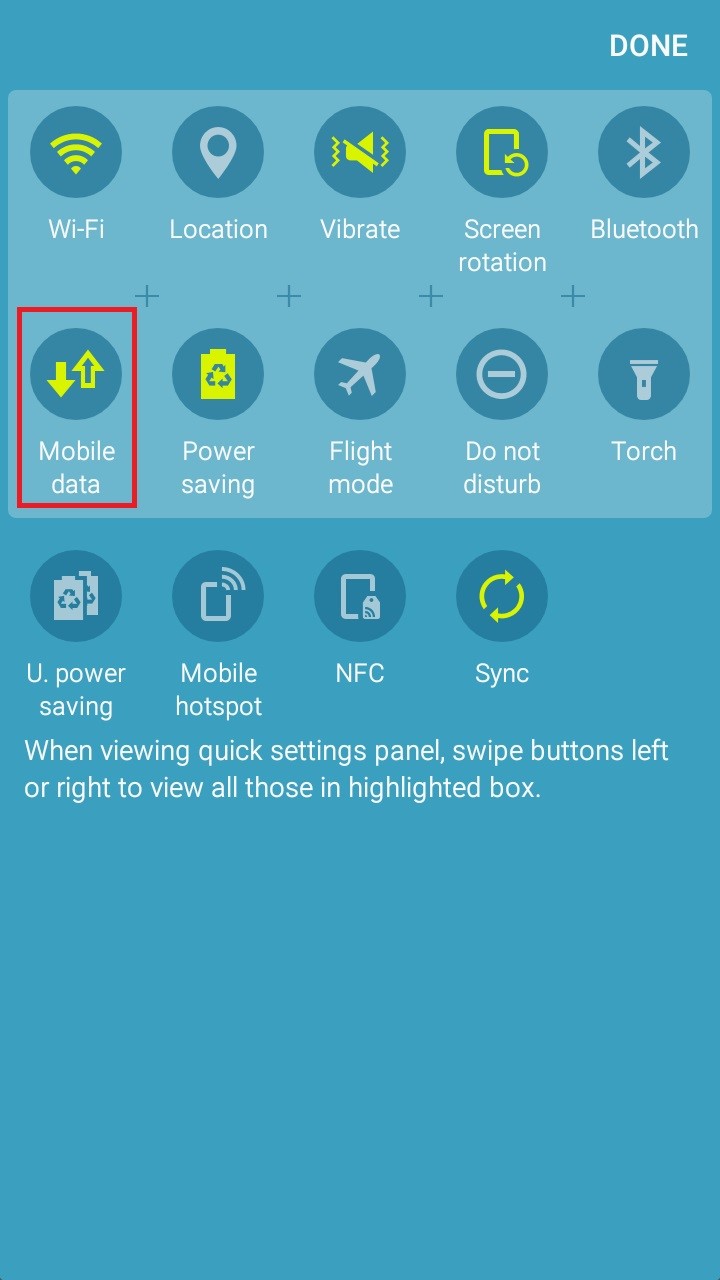

Bet neatkarīgi no Android ražotāja, dodieties uz Iestatījumi un noskaidrojiet, vai jums nav gaidāms jauns atjauninājums. Ja nē, veiciet tiešsaistes izmeklēšanu, lai noskaidrotu, vai tālruņa ražotājs drīzumā plāno izlaist labojumu.

Kā novērst Spectre un Meltdown drošības kļūdas iOS

Kad abi atklātie ievainojamības gadījumi, Apple noteikti ir aizķērusies. Lai gan uzņēmums sākotnēji noliedza, ka Meltdown un Spectre ietekmē kādu no viņu ierīcēm, viņi kopš tā laika ir nonākuši atzīstiet, ka kļūda ietekmē visus iPhone . Tā kā tiem ir gandrīz identiska procesora arhitektūra, drošības trūkumi vienādi ietekmē iPad un iPod.

Apple ir paziņojis, ka ir uzsācis Meltdown “mazināšanas procedūras” operētājsistēmā iOS 11.2, taču netika paziņots par vecāku versiju labojuma izlaišanas datumu. Šķiet, ka nākamais atjauninājums būs vērsts uz iespējamā Javascript izmantošanas pieslēgšanu Safari.

Gaidot oficiālu Apple paziņojumu, uzmanieties, vai nav jaunu atjauninājumu savam iPhone, iPad vai iPod. Iet uz Iestatījumi> Vispārīgi> Programmatūras atjauninājums un instalējiet visus gaidītos atjauninājumus.

Kā novērst Spectre un Meltdown drošības kļūdas Mac datoros

Lai gan Apple sākotnēji bija šauri par šo problēmu, Mac datorus ietekmē arī Meltdown un Spectre. Kā izrādās, gandrīz visi Apple produkti (izņemot Apple Watches).

Uzņēmums jau ir izlaidis virkni labojumu, kas paredzēti, lai mazinātu problēmu, sākot ar macOS versija 10.13.2 , un augstākais izpilddirektors apstiprināja, ka ceļā ir vairāk labojumu. Ir arī gaidāmais Safari pārlūka atjauninājums gan MacOS, gan iOS, kas, kā ziņots, ir paredzēts, lai mazinātu iespējamo Javascript izmantošanu.

Kamēr nav saņemti jauni labojumi, rūpīgi lietojiet visus atjauninājumus no App Store savai OS X vai MacOS un pārliecinieties, vai izmantojat jaunāko iespējamo versiju.

Kā novērst Spectre un Meltdown drošības kļūdas Chrome OS

Šķiet, ka Chromebook datori ir ierīces ar visspēcīgāko aizsardzības līmeni pret Meltdown un Spectre. Google ir paziņojis, ka visi jaunākie Chromebook datori ir automātiski jāaizsargā pret šiem jaunajiem drošības draudiem. Darbojas jebkurš Chromebook dators Chrome OS 63 versija (izlaists decembrī) jau vajadzētu būt nepieciešamajiem drošības labojumiem.

Lai nodrošinātu jūsu aizsardzību, pārliecinieties, vai jums ir jaunākais Chrome OS atjauninājums. Lielākajai daļai lietotāju jau ir 63. versija, taču, ja vēl neesat, nekavējoties atjauniniet.

Ja vēlaties iegūt tehniskāku informāciju, varat rakstīt ' hroms: // gpu ” savā Omnibar un sit Enter . Tad izmantojiet Ctrl + F meklēt “ operētājsistēma ”Tas ļaus jums redzēt savu kodola versiju. Kodola versijas 3.18 un 4.4 jau ir izlaboti par šiem drošības trūkumiem.