LockCrypt Ransomware. Labojiet inficēto datoru

Kopš 2017. gada jūnija zem radara darbojas salīdzinoši vājāka ļaunprātīga izpauduma programmatūra LockCrypt, lai veiktu neliela mēroga kibernoziegumu uzbrukumus. Visizteiktāk tā bija aktīva šī gada februārī un martā, taču sakarā ar to, ka izpirkumprogrammatūra ir jāinstalē manuāli ierīcēs, lai tās stātos spēkā, tas neradīja tik lielus draudus kā daži no vispazīstamākajiem kriptogrāfiski noziedzīgajiem izpirkuma veidiem, kas bija GrandCrab. Pēc analīzes (a paraugs ieguva no VirusTotal) antivīrusu firmas, piemēram, Rumānijas korporācija BitDefender un MalwareBytes Research Lab, drošības eksperti ransomware programmēšanā atklāja vairākus trūkumus, kurus varēja novērst, lai atšifrētu nozagtos failus. Izmantojot apkopoto informāciju, BitDefender ir izlaidis a Atšifrēšanas rīks kas spēj atkopt failus visās LockCrypt ransomware versijās, izņemot jaunāko.

Saskaņā ar rūpīgu MalwareBytes Lab pētījumu Ziņot kas analizē ļaunprogrammatūru iekšpusē un ārpusē, pirmais LockCrypt atklātais trūkums ir fakts, ka tam ir nepieciešama manuāla instalēšana un administratora privilēģijas, lai tās stātos spēkā. Ja šie nosacījumi ir izpildīti, izpildāmā programma darbojas, ievietojot failu wwvcm.exe C: Windows un pievienojot arī atbilstošo reģistra atslēgu. Kad ransomware sāk iekļūt sistēmā, tā šifrē visus failus, kuriem tai var piekļūt, ieskaitot .exe failus, apturot sistēmas procesus, lai nodrošinātu, ka pats process turpinās bez pārtraukumiem. Failu nosaukumi tiek mainīti uz izlases bāzes64 burtciparu virknēm, un to paplašinājumi ir iestatīti uz .1btc. Procesa beigās tiek palaista teksta faila izpirkuma piezīme, un HKEY_LOCAL_MACHINE reģistrā tiek glabāta papildu informācija, kurā ir uzbruktā lietotāja piešķirtais “ID”, kā arī atgādinājumi par failu atkopšanas instrukcijām.

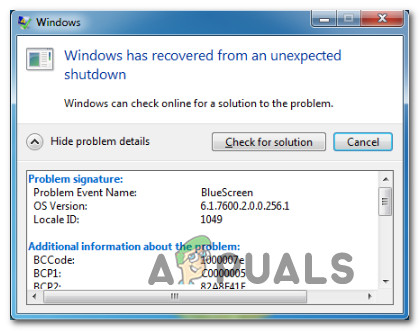

LockCrypt Ransomware Note Uznirstošais logs. MalwareBytes Lab

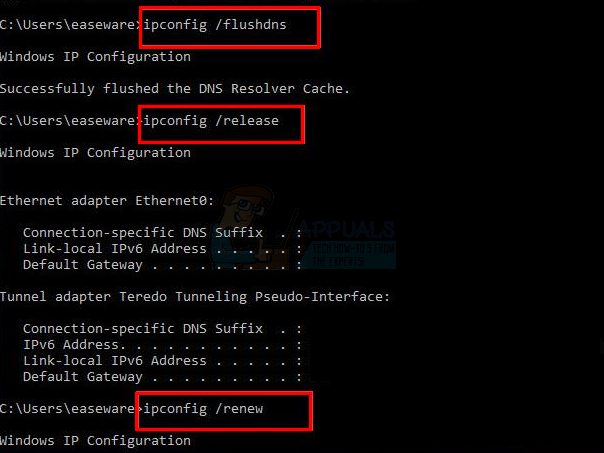

Lai gan šī izpirkuma programmatūra var darboties bez interneta savienojuma, gadījumā, ja tā ir savienota, pētnieki ir atklājuši, ka tā sazinās ar CnC Irānā, nosūtot tai bāzes 64 burtciparu datus, kas atšifrē uzbruktās ierīces piešķirto ID, operētājsistēmu un citu. ransomware kavē atrašanās vietu diskā. Pētnieki ir atklājuši, ka ļaunprogrammatūras kods izmanto funkciju GetTickCount, lai iestatītu nejaušinātus burtciparu nosaukumus un sakarus, kuru atšifrēšanai nav īpaši spēcīgi kodi. Tas tiek darīts divās daļās: pirmajā tiek izmantota XOR darbība, bet otrajā tiek izmantota XOR, kā arī ROL un bitu pārnešana. Šīs vājās metodes padara ļaunprogrammatūras kodu viegli atšifrējamu, tādējādi BitDefender spēja ar to manipulēt, lai izveidotu atšifrēšanas rīku bloķētiem .1btc failiem.

BitDefender ir izpētījis vairākas LockCrypt izpirkuma programmatūras versijas, lai izstrādātu publiski pieejamu BitDefender rīku, kas spēj atšifrēt .1btc failus. Arī citas ļaunprātīgas programmatūras versijas šifrē failus, lai paplašinātu .lock, .2018 un .mich, kuri arī ir atšifrējami, sazinoties ar drošības pētnieku. Maikls Žilspijs . Šķiet, ka visjaunākā izpirkšanas programmatūras versija šifrē failus paplašinājumam .BI_D, kura atšifrēšanas mehānisms vēl nav izstrādāts, taču visas iepriekšējās versijas tagad ir viegli atšifrējamas.