Sīkāka informācija un ielāpus attiecībā uz jaunām CPU ievainojamībām

2 minūtes lasīts

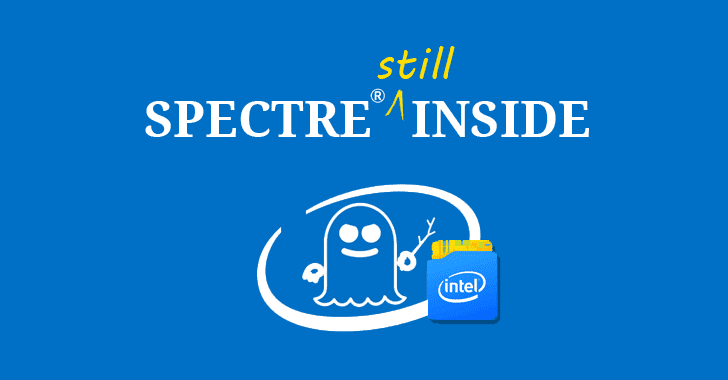

Spectre And Meltdown bija pirmie, un ar katru nākamo nedēļu viņi gūst apstiprinājumus par jaunām ievainojamībām. Jaunākās no tām ir apstiprinājušas Google un Microsoft, Spectre Variant 4 un Meltdown Variant 3a. Spectre Variant 4 tiek saukts arī par spekulatīvo veikala apvedceļu. Šī izmantošana ļauj hakerim piekļūt informācijai, izmantojot spekulatīvu CPU izpildes mehānismu.

Informācija par Meltdown 3. variantu tiek iegūta no Google Project Zero un Microsoft Security Response Center. Šis jautājums ir ietekmējis Cortex-A15, -A57 un -A72 ARM kodolus. Runājot par Spectre Variant 4, ir pieejams plašs procesoru klāsts. Saskaņā ar Intel izlaisto dokumentu:

CVE-2018-3639 - spekulatīvs veikala apvedceļš (SSB) - pazīstams arī kā 4. variants

Sistēmas ar mikroprocesoriem, kas izmanto spekulatīvu un atmiņas nolasīšanas spekulatīvu izpildi, pirms ir zināmas visu iepriekšējo atmiņu ierakstīšanas adreses, var atļaut neatļautu informācijas izpaušanu uzbrucējam ar lokālu lietotāja piekļuvi, izmantojot sānu kanālu analīzi.

Pēc Intel domām, Spectre Variant 4 ir mērens drošības risks, jo par daudziem tā izmantotajiem izmantojumiem jau ir rūpējies. Intel papildus paziņoja:

Šī mazināšana tiks iestatīta pēc noklusējuma, nodrošinot klientiem izvēli, vai to iespējot. Mēs sagaidām, ka lielākā daļa nozares programmatūras partneru arī izmantos noklusējuma izslēgšanas iespēju. Šajā konfigurācijā nav novērota nekāda ietekme uz veiktspēju. Ja tas ir iespējots, mēs esam novērojuši veiktspējas ietekmi aptuveni no 2 līdz 8 procentiem, pamatojoties uz tādu etalonu kā SYSmark (R) 2014 SE un SPEC veselo skaitļu kopējo punktu skaitu klienta1 un servera2 testa sistēmās.

Spectre Variant 4 ietekmē ne tikai Intel procesorus, bet arī AMD, ARM un IBM. AMD ir apstiprinājis, ka CPU ir ietekmējuši visu ceļu līdz pirmās buldozera paaudzei, tā nav laba zīme, bet par laimi šos jautājumus var novērst. To visu pateicot, joprojām ir vēl 6 ievainojamības vietas, par kurām mums nav teicis, bet kuras būtu jāpublisko aptuveni nākamajā nedēļā.

Informējiet mūs, ko jūs domājat par Spectre Variant 4 un Meltdown variantu 3a un kas, jūsuprāt, būtu jādara, lai aizsargātu patērētājus, kuri izmanto mikroshēmas, kuras skārušas šīs vājās vietas.

Avots Intel Tagi intel