Attēls ņemts no datora Miega režīms

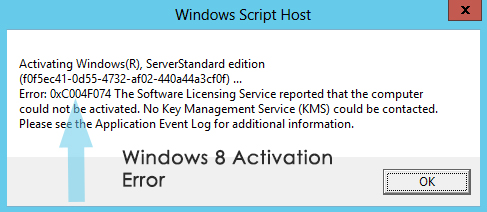

Windows faila tips “.SettingContent-ms”, kas sākotnēji tika ieviests sistēmā Windows 10 2015. gadā, ir neaizsargāts pret komandu izpildi, izmantojot DeepLink atribūtu tā shēmā, kas pats par sevi ir vienkāršs XML dokuments.

Mets Nelsons no SpectreOps Atklāta un ziņota par ievainojamību, kuru uzbrucēji var izmantot, lai iegūtu vieglu kravu, lai piekļūtu

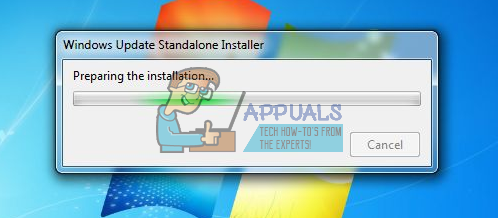

Uzbrucēji var izmantot failu SettingContent-ms, lai lejupielādētu lejupielādes no interneta, kas rada vairākas nopietnu bojājumu iespējas, jo to var izmantot, lai lejupielādētu failus, kas var atļaut attālinātu kodu izpildi.

Pat ja Office 2016 OLE bloķēšanas kārtula un ASR bērna procesu izveides kārtula ir iespējota, uzbrucējs var izvairīties no OLE bloka, izmantojot .SettingsContent-ms failu failus kopā ar balto sarakstu mapē Office var ļaut uzbrucējam apiet šīs vadīklas un izpildīt patvaļīgu komandas, kā Mets demonstrēja SpectreOps emuārā, izmantojot failu AppVLP.

OLE / ASR izvairīšanās lietderīgā slodze - SpecterOps

Pēc noklusējuma Office dokumenti tiek atzīmēti kā MOTW un tiek atvērti aizsargātajā skatā, ir noteikti faili, kas joprojām atļauj OLE un kurus neiedarbina aizsargātais skats. Ideālā gadījumā failā SettingContent-ms nevajadzētu izpildīt nevienu failu ārpus C: Windows ImmersiveControlPanel.

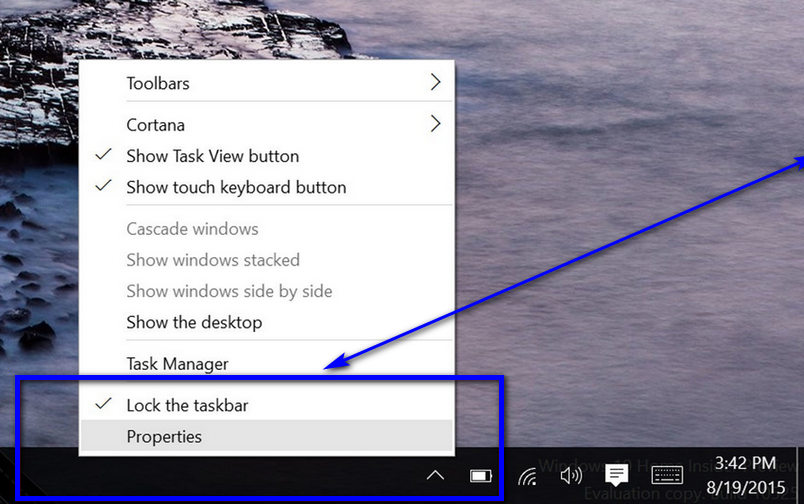

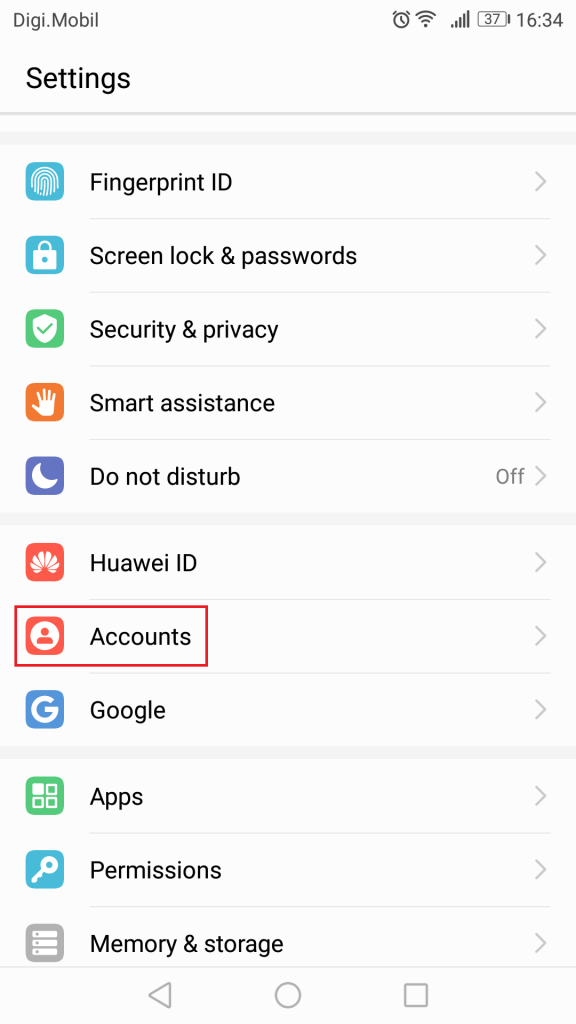

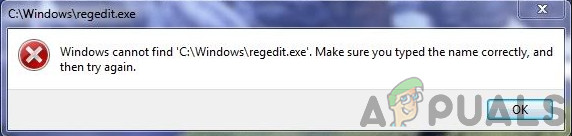

Mets arī iesaka kastrēt failu formātus, nogalinot to apstrādātājus, izmantojot HKCR reģistra redaktoru: SettingContent Shell Open Command iestatot “DelegateExecute” atkal tukšu - tomēr nav garantiju, ka šādi rīkojoties, Windows netiks izjaukts pirms mēģināt to izveidot, ir jāizveido atjaunošanas punkts.