MySQL

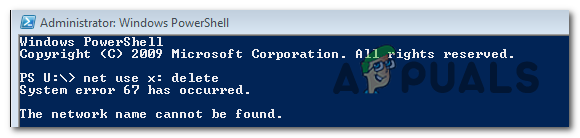

Īpaša hakeru grupa veic diezgan vienkāršotu, bet neatlaidīgu MySQL datu bāzu meklēšanu. Pēc tam ransomware instalēšanai tiek mērķētas uz ievainojamām datu bāzēm. MySQL serveru administratoriem, kuriem nepieciešama piekļuve viņu datu bāzēm attālināti, jābūt īpaši piesardzīgiem.

Hakeri veic konsekventu meklēšanu internetā. Šie hakeri, kas, domājams, atrodas Ķīnā, meklē Windows serverus, kuros darbojas MySQL datu bāzes. Grupa acīmredzot plāno inficēt šīs sistēmas ar GandCrab ransomware .

Ransomware ir sarežģīta programmatūra, kas bloķē failu patieso īpašnieku un prasa samaksu, lai tos nosūtītu, izmantojot digitālo atslēgu. Interesanti atzīmēt, ka kiberdrošības firmas līdz šim nav redzējušas nevienu draudu dalībnieku, kurš būtu uzbrucis MySQL serveriem, kas darbojas Windows sistēmās, jo īpaši, lai tos inficētu ar izpirkuma programmatūru. Citiem vārdiem sakot, hakeri mēdz meklēt neaizsargātas datu bāzes vai serverus un instalēt ļaunprātīgu kodu. Parasti novērotā prakse ir sistemātisks datu nozagšanas mēģinājums, mēģinot izvairīties no atklāšanas.

Pēdējo mēģinājumu pārmeklēt internetu, meklējot neaizsargātas MySQL datubāzes, kas darbojas Windows sistēmās, atklāja Endrjū Brandts, Sophos galvenais pētnieks. Pēc Brandta domām, hakeri, šķiet, meklē internetam pieejamās MySQL datu bāzes, kas pieņemtu SQL komandas. Meklēšanas parametri pārbauda, vai sistēmās darbojas Windows OS. Atrodot šādu sistēmu, hakeri pēc tam izmanto ļaunprātīgas SQL komandas, lai izveidotu failu pakļautajos serveros. Kad infekcija ir bijusi veiksmīga, tā vēlāk tiek izmantota, lai mitinātu GandCrab ransomware.

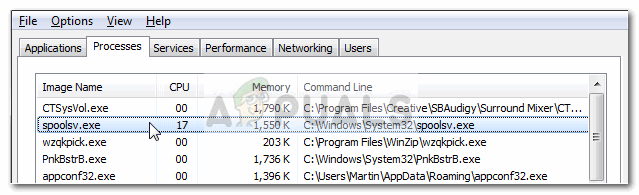

Šie pēdējie mēģinājumi ir saistīti ar to, ka Sophos pētniekam izdevās tos izsekot līdz attālajam serverim, kas varētu būt viens no vairākiem. Acīmredzot serverim bija atvērts direktorijs, kurā darbojas servera programmatūra ar nosaukumu HFS, kas ir HTTP failu servera veids. Programmatūra piedāvāja statistiku par uzbrucēja ļaunprātīgajām kravām.

Izstrādājot secinājumus, Brandts sacīja: “Šķiet, ka serveris norāda vairāk nekā 500 izlases lejupielādes, kuras redzēju lejupielādi MySQL honeypot (3306-1.exe). Tomēr paraugi ar nosaukumu 3306-2.exe, 3306-3.exe un 3306-4.exe ir identiski šim failam. Kopā skaitot, piecu dienu laikā kopš to ievietošanas šajā serverī ir bijušas gandrīz 800 lejupielādes, kā arī atvērtā direktorijā vairāk nekā 2300 citu (apmēram nedēļu vecāku) GandCrab paraugu lejupielādes. Tātad, kaut arī tas nav īpaši masīvs vai plaši izplatīts uzbrukums, tas tomēr rada nopietnu risku MySQL serveru administratoriem, kuri savā datu bāzes serverī caur ugunsmūri ir iebāzuši 3306 porta ugunsmūri, lai to varētu sasniegt ārējā pasaule ”

Nomierinoši ir atzīmēt, ka pieredzējuši MySQL serveru administratori reti nepareizi konfigurē savus serverus vai sliktākajā gadījumā atstāj savas datu bāzes bez parolēm. Tomēr šādi gadījumi nav nekas neparasts . Acīmredzot pastāvīgo skenēšanas mērķis šķiet nepareizi konfigurētu sistēmu vai datu bāzu oportūnistiskai izmantošanai bez parolēm.

![[Fix] Red Dead Redemption 2 PC avārijas, startējot](https://jf-balio.pt/img/how-tos/43/red-dead-redemption-2-pc-crashes-startup.jpg)