Raspberry Pi ir populārs viena borta dators, kas pēdējos gados ir kļuvis par visu traku. Sakarā ar tās pieaugošo popularitāti un izplatīto izmantošanu iesācēju kodētājiem un tehnoloģiju entuziastiem, kibernoziedzniekiem tas ir kļuvis par mērķi darīt to, kas viņiem vislabāk patīk: kiberzādzības. Tāpat kā ar parastajām datoru ierīcēm, kuras mēs aizsargājam ar daudziem ugunsmūriem un parolēm, arvien svarīgāk ir aizsargāt arī Raspberry Pi ierīci ar līdzīgu daudzpusīgu aizsardzību.

Aveņu Pi

Daudzfaktoru autentifikācija darbojas, apvienojot divus vai vairākus no šiem veidiem, lai piešķirtu piekļuvi savam kontam vai ierīcei. Trīs plašās kategorijas, no kurām sniedz piekļuves piešķiršanas informāciju, ir: kaut kas, ko jūs zināt, kaut kas jums ir un kaut kas jūs esat. Pirmā kategorija varētu būt parole vai PIN kods, ko esat iestatījis savam kontam vai ierīcei. Kā papildu aizsardzības slānis jums, iespējams, būs jāsniedz kaut kas no otrās kategorijas, piemēram, sistēmas ģenerēta tapa, kas tiek nosūtīta uz jūsu viedtālruni vai ģenerēta citā jums piederošā ierīcē. Kā trešo alternatīvu jūs varat iekļaut arī kaut ko no trešās kategorijas, kas sastāv no fiziskiem taustiņiem, piemēram, biometriskās identifikācijas, kas ietver sejas atpazīšanu, īkšķa nospiedumu un tīklenes skenēšanu atkarībā no jūsu ierīces spējas veikt šos skenējumus.

Šīs iestatīšanas vajadzībām mēs izmantosim divus visbiežāk sastopamos autentifikācijas veidus: jūsu iestatīto paroli un vienreizēju marķieri, kas ģenerēts, izmantojot viedtālruni. Mēs integrēsim abas darbības ar google un saņemsim jūsu paroli, izmantojot Google autentifikācijas lietojumprogrammu (kas aizstāj nepieciešamību saņemt īsziņu kodus uz jūsu mobilo tālruni).

1. darbība: iegūstiet lietojumprogrammu Google Authenticator

Google autentifikatora lietojumprogramma Google Play veikalā.

Pirms mēs sākam iestatīt jūsu ierīci, lejupielādēsim un instalēsim viedtālrunī Google autentifikācijas lietotni. Dodieties Apple App veikalā, Google Play veikalā vai jebkuras ierīces attiecīgajā veikalā. Lejupielādējiet Google autentifikatora lietojumprogrammu un gaidiet, līdz tā pabeigs instalēšanu. Var izmantot arī citas autentifikācijas lietojumprogrammas, piemēram, Microsoft autentifikatoru, taču mūsu apmācībai mēs izmantosim Google autentifikatora lietojumprogrammu.

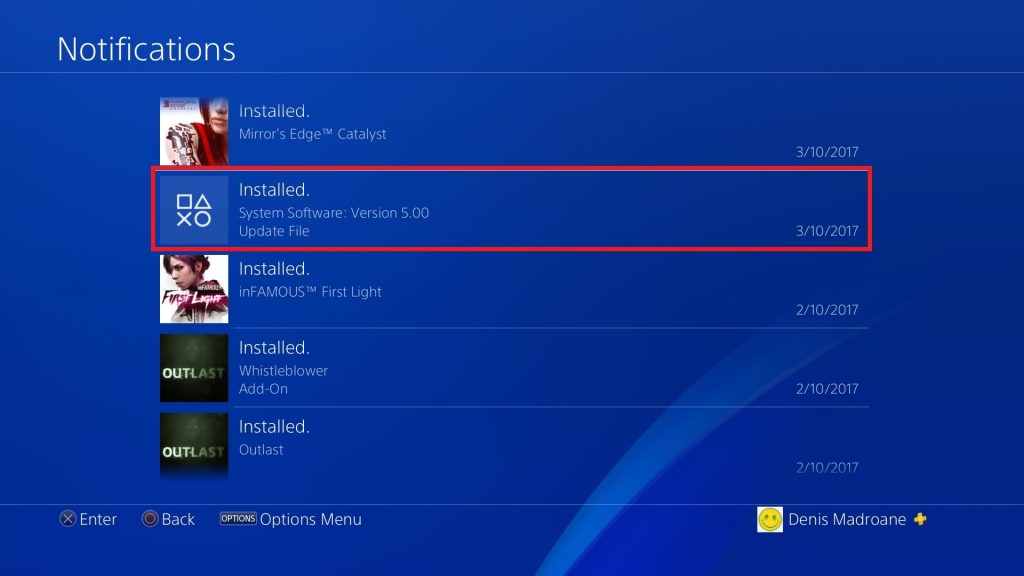

2. solis: SSH savienojumu iestatīšana

Raspberry Pi ierīces parasti darbojas ar SSH, un mēs strādāsim arī pie mūsu daudzfaktoru autentifikācijas konfigurēšanas, izmantojot SSH. Lai to izdarītu, mēs izveidosim divus SSH savienojumus šāda iemesla dēļ: mēs nevēlamies, lai jūs tiktu bloķēts no jūsu ierīces, un, ja jūs bloķējat no vienas straumes, otrais ļaus jums vēlreiz atgriezties Tas ir tikai drošības tīkls, kuru mēs ievietojam jūsu labā: lietotājam, kuram pieder ierīce. Mēs saglabāsim šo drošības tīkla otro plūsmu visā iestatīšanas procesā, līdz visa iestatīšana būs pabeigta, un mēs esam pārliecinājušies, ka jūsu daudzfaktoru autentifikācija darbojas pareizi. Ja pārdomāti un uzmanīgi veicat šīs darbības, autentifikācijas iestatīšana nedrīkst radīt nekādas problēmas.

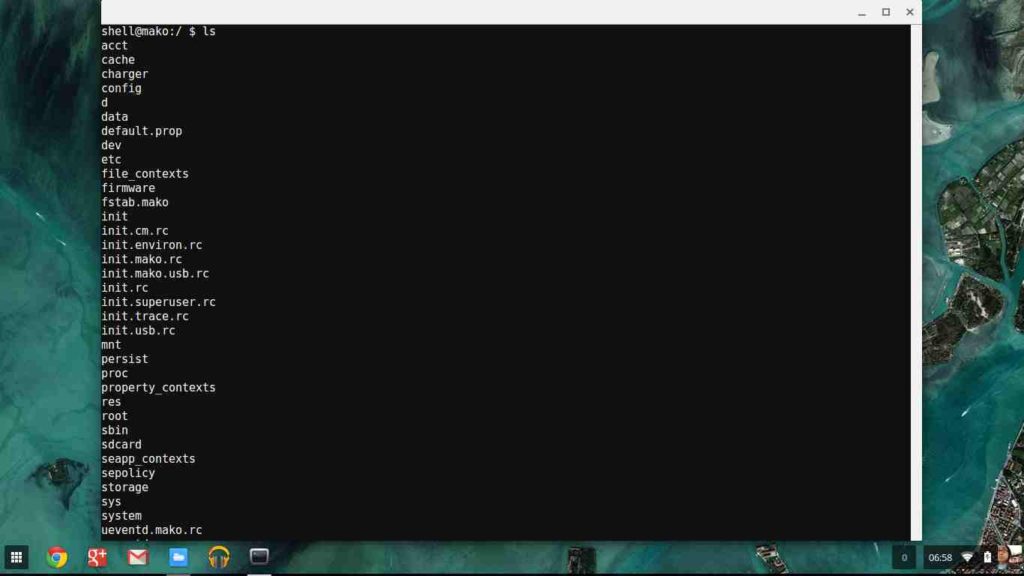

Aveņu Pi saskarne.

Palaidiet divus termināļa logus un katrā ierakstiet šādu komandu. Tas ir paredzēts, lai izveidotu abas plūsmas paralēli.

ssh lietotājvārds@piname.local

Lietotājvārda vietā ievadiet ierīces lietotājvārdu. Pi nosaukuma vietā ievadiet sava pi ierīces nosaukumu.

Pēc taustiņa Enter ievadīšanas abos termināla logos jāsaņem sveiciena ziņojums, kurā parādīts arī jūsu ierīces vārds un lietotājvārds.

Pēc tam mēs rediģēsim failu sshd_config. Lai to izdarītu, katrā logā ierakstiet šādu komandu. Neaizmirstiet paralēli veikt visas šīs sadaļas darbības abos logos.

sudo nano / etc / ssh / sshd_config

Ritiniet uz leju un atrodiet, kur teikts: ChallengeResponseAuthentication Nr

Mainiet “nē” uz “jā”, ierakstot to vietā. Saglabājiet izmaiņas, nospiežot [Ctrl] + [O], un pēc tam izejiet no loga, nospiežot [Ctrl] + [X]. Atkal dariet to abiem logiem.

Atkārtoti palaidiet termināļus un ierakstiet šādu komandu katrā, lai restartētu SSH dēmonu:

sudo systemctl restartējiet ssh

Visbeidzot. Instalējiet Google autentifikatoru iestatījumos, lai ar to integrētu sistēmu. Lai to izdarītu, ierakstiet šādu komandu:

sudo apt-get install libpam-google-autentifikators

Jūsu straumes tagad ir iestatītas, un līdz šim brīdim esat konfigurējis Google autentifikatoru gan ar ierīci, gan viedtālruni.

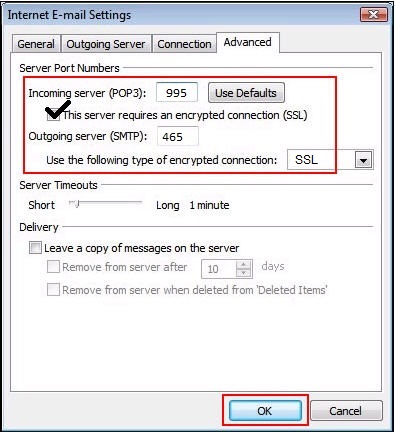

3. darbība. Daudzfaktoru autentifikācijas integrēšana ar Google autentifikatoru

- Palaidiet savu kontu un ierakstiet šādu komandu: google-autentifikators

- Ievadiet “Y” marķieriem, kas balstīti uz laiku

- Izstiepiet logu, lai redzētu visu izveidoto QR kodu, un skenējiet to viedtālruņa ierīcē. Tas ļaus jums savienot savu Raspberry Pi autentifikācijas pakalpojumu ar viedtālruņa lietojumprogrammu.

- Zem QR koda būs redzami daži rezerves kodi. Atzīmējiet tos vai nofotografējiet tos, lai tie būtu rezervēti, ja nevarat pārbaudīt daudzfaktoru autentifikāciju, izmantojot Google Authenticator lietojumprogrammu, un galu galā jums ir nepieciešams rezerves kods, lai iekļūtu. Saglabājiet tos drošībā pazaudē tos.

- Tagad jums tiks piedāvāti četri jautājumi, un šeit ir norādīts, kā jums uz tiem jāatbild, ievadot “Y”, ja jā, vai “N”, ja nē. (Piezīme. Tālāk minētie jautājumi tiek citēti tieši no Raspberry Pi digitālā termināļa, lai jūs precīzi zinātu, ar kuriem jautājumiem jūs saskarsieties un kā uz tiem atbildēt.)

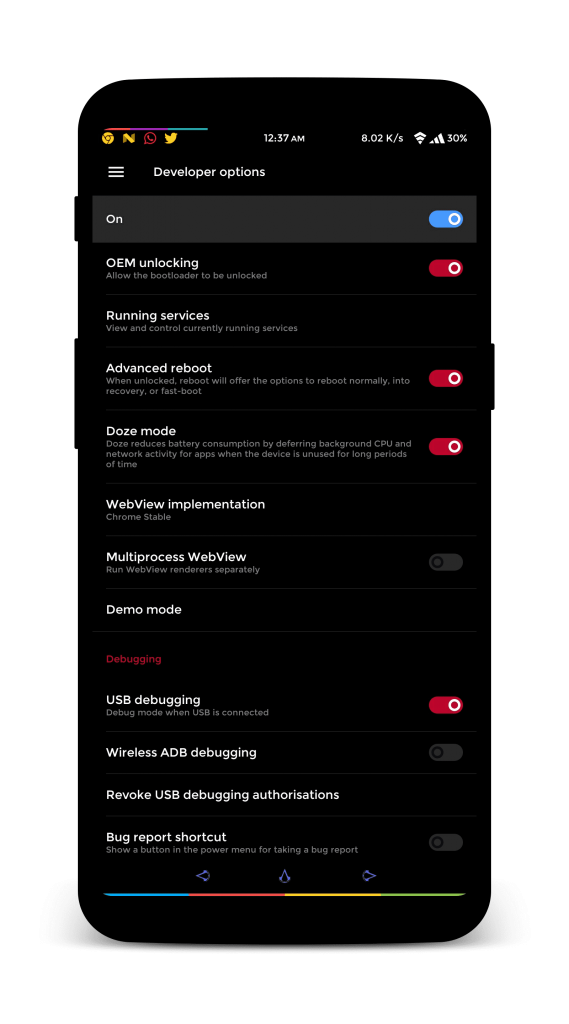

Google autentifikatora viedtālruņa lietojumprogramma operētājsistēmā iOS. Konti drošības nolūkos ir aptumšoti, un drošības koda cipari ir sajaukti un mainīti, kā arī.

- “Vai vēlaties, lai es atjauninātu jūsu failu“ /home/pi/.google_authenticator ”?” (jā / n): Ievadiet 'Y'

- “Vai vēlaties neatļaut vairāku viena autentifikācijas marķiera izmantošanu? Tas jūs ierobežo ar vienu pieteikšanos apmēram ik pēc 30 gadiem, bet palielina izredzes pamanīt vai pat novērst cilvēka uzbrukumus (jā / nē): ” Ievadiet 'Y'

- “Pēc noklusējuma mobilā lietotne ik pēc 30 sekundēm ģenerē jaunu marķieri. Lai kompensētu iespējamo laika novirzi starp klientu un serveri, mēs atļaujam papildu marķieri pirms un pēc pašreizējā laika. Tas ļauj noteiktā laikā līdz 30 sekundēm novirzīties starp autentifikācijas serveri un klientu. Ja rodas problēmas ar sliktu laika sinhronizāciju, varat palielināt loga noklusējuma lielumu - 3 atļautie kodi (viens iepriekšējais kods, viens pašreizējais kods, nākamais kods) līdz 17 atļautajiem kodiem (8 iepriekšējie kodi, viens pašreizējais kods, nākamie 8 kodi). Tas ļaus uz laiku līdz 4 minūtēm novirzīties starp klientu un serveri. Vai vēlaties to darīt? (jā / n): ” Ievadiet “N”

- “Ja dators, kurā piesakāties, nav izturēts pret brutālu pieteikšanās mēģinājumiem, autentifikācijas modulim varat iespējot ātruma ierobežošanu. Pēc noklusējuma tas uzbrucējiem ierobežo ne vairāk kā 3 pieteikšanās mēģinājumus ik pēc 30 gadiem. Vai vēlaties iespējot likmes ierobežošanu? (jā / n): ” Ievadiet 'Y'

- Tagad viedtālrunī palaidiet lietojumprogrammu Google Authenticator un ekrāna augšdaļā nospiediet pluszīmes ikonu. Skenējiet QR kodu, kas tiek parādīts jūsu Pi ierīcē, lai savienotu pārī abas ierīces. Tagad jums visu diennakti tiks parādīti autentifikācijas kodi, kad vien tie būs nepieciešami, lai pieteiktos. Kods nebūs jāģenerē. Jūs varat vienkārši palaist lietojumprogrammu un ierakstīt tajā brīdī redzamo.

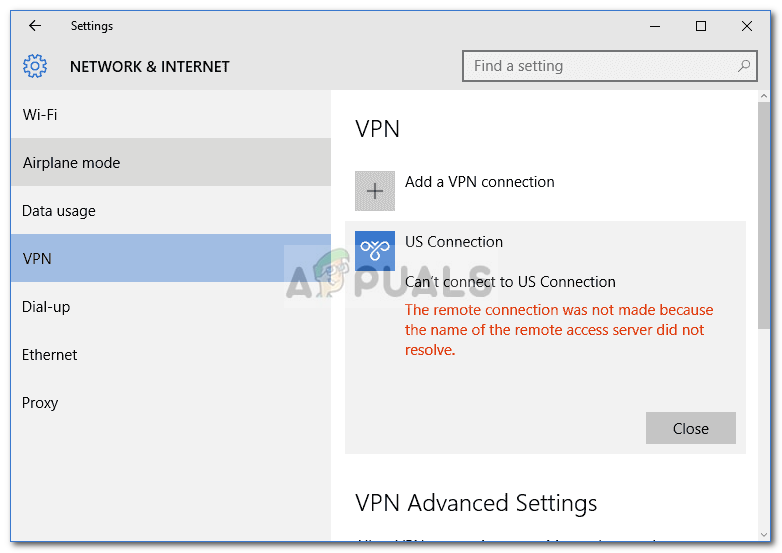

4. darbība: PAM autentifikācijas moduļa konfigurēšana ar SSH

Palaidiet termināli un ierakstiet šādu komandu: sudo nano /etc/pam.d/sshd

Ierakstiet šādu komandu, kā parādīts:

# 2FAFA nepieciešama pam_google_authenticator.so

Ja vēlaties, lai pirms paroles ievadīšanas, izmantojot Google Authenticator lietojumprogrammu, jums tiks prasīts ievadīt atslēgu, pirms iepriekš ievadītās komandas ierakstiet šādu komandu:

@ iekļaut kopīgu autoru

Ja vēlaties, lai pēc paroles ievadīšanas tiktu lūgts ievadīt piekļuves atslēgu, ierakstiet šo pašu komandu, izņemot to, ka ievietojat to pēc iepriekšējās komandu kopas # 2FA. Saglabājiet izmaiņas, nospiežot [Ctrl] + [O], un pēc tam izejiet no loga, nospiežot [Ctrl] + [X].

5. darbība: aizveriet Parallel SSH Stream

Tagad, kad esat pabeidzis daudzfaktoru autentifikācijas iestatīšanu, varat aizvērt vienu no paralēlajām plūsmām, kas mums bija. Lai to izdarītu, ierakstiet šādu komandu:

sudo systemctl restartējiet ssh

Jūsu otrā rezerves drošības tīkla straume joprojām darbojas. Jūs turpināsiet to darboties, kamēr nebūsit pārliecinājies, ka daudzfaktoru autentifikācija darbojas pareizi. Lai to izdarītu, palaidiet jaunu SSH savienojumu, ierakstot:

ssh lietotājvārds@piname.local

Lietotājvārda vietā ievadiet ierīces lietotājvārdu. Pi nosaukuma vietā ievadiet sava pi ierīces nosaukumu.

Tagad tiks veikta pieteikšanās procedūra. Ievadiet paroli un pēc tam ievadiet kodu, kas šajā laikā tiek parādīts jūsu Google Authenticator lietojumprogrammā. Esiet uzmanīgs, lai abas darbības veiktu trīsdesmit sekundēs. Ja jūs varat veiksmīgi pieteikties, varat atgriezties un atkārtot iepriekšējo darbību, lai aizvērtu paralēlo drošības tīkla plūsmu, kas mums bija paredzēta. Ja esat pareizi izpildījis visas darbības, jums vajadzētu būt iespējai atsākt ar Raspberry Pi ierīces daudzfaktoru autentifikāciju.

Pēdējie vārdi

Tāpat kā jebkuram autentifikācijas procesam, kuru veicat jebkurā ierīcē vai kontā, šie papildu faktori padara to drošāku nekā iepriekš, bet nepadara to absolūti drošu. Esiet piesardzīgs, lietojot ierīci. Esiet uzmanīgs par iespējamām krāpšanām, pikšķerēšanas uzbrukumiem un kiberzādzībām, kas varētu būt pakļautas jūsu ierīcei. Aizsargājiet savu otro ierīci, kurā esat iestatījis koda iegūšanas procesu, un aizsargājiet to arī droši. Šī ierīce būs nepieciešama katru reizi, lai atgrieztos sistēmā. Glabājiet dublēšanas kodus zināmā un drošā vietā, ja kādreiz atrodaties situācijā, kad jums nav piekļuves dublēta viedtālruņa ierīcei.