Dahua informācijas un drošības noteikumi. IFSEC Global

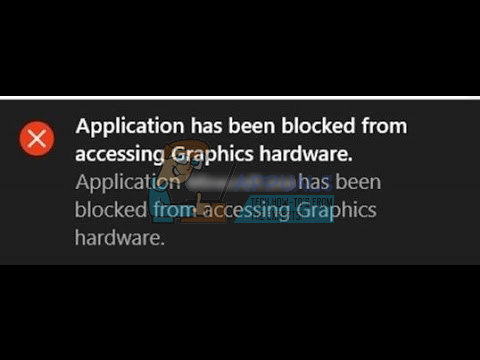

Kad cilvēki novēršas no fiziskiem mājas apsargiem, apsardzes darbiniekiem un dzīvnieku apsargiem, izmantojot digitālās videoieraksta (DVR) slēgtās ķēdes televīzijas (CCTV) apsardzes kameras, hakeri ir atklājuši ievainojamību vecākās tehnoloģijās, kas ļauj pārkāpt piekļuvi uzstādītajiem mājas novērošanas ierīču kontiem kas var apdraudēt īpašniekus. Dahua ir vadošais drošības un novērošanas tehnoloģiju uzņēmums, kas nodrošina mūsdienīgus drošus risinājumus, lai aizstātu novecojušus moduļus, izmantojot jau esošos savienojumus un kabeļus. Tomēr šķiet, ka kopš 2013. gada Dahua drošības attēlveidošanas DVR ierīcēs ir ievainojamība, kurai tika nosūtīts atjauninājums drošības uzlabošanai, taču, tā kā daudzi lietotāji nav izmantojuši bezmaksas jaunināšanu, tūkstošiem ierīču ir piekļuves akreditācijas dati tika nozagti, un tagad tie ir pakļauti riskam ar sarkanu etiķeti.

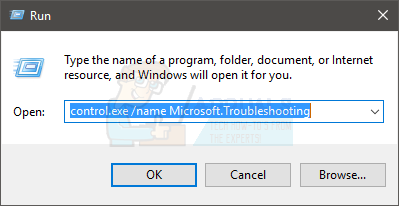

Izmantošana tika izpētīta un padziļināti uzrakstīta, pirms tā tika prezentēta sabiedrībai. The Ziņot CVE-2013-6117, kuru atklāja un sīki izstrādāja Džeiks Reinoldss, paskaidrots, ka ekspluatācija sākas ar hakeri, kas sāk kravas pārraides vadības protokolu ar Dahua ierīci 37777. portā. Pēc šī pieprasījuma ierīce pēc tam automātiski izsūta savus dinamiskā domēna vārdu sistēmas akreditācijas datus, kurus hakeris pēc tam var izmantot, lai attālināti piekļūtu ierīcei, izmainītu tās glabāto saturu, kā arī manipulētu ar tā konfigurācijām. Kopš ziņojuma par ievainojamību tika nosūtīti atjaunināšanas pieprasījumi, taču, tā kā daudzi lietotāji izvēlējās atteikties no jaunināšanas, viņu akreditācijas dati ir nozagti un tagad ir pieejami meklētājprogrammā ZoomEye, kas reģistrē informāciju, kas iegūta no dažādām ierīcēm un tiešsaistes vietnēm.

ZoomEye kibertelpas meklētājprogramma. ICS ZoomEye

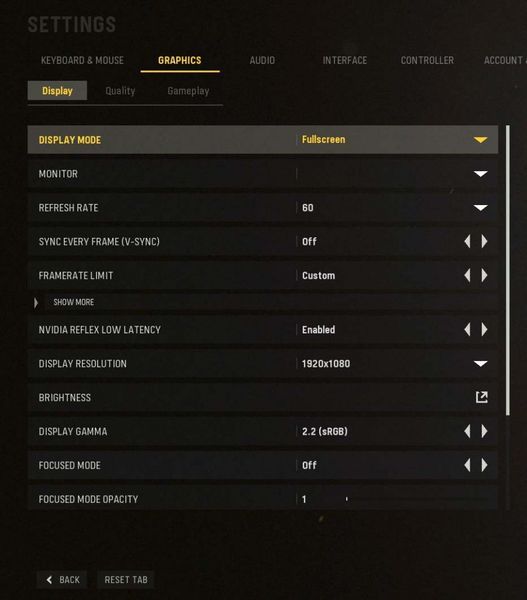

Dahua DVR ierīces darbojas caur TCP 37777 portu, caur kuru tās izmanto vienkāršu bināru protokolu, lai piekļūtu DVR kameru sistēmai no attālās tīkla vietas. Šajā procesā nevienā brīdī nav nepieciešama pietiekama akreditācijas datu autentifikācija, kā tas ir sagaidāms ar vienreizējām binārām procedūrām. Tas ir tiešs savienojums ar ierīces portu un ļauj piekļūt pašreizējām videomateriālu straumēm, kā arī iepriekš ierakstītajiem materiāliem, kurus var pārvaldīt un noslaucīt attālināti. ActiveX, PSS, iDMSS un tamlīdzīgi ļauj hakeriem apiet arī minimālo pieteikšanās lapu, kas tiek nodrošināta, un tas ļauj hakerim nosūtīt neautorizētus pieprasījumus, kas var visu, sākot no DVR noslaukšanas, lai mainītu piekļuves akreditācijas datus. Citā scenārijā hakeris var piekļūt TCP 37777 pieslēgvietai, lai novērtētu izmantotās DVR programmaparatūru un sērijas numuru. Izmantojot vienreizējos bināros protokolus, viņš / viņa varētu iegūt ierīcē saglabātu e-pasta, DDNS un FTP informāciju. Šo informāciju var izmantot, lai sekotu caur DVR attālās piekļuves tīmekļa portāla pieteikšanās lapu, un pēc tam hakeris var piekļūt interesējošajām straumēm un kadriem. Tas notiek, ja hakeris nepārspēj procesu un neapiet pieteikšanās lapu pilnībā, kā norādīts iepriekš.

Attālā tīmekļa pieteikšanās lapa. Dziļuma drošība

Apskatot ZoomEye ierakstus, ir skaidrs, ka šī ievainojamība ir izmantota, lai piekļūtu simtiem tūkstošu DVR un izgūtu viņu piekļuves akreditācijas datus attālajai apskatei, izmantojot produkta tīmekļa portālu. Tūkstošiem paroļu žurnāli tiek glabāti vienkāršā piekļuvē vietnē ZoomEye, un vienkārša paroļu vai lietotājvārdu meklēšana var radīt neticamu skaitu trāpījumu. Pārmeklējot apkopotos datus, nav mierinoši redzēt, ka aptuveni 14 000 cilvēku izvēlas paturēt savu paroli kā “paroli”, taču tas nav tieši saistīts ar šo ievainojamību. Dahua izlaida atjauninājumu, kas papildina drošības līmeni, lai novērstu nesankcionētu piekļuvi kameras materiāliem, taču, neraugoties uz to, attālā piekļuve visu procesu uztur nedaudz neticams, jo piekļuvei nav laika un vietas ierobežojumu, kā arī īpašniekam var no attāluma pieskarties savām kamerām, arī hakeris, kuram izdodas nozagt pieteikšanās akreditācijas datus. Kā paskaidrots iepriekš, to nozagt nav pārāk grūti, ja visas Dahua ierīces darbojas vienotās ostās un savienojumos.