Universālais multivides serveris. CordCutting

XML ārējo entītiju apstrādes ievainojamību ir ārpus joslas Kriss Moberlijs Universal Media Server 7.1.0 versijas XML parsēšanas motorā. Ievainojamība, piešķīra rezervēto etiķeti CVE-2018-13416 , ietekmē pakalpojuma Simple Service Discovery Protocol (SSDP) un universālā Plug and Play (UPnP) funkcionalitāti.

Universal Media Server ir bezmaksas pakalpojums, kas pārraida audio, video un attēlus uz ierīcēm, kas spēj veikt DLNA. Tas labi darbojas ar Sony PlayStations 3 un 4, Microsoft Xbox 360 un One, kā arī dažādiem viedtālruņiem, viedajiem televizoriem, viedajiem displejiem un viedajiem multivides atskaņotājiem.

Ievainojamība ļauj neautentificētam tā paša LAN uzbrucējam piekļūt sistēmas failiem ar tādām pašām atļaujām kā pilnvarotajam lietotājam, kurš vada Universal Media Server pakalpojumu. Uzbrucējs var arī izmantot servera ziņojumu bloka (SMB) savienojumus, lai manipulētu ar NetNTLM drošības protokolu, lai atklātu informāciju, kuru var pārveidot skaidrā tekstā. To var viegli izmantot, lai no lietotāja nozagtu paroles un citus akreditācijas datus. Izmantojot to pašu mehānismu, uzbrucējs var izpildīt komandas Windows ierīcēs attālināti, izaicinot vai atbildot uz NetNTLM drošības protokolu.

SSDP pakalpojums nosūta UDP multiraidi uz 239.255.255.250 portā 1900, lai atrastu un savienotu pārī UPnP ierīces. Kad šis savienojums ir izveidots, ierīce nosūta atpakaļ ierīces aprakstītāja XML faila atrašanās vietu, kurā ir vairāk informācijas par koplietojamo ierīci. Pēc tam UMS izmanto informāciju no šī XML faila, izmantojot HTTP, lai izveidotu savienojumu. Neaizsargātība šajā gadījumā rodas, kad uzbrucēji izveido paši savus XML failus paredzētajā vietā, ļaujot viņiem šajā ziņā manipulēt ar UMS uzvedību un tās sakariem. Kad UMS parsē izvietoto XML failu, tas piekļūst SMB ar mainīgo $ smbServer, ļaujot uzbrucējam izmantot šo kanālu, lai izaicinātu vai atbildētu uz NetNTLM drošības protokolu pēc vēlēšanās.

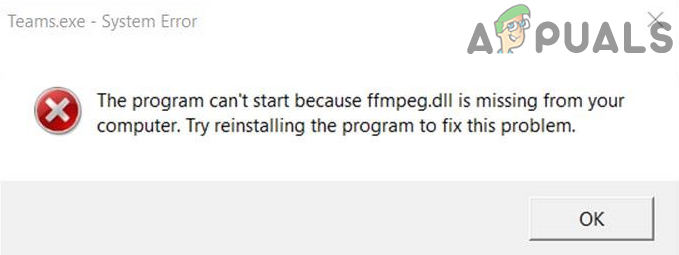

Šīs ievainojamības radītais risks ir vismaz slepenas informācijas un kompakto komandu izpildes augstākajā izmantošanas līmenī kompromiss. Ir konstatēts, ka tas ietekmē Universal Media Server 7.1.0 versiju Windows 10 ierīcēs. Ir arī aizdomas, ka iepriekšējās UMS versijas ir neaizsargātas pret to pašu problēmu, taču līdz šim tai ir pārbaudīta tikai 7.1.0 versija.

Lai šo ievainojamību varētu izmantot vienkāršāk, uzbrucējam ir jāiestata XML fails, lai tas lasītu šo. Tas piešķir uzbrucējam piekļuvi NetNTLM drošības protokolam, ļaujot sāniski pārvietoties pa tīklu, pamatojoties uz vienu apdraudētu kontu.

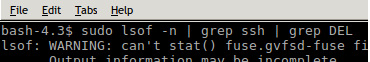

& xxe; & xxe-url; 1 0Ja uzbrucējs izmanto ievainojamību, izpildot ļauns-ssdp rīku no resursdatora un tajā pašā ierīcē palaiž netcat klausītāju vai Impacket, uzbrucējs varēs manipulēt ar ierīces SMB sakariem un iegūt tekstu, paroles un informāciju skaidrā tekstā. Uzbrucējs var arī no attāluma izgūt pilnu vienas rindas informāciju no failiem no cietušā datora, iestatot ierīces deskriptora XML failu šādam lasījumam:

& nosūtīt;Tas liek sistēmai atgriezties, lai savāktu citu failu data.dtd, kuru uzbrucējs varētu iestatīt lasīt:

% visi;Manipulējot ar šiem diviem failiem, uzbrucējs var iegūt vienas rindas informāciju no cietušā datora failiem, ņemot vērā, ka uzbrucējs komandu nosaka meklēt konkrētā vietā.

UMS par šo ievainojamību tika informēta dažu stundu laikā pēc tās atklāšanas, un uzņēmums ir informējis, ka viņi strādā pie plākstera, lai atrisinātu drošības problēmu.