SpecterOps komanda, Stīvs Borošs

Nesen emuāra ziņā no SpecterOps komandas vietnes tika parādīts, kā krekeri hipotētiski varētu radīt ļaunprātīgus .ACCDE failus un izmantot tos kā pikšķerēšanas vektoru cilvēkiem, kuriem ir instalēta Microsoft Access datu bāze. Tomēr vēl svarīgāk ir uzsvērt, ka Microsoft Access Macro (MAM) saīsnes, iespējams, var izmantot arī kā uzbrukuma vektoru.

Šie faili ir tieši saistīti ar Access makro, un tie ir pastāvējuši kopš Office 97 laikmeta. Drošības eksperts Stīvs Borošs demonstrēja, ka vienā no šiem īsinājumtaustiņiem var iestrādāt jebko. Tas darbojas no vienkārša makro līdz lietderīgajām kravām, kas ielādē .NET montāžu no JScript failiem.

Pievienojot funkcijas izsaukumu makro, kur citi, iespējams, ir pievienojuši apakšprogrammu, Borošs spēja piespiest patvaļīgu koda izpildi. Viņš vienkārši izmantoja nolaižamo izvēles rūtiņu, lai izvēlētos palaisto kodu, un izvēlējās makro funkciju.

Autoexec opcijas ļauj makro palaist, tiklīdz tiek atvērts dokuments, tāpēc tam nav jālūdz lietotājam atļauja. Tad Borošs izmantoja opciju “Make ACCDE” Access, lai izveidotu izpildāmu datu bāzes versiju, kas nozīmēja, ka lietotāji nebūtu varējuši pārbaudīt kodu pat tad, ja viņi to vēlētos.

Lai gan šāda veida failus varēja nosūtīt kā e-pasta pielikumus, Borošs tā vietā uzskatīja, ka ir efektīvāk izveidot vienu MAM saīsni, kas attālināti būtu saistīta ar ACCDE autoexec datu bāzi, lai tā to varētu palaist internetā.

Pēc makro vilkšanas uz darbvirsmu, lai izveidotu saīsni, viņam palika fails, kurā nebija daudz gaļas. Tomēr mainot DatabasePath mainīgo īsceļā, viņš varēja brīvi izveidot savienojumu ar attālo serveri un izgūt failu ACCDE. Vēlreiz to varēja izdarīt bez lietotāja atļaujas. Mašīnās, kurām ir atvērts 445. ports, to pat varēja izdarīt ar SMB, nevis HTTP.

Programma Outlook pēc noklusējuma bloķē MAM failus, tāpēc Borošs apgalvoja, ka krekings var ievietot pikšķerēšanas saiti nekaitīgā e-pastā un izmantot sociālo inženieriju, lai panāktu, ka lietotājs izgūst failu no tālienes.

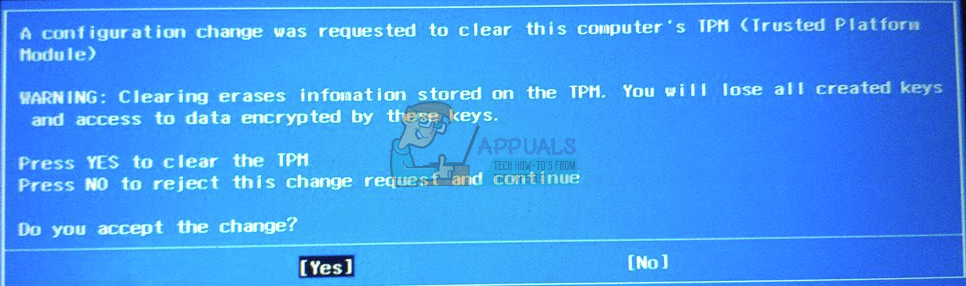

Tiklīdz viņi atver failu, sistēma Windows nepieprasa drošības brīdinājumu, ļaujot kodam izpildīt. Tas varētu būt līdz pat dažiem tīkla brīdinājumiem, taču daudzi lietotāji tos var vienkārši ignorēt.

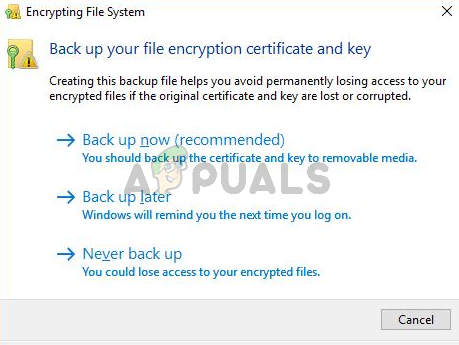

Lai gan šķiet, ka šo plaisu ir mānīgi viegli izpildīt, maldināšana ir arī maldinoši vienkārša. Borošs spēja bloķēt makro izpildi no interneta, tikai iestatot šādu reģistra atslēgu:

Dators HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Tomēr lietotājiem, kuriem ir vairāki Office produkti, katram, šķiet, ir jāiekļauj atsevišķi reģistra atslēgas ieraksti.

Tagi Windows drošība