Softpedia

CrowdStrike, Inc. EDR stratēģijas viceprezidenta Aleksa Jonesku čivināt viņš paziņoja, ka GitHub ir izlaidis Ring 0 armijas nazi (r0ak) tieši laikā, kad notiek Black Hat USA 2018 informācijas drošības konference. Viņš raksturoja, ka rīks ir bez vadītājiem un iebūvēts visām Windows domēnu sistēmām: Windows 8 un jaunākām. Šis rīks ļauj veikt Ring 0 lasīšanas, rakstīšanas un atkļūdošanas izpildi Hypervisor Code Integrity (HVCI), Secure Boot un Windows Defender Application Guard (WDAG) vidēs - šo varoņdarbu, kuru šajās vidēs dabiski ir grūti sasniegt.

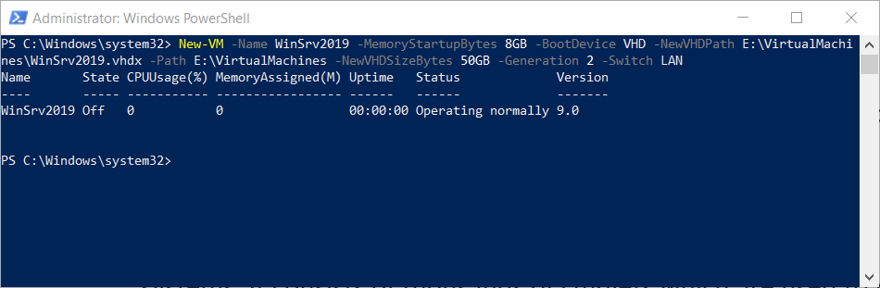

Tieši laikā #BlackHat , Es esmu izlaidis Ring 0 armijas nazi (r0ak) plkst https://t.co/ILcO7MoSw3 . Pilnībā bez draiveriem, iebūvēts, Windows 8+ Ring 0 patvaļīgs lasīšanas / rakstīšanas / izpildes atkļūdošanas rīks HVCI / Secure Boot / WDAG vidēm, kurās vietējo atkļūdošanu bieži nav iespējams iestatīt. pic.twitter.com/bPlSDBVoRr

- Alekss Jonesku (@aionescu) 2018. gada 6. augusts

Paredzams, ka Alekss Jonesku runāt šī gada Black Hat USA konferencē, kas paredzēta no 4. līdz 9. augustam Mandalay līcī, Lasvegasā. 4. līdz 7. augusts sastāvēs no tehniskās apmācības darbnīcām, savukārt 8. un 9. augustā notiks runas, instruktāžas, prezentācijas un biznesa zāles ar dažiem vadošajiem nosaukumiem IT drošības pasaulē, tostarp Ionescu, cerot dalīties jaunākajos pētījumos. , attīstība un tendences IT drošības aprindās. Alekss Jonesku uzstājas ar sarunu ar nosaukumu “Windows paziņojumu mehānisms: sīpola mizošana visdokumentētākā kodola uzbrukuma virsmā”. Viņa atbrīvošana pirms sarunas šķiet tieši tajā alejā, par kuru viņš vēlas runāt.

Paredzams, ka šajā konferencē atklātā pirmkoda rīkus un nulles dienu izmantošanas iespējas tiks atklāti koplietotas, un šķiet piemēroti, ka Ionescu tikko nāca klajā ar bezmaksas Ring 0 lasīšanas, rakstīšanas un atkļūdošanas izpildīšanas rīku Windows. Daži no lielākajiem izaicinājumiem, ar kuriem jāsaskaras Windows platformā, ir tā Windows atkļūdotāju un SysInternal rīku ierobežojumi, kas ir vissvarīgākie IT problēmu novēršanai. Tā kā viņu piekļuve Windows API ir ierobežota, Ionescu rīks tiek piedāvāts kā apsveicams ārkārtas labojumfails, lai ātri novērstu kodola un sistēmas līmeņa problēmas, kuras parasti nav iespējams analizēt.

Aleksa Jonesku gredzens 0 armijas nazis. GitHub

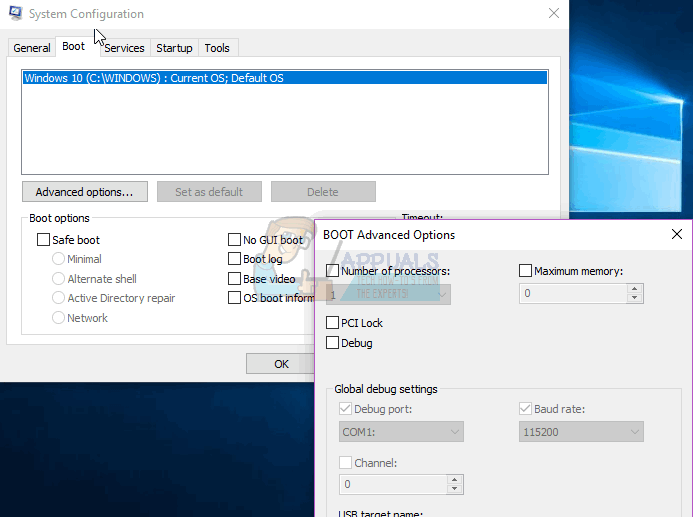

Tā kā tiek izmantotas tikai iepriekš pastāvošas, iebūvētas un Microsoft parakstītas Windows funkcijas, un visas minētās izsauktās funkcijas ir daļa no KCFG bitkartes, šis rīks nepārkāpj nekādas drošības pārbaudes, neprasa privilēģiju eskalāciju vai neizmanto 3rdpartijas vadītājiem, lai veiktu tās darbības. Rīks darbojas uz operētājsistēmas pamatstruktūru, novirzot loga pārvaldnieka uzticamo fontu validācijas pārbaužu izpildes plūsmu, lai saņemtu notikumu izsekošanas operētājsistēmai Windows (ETW) asinhronu paziņojumu par darba vienuma pilnīgu izpildi (WORK_QUEUE_ITEM). kodola režīma buferi un normālas darbības atjaunošana.

Tā kā šis rīks novērš citu šādu Windows funkciju ierobežojumus, tam ir savs ierobežojumu kopums. Tomēr tie ir tie, ar kuriem IT speciālisti ir gatavi tikt galā, jo rīks ļauj veiksmīgi izpildīt nepieciešamo pamatprocesu. Šie ierobežojumi ir tādi, ka rīks vienlaikus var nolasīt tikai 4 GB datu, vienlaikus rakstīt līdz pat 32 bitiem datu un izpildīt tikai 1 skalārā parametra funkcijas. Šos ierobežojumus varēja viegli pārvarēt, ja rīks būtu ieprogrammēts citādi, taču Ionescu apgalvo, ka viņš izvēlējās paturēt rīku šādā veidā, jo tam izdodas efektīvi izpildīt iecerēto, un tas ir viss, kas ir svarīgi.