Microsoft

Kopš gada sākuma korporācija Microsoft ir izlaidusi daudzus ieteikumus, lai novērstu Intel Core un Xeon procesoru spekulatīvās izpildes sānu kanālu aparatūras ievainojamības. Attiecīgās ievainojamības bija Spectre un Metldown. Microsoft tikko ir izlaidusi vēl vienu padomdevēju par spekulatīvu sānu kanālu ievainojamību: L1 termināla kļūmi (L1TF).

Saskaņā ar konsultatīvs izlaists, šai L1 termināla kļūdai ir piešķirti trīs CVE identifikatori. Pirmais, CVE-2018-3615, attiecas uz L1TF ievainojamību Intel Software Guard Extensions (SGX). Otrais, CVE-2018-3620, attiecas uz L1TF ievainojamību operētājsistēmas un sistēmas pārvaldības režīmā (SMM). Trešais, CVE-2018-3646, attiecas uz L1TF ievainojamību Virtual Machine Manager (VMM).

Galvenais risks, kas saistīts ar šīm ievainojamībām, ir tāds, ka, ja blakus kanālus izmanto, izmantojot L1TF ievainojamību, ļaunprātīgiem hakeriem privātie dati var būt pieejami attālināti un virtuāli. Tomēr šāds izmantojums prasa, lai uzbrucējs pirms tam saņemtu rokas attiecīgajā ierīcē, lai piešķirtu atļaujas koda izpildei paredzētajā ierīcē.

Lai mazinātu šīs ievainojamības sekas, kā arī vairākas citas līdzīgas izmantošanas iespējas, Microsoft ir izlaidusi lielu skaitu atjauninājumu, kas vērsti uz nepilnībām un ķēdēm, ar kuru palīdzību uzbrucējiem izdodas iegūt šādu piekļuvi. Windows lietotāji tiek aicināti regulāri atjaunināt savas ierīces ar jaunākajiem atjauninājumiem un pēc izlaišanas lietot visus ielāpus, aizsardzības un programmaparatūras atjauninājumus.

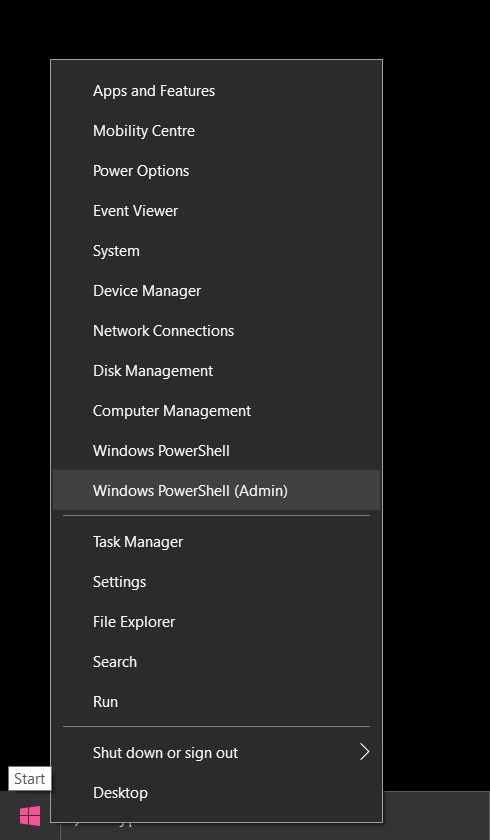

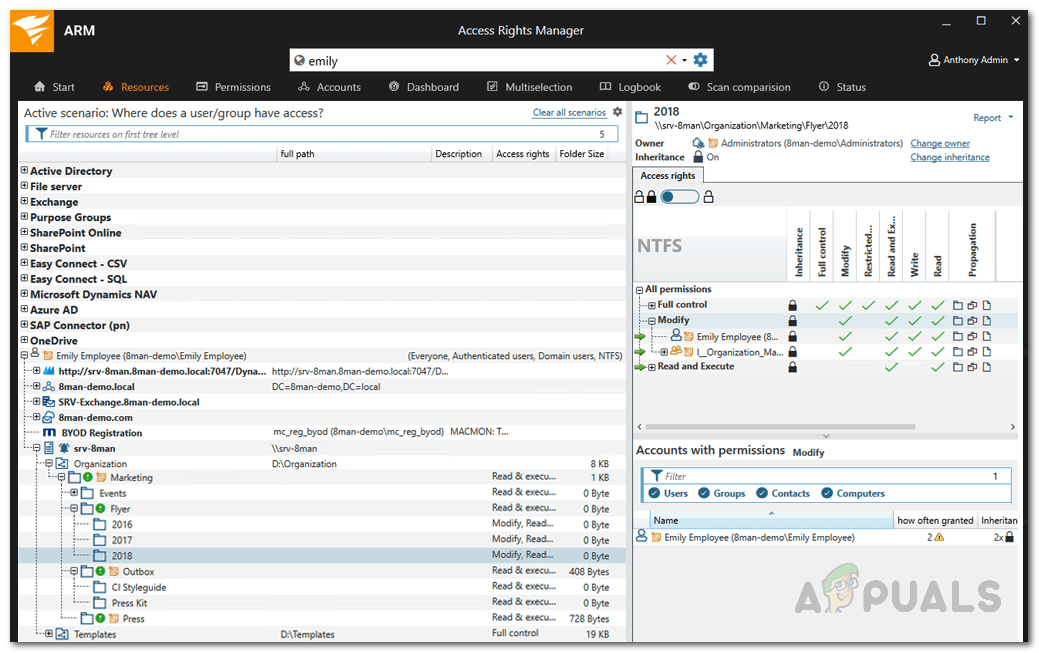

Uzņēmumu sistēmām, kurās tiek izmantota Microsoft Windows OS, administratoriem tiek ieteikts apsekot viņu tīkla sistēmas riskanto platformu izmantošanai un to integrācijas līmenim uzņēmuma parastajā lietošanā. Pēc tam viņiem tiek ieteikts savos tīklos reģistrēt virtualizācijas drošību (VBS), atlasot konkrētus klientus, kas tiek izmantoti ietekmes datu vākšanai. Pēc draudu līmeņa analīzes administratoriem jāpielieto attiecīgie ielāpi attiecīgajiem riskantajiem klientiem, kuri strādā viņu IT infrastruktūrā.

Tagi Microsoft

![[Fiksēts] Xbox One X kļūdas kods 0x800704cf](https://jf-balio.pt/img/how-tos/94/xbox-one-x-error-code-0x800704cf.jpg)