Windows 10

Jaunākie Windows 10 izdevumi, proti, v1903 un v1909, satur izmantojamu drošības ievainojamību, ko var izmantot, lai izmantotu servera ziņojumu bloka (SMB) protokolu. SMBv3 serverus un klientus var veiksmīgi apdraudēt un izmantot, lai palaistu patvaļīgu kodu. Vēl jo vairāk attiecas uz faktu, ka drošības ievainojamību var izmantot attālināti, izmantojot dažas vienkāršas metodes.

Korporācija Microsoft ir atzinusi jaunu drošības ievainojamību protokolā Microsoft Server Message Block 3.1.1 (SMB). Šķiet, ka šīs nedēļas Patch otrdienas atjauninājumu laikā uzņēmums ir nejauši nopludinājis detaļas. The ievainojamību var izmantot attālināti lai izpildītu kodu SMB serverī vai klientā. Būtībā tas ir saistīts ar RCE (attālās koda izpildes) kļūdu.

Microsoft apstiprina drošības ievainojamību SMBv3 iekšpusē:

Iekšā drošības konsultācijas vakar publicētais korporācija Microsoft paskaidroja, ka ievainojamība ietekmē Windows 10 un Windows Server 1903. un 1909. versiju. Tomēr uzņēmums ātri norādīja, ka trūkums vēl nav izmantots. Starp citu, tiek ziņots, ka uzņēmums nopludināja informāciju par drošības ievainojamību, kas apzīmēta kā CVE-2020-0796. Bet, to darot, uzņēmums nepublicēja nekādu tehnisku informāciju. Microsoft tikai piedāvāja īsus kopsavilkumus, kuros aprakstīta kļūda. Informāciju publicēja tie paši, vairāki digitālās drošības produktu uzņēmumi, kas ir daļa no uzņēmuma aktīvās aizsardzības programmas un kuriem ir agrīna piekļuve informācijai par kļūdām.

CVE-2020-0796 - “tārpojama” SMBv3 ievainojamība.

Lieliski ...

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 2020. gada 10. marts

Ir svarīgi atzīmēt, ka SMBv3 drošības kļūdai vēl nav gatavs plāksteris. Ir skaidrs, ka Microsoft, iespējams, sākotnēji ir plānojis izlaist šīs ievainojamības plāksteri, taču to nevarēja un pēc tam nespēja atjaunināt nozares partnerus un pārdevējus. Tā rezultātā tika publicēta drošības ievainojamība, kuru joprojām var izmantot savvaļā.

Kā uzbrucēji var izmantot SMBv3 drošības ievainojamību?

Kamēr informācija joprojām tiek parādīta, tiek ietekmētas datorsistēmas, kurās darbojas Windows 10 versija 1903, Windows Server v1903 (Server Core instalēšana), Windows 10 v1909 un Windows Server v1909 (Server Core instalēšana). Tomēr ir diezgan iespējams, ka arī iepriekšējās Windows OS iterācijas varētu būt neaizsargātas.

Noslēpumainos apstākļos tika publicēta kritiska kļūda Microsoft SMBv3 ieviešanā. https://t.co/8kGcNEpw7R

- Zaks Vitekers (@zackwhittaker) 2020. gada 11. marts

Paskaidrojot SMBv3 drošības ievainojamības pamatjēdzienu un veidu, Microsoft atzīmēja: “Lai izmantotu ievainojamību pret SMB serveri, neautentificēts uzbrucējs varētu nosūtīt speciāli izstrādātu paketi uz mērķa SMBv3 serveri. Lai izmantotu ievainojamību pret SMB klientu, neautentificētam uzbrucējam būs jākonfigurē ļaunprātīgs SMBv3 serveris un jāpārliecina lietotājs tam izveidot savienojumu. ”

Lai gan informācija ir nedaudz pieejama, eksperti norāda, ka kļūda SMBv3 varētu ļaut attāliem uzbrucējiem pilnībā kontrolēt neaizsargātās sistēmas. Turklāt drošības ievainojamība varētu būt arī tārpoša. Citiem vārdiem sakot, uzbrucēji varēja automatizēt uzbrukumus, izmantojot apdraudētus SMBv3 serverus, un uzbrukt vairākām mašīnām.

Kā aizsargāt Windows OS un SMBv3 serverus no jaunas drošības ievainojamības?

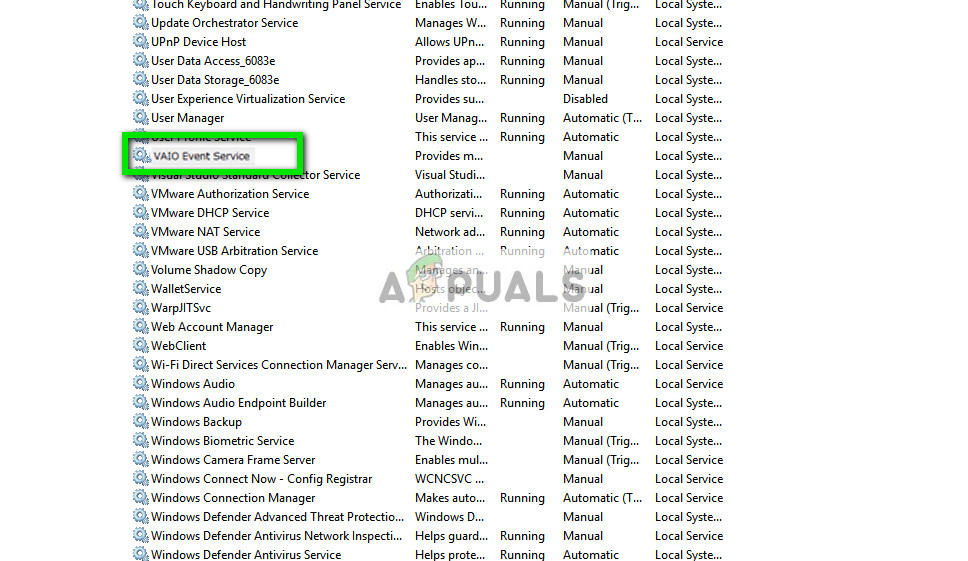

Iespējams, ka Microsoft ir atzinusi drošības ievainojamības esamību SMBv3 iekšienē. Tomēr uzņēmums nav piedāvājis nevienu plāksteri, lai aizsargātu to pašu. Lietotāji drīkst atspējojiet SMBv3 saspiešanu, lai novērstu uzbrucējus no ievainojamības izmantošanas pret SMB serveri. Vienkārša komanda izpildei PowerShell iekšpusē ir šāda:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 1 -Force

Lai atsauktu pagaidu aizsardzību pret SMBv3 drošības ievainojamību, ievadiet šādu komandu:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Vērtība 0 -Force

Daudzi uzņēmumi NAV neaizsargāti pret # SMBv3 CVE-2020-0796, viņi joprojām izmanto operētājsistēmas Windows XP / 7 un Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 2020. gada 11. marts

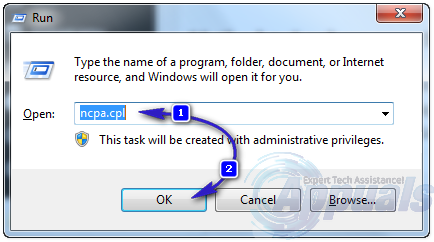

Ir svarīgi atzīmēt, ka metode nav visaptveroša un tikai aizkavēs vai atrunās uzbrucēju. Microsoft iesaka bloķēt TCP portu ‘445’ ugunsmūros un klientu datoros. “Tas var palīdzēt aizsargāt tīklus no uzbrukumiem, kas rodas ārpus uzņēmuma perimetra. Ietekmēto ostu bloķēšana uzņēmuma perimetrā ir labākā aizsardzība, lai palīdzētu izvairīties no interneta uzbrukumiem, ”ieteica Microsoft.

Tagi Windows logi 10