Intel

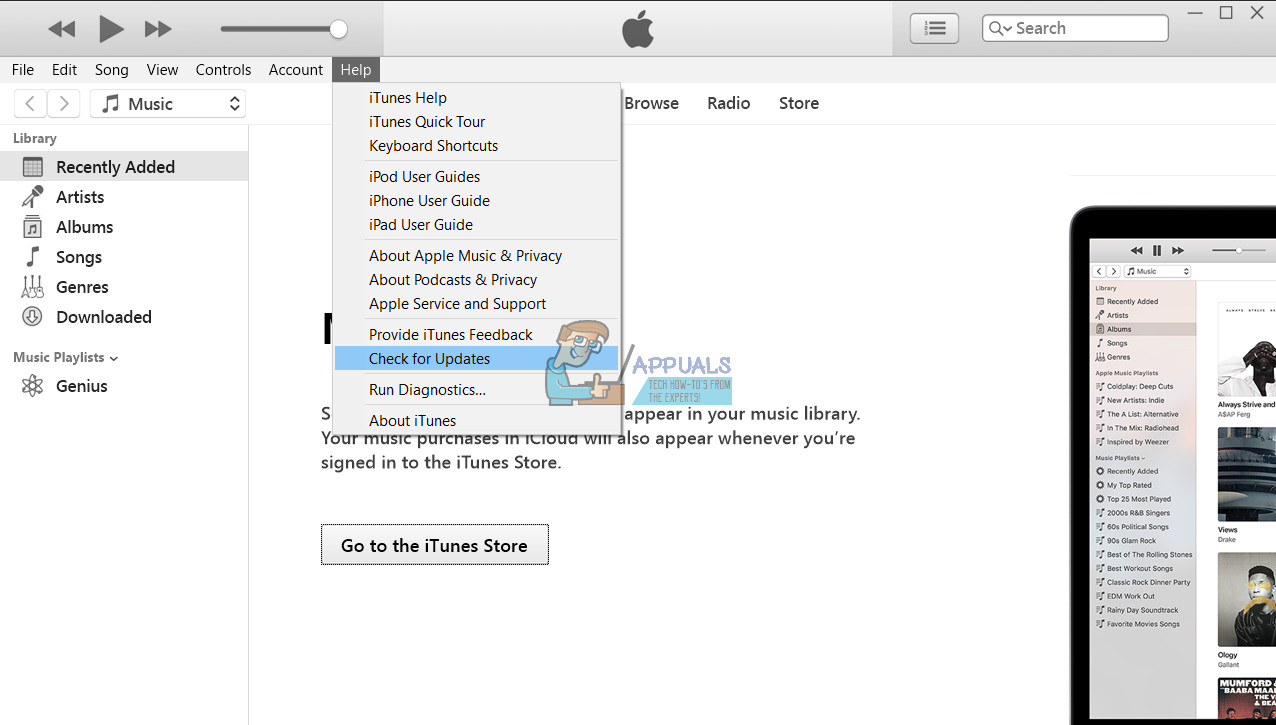

Gaidāms Intel nākamās paaudzes Tiger Lake Mobility CPU būs vadības plūsmas ieviešanas tehnoloģija. Tas kalpos kā efektīvs vārteja vairāku veidu ļaunprātīgas programmatūras apturēšanai. Intel CET funkcija būtībā regulē darbību plūsmu procesora iekšienē un nodrošina, ka ļaunprātīgai programmatūrai ir liegta piekļuve vairākām lietojumprogrammām, izmantojot CPU.

Ir regulāri konstatēts, ka Intel procesoros ir drošības ievainojamība. Lai gan uzņēmums ir izdevis plāksterus, lai mazinātu risku, lielākajai daļai risinājumu ir bijusi neliela negatīva ietekme uz darbību. Intel, šķiet, proaktīvi novērš situāciju. Gaidāmie Tiger Lake procesori, kas balstīti uz uzlaboto 10 nm mezglu, tiks iebūvēti ar Centrālo laiku, lai novērstu riskus, pirms tie iekļūst sistēmā. Tehnoloģija ir apmēram četrus gadus veca.

Kā CET aizsargās Intel Tiger Lake mobilitātes procesorus un datorus?

Vadības plūsmas izpildes tehnoloģija jeb CET nodarbojas ar “vadības plūsmu” - terminu, ko lieto, lai aprakstītu secību, kādā operācijas tiek veiktas CPU iekšienē. Tradicionāli ļaunprogrammatūra, kas mēģina palaist ierīcē, mēģina medīt citu lietotņu ievainojamības, lai nolaupītu to vadības plūsmu. Ja tā tiek atklāta, ļaunprogrammatūra var ievietot savu ļaunprātīgo kodu, lai palaistu citas lietotnes kontekstā.

Intel nākamās paaudzes Tiger Lake Mobility CPU paļausies uz CET, lai aizsargātu vadības plūsmu, izmantojot divus jaunus drošības mehānismus. CET nodrošina Shadow Stack un Netiešo filiāļu izsekošanu, lai nodrošinātu, ka ļaunprātīga programmatūra nevar turpināties. Ēnu kaudze būtībā izveido lietotnes paredzētās vadības plūsmas kopiju un saglabā ēnu kaudzi drošā CPU zonā. Tas nodrošina, ka lietotnes paredzētajā izpildes rīkojumā netiek veiktas neautorizētas izmaiņas.

#Intel palaiž #AntiMalwareCETTechnology par saviem Tiger Lake procesoriem - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 2020. gada 15. jūnijs

Netiešā filiāles izsekošana ierobežo un novērš papildu aizsardzības pievienošanu lietojumprogrammas spējai izmantot CPU “lēciena tabulas”. Būtībā tās ir atmiņas vietas, kuras bieži tiek (atkārtoti) izmantotas vai atkārtoti izmantotas lietotnes vadības plūsmā.

Ēnu kaudze pasargās datorus no bieži izmantotās tehnikas, ko sauc par atgriešanās programmēšanu (ROP). Šajā metodē ļaunprātīga programmatūra ļaunprātīgi izmanto RET (atgriešanās) instrukciju, lai likumīgas lietotnes vadības plūsmai pievienotu pats savu ļaunprātīgo kodu. No otras puses, netiešā filiāles izsekošana aizsargā pret divām metodēm, kuras sauc par lēcienorientētu programmēšanu (JOP) un uz zvanu orientētu programmēšanu (COP). Ļaunprātīga programmatūra var mēģināt ļaunprātīgi izmantot JMP (jump) vai CALL norādījumus, lai nolaupītu likumīgas lietotnes lēciena tabulas.

Izstrādātājiem bija pietiekami daudz laika, lai pievienotu savu programmatūru un asimilētos CET, apgalvo Intel:

CET iezīme pirmo reizi tika publicēta 2016. gadā. Tādējādi programmatūras veidotājiem ir bijis laiks pielāgot kodu pirmajai Intel CPU sērijai, kas to atbalstīs, apgalvo uzņēmums. Tagad Intel jāpiegādā procesori, kas atbalsta CET instrukcijas. Lietotnes un platformas, tostarp citas operētājsistēmas, var aktivizēt atbalstu un izvēlēties aizsardzību, ko nodrošina CET.

Labs skaidrojums par @intel ŠO # drošība #tech kas izslēdz kritisko neaizsargātību pret # Ļaunprātīga programmatūra . CET būs pieejama #laptops ar Intel Tiger Lake mobilajiem procesoriem, kas paredzēts brīvdienu sezonā. https://t.co/OU2yZvzP3q

- MikeFeibus - Esiet labi, cilvēki! (@MikeFeibus) 2020. gada 15. jūnijs

Intel ir izvēlējies 10 nm tīģeru ezers, CPU veidotāja pareiza mikroarhitektūras attīstība ilgu laiku, lai iekļautu aparatūrā balstītu ļaundabīgo programmu aizsardzības funkciju. Uzņēmums ir pārliecinājies, ka tehnoloģija būs pieejama arī darbvirsmas un servera platformās.

Tagi intel