UFW faktiski nozīmē Nekomplicētu ugunsmūri, nevis Ubuntu ugunsmūri, kā uzskata daudzi cilvēki. Šis nosaukums atspoguļo faktu, ka to ir pārsteidzoši viegli konfigurēt. Lielākajai daļai lietotāju būs jāiestata tikai burtiski trīs iespējas, pirms viņi ir salīdzinoši droši. Tiem, kas vēlas iestatīt dažas uzlabotas konfigurācijas opcijas, nekas daudz nebūs jādara, izņemot teksta faila rediģēšanu. Kamēr Ubuntu projekta izstrādātāji sākotnēji izstrādāja šo konkrēto ugunsmūra programmatūru, ufw ir pieejams arī daudzos citos izplatījumos. Debian, Arch, Linux Mint, Lubuntu un Xubuntu lietotājiem tas, visticamāk, jau ir instalēts.

Problēma ir tā, ka salīdzinoši maz lietotāju to ieslēdz. Kamēr lietotājiem vairs nav tieši jāstrādā ar iptables, Ubuntu piespiež ufw noklusējuma režīmā izslēgts. Daudzās Debian versijās pēc noklusējuma pat nav instalētas pakotnes. Labā ziņa ir tā, ka ikviens, kam ir kaut neliela pieredze terminālā, var nocietināt savu sistēmu.

1. metode: UFW ieslēgšana no komandu uzvednes

Pieņemsim, ka esat mēģinājis instalēt paketi ufw, pirms mēģināt to instalēt atsevišķi. Palaidiet šīs komandas pirms jebko cita. Ja pusceļā rodas kādas kļūdas, jūs vienmēr varat atgriezties un vēlāk bez problēmām instalēt ufw pakotnes.

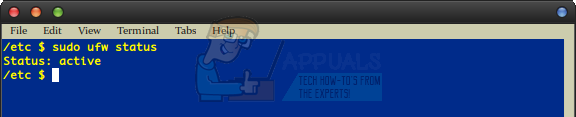

Ja strādājat no standarta lietotāja konta, palaidiet sudo ufw iespējot un, ja tiek prasīts, ierakstiet administratora paroli. Jums vajadzētu pateikt, ka ufw ir iespējots un palaišanas laikā tas darbosies automātiski. Palaist sudo ufw statuss vienalga tikai tāpēc, lai būtu drošs. Jums jāpiešķir viena izvades rinda, kurā rakstīts “Statuss: aktīvs”, bet pēc tās nekas nav norādīts.

No otras puses, jums varētu būt teicis, ka ufw nav instalēts. Būtu jādarbojas uz apt balstītu izplatīšanas, piemēram, Debian, lietotājiem sudo apt-get install ufw . Jūs varētu vēlēties kandidēt sudo apt-get atjauninājums un tad sudo apt-get jauninājums lai instalēšanas laikā pārliecinātos, ka pārējie pakotnes ir kārtībā. Arch Linux lietotājiem būs jāpalaiž sudo pacman -Syu ja viņi vēlas savest kārtībā savas pakas un tad sudo pacman -S ufw instalēt ufw, bet visi lietotāji pēc tam varēs turpināt kā parasti. Izpildiet iepriekš minētās darbības un pārliecinieties, ka tā darbojas sudo ufw iespējot atgriež iepriekš minēto “ Statuss: aktīvs ”Līnija.

2. metode: UFW pamatnoteikumu kopas nosūtīšana

Ugunsmūra rīki izmanto noteikumu kopumu, lai pārbaudītu, vai pieņemt tīklā uz jūsu datoru nosūtīto paketi. Gandrīz noteikti vēlaties pēc tam izpildīt šīs divas komandas:

sudo ufw noklusējums atļauj izejošo

sudo ufw noklusējuma atteikt ienākošo

Tas nodrošina, ka ufw vienmēr ļauj nosūtīt izejošo trafiku uz tīkla adapteri, kas ir svarīgi, ja veicat jebkāda veida darbu tiešsaistē. Protams, nevienu izejošo pieprasījumu nevajadzētu uzskatīt par bīstamu. Tas arī aizliedz ienākošajiem pieprasījumiem nodarīt kaitējumu, kas ir pareizs iestatījums gandrīz visiem mājas un biznesa lietotājiem. Pat lielākajai daļai spēlētāju, kas spēlē intensīvus tiešsaistes FPS nosaukumus, nevajadzētu būt kaut kam citam. Lielākā daļa cilvēku var apstāties šeit, kamēr sudo ufw statusa palaišana joprojām atgriež iespējotu ziņojumu pat pēc tam, kad esat restartējis mašīnu. Konfigurācijas procesā nav daudz kas cits. Lietotājiem ar jebkāda veida ssh vai uzlabotiem tīkla mērķiem ir jāturpina.

3. metode: Papildu UFW konfigurācijas opcijas

Lielākajai daļai lietotāju nevajadzēs lasīt tālāk, taču daži no šiem noteikumiem var būt noderīgi. Piemēram, ja jums vajadzēja atļaut TCP savienojumus kopējā 80 ostā, varat palaist:

sudo ufw atļaut 80 / tcp

Jūs varētu arī izmantot sudo ufw atļaut no ###. ##. ##. ## / ## ar reālu IP adresi un faktisku apakštīkla numuru aiz slīpsvītras atzīmes. Paturiet prātā, ka 80 ir derīgs skaitlis šai lietošanai, ja jums ir nepieciešams tīkls, izmantojot to. Izmantojot kaut ko līdzīgu sudo ufw atļaut http / tcp ir derīgs un var būt vajadzīgs servera situācijā, taču tas patiešām sāk atvērt tārpu kārbu, ciktāl tas atļauj dažāda veida savienojumus.

Viens no populārākajiem iestatījumiem ir sudo ufw atļaut 22 , kas atver portu ssh savienojumiem. Daži lietotāji to formulē kā sudo ufw atļaut ssh , kas darbojas tikpat labi. Kaut arī daži ceļveži var jums ieteikt pievienot abas rindas, vairumā gadījumu tas nav vajadzīgs un galu galā var tikai radīt nevajadzīgu pieskaitāmo summu.

Ja vēlaties nākotnē noņemt kādu no saviem noteikumiem, varat vienkārši palaist sudo ufw delete, kam seko kārtulas nosaukums. Piemēram, sudo ufw dzēst atļaut 80 / tcp izslēgtu vienu no iepriekš minētajiem piemēriem.

Tagad, kad tu skrien sudo ufw statusa verbose jūs, iespējams, redzēsit daudz pilnīgāku tabulu, ja esat izveidojis papildu kārtulas. Ja kādreiz vēlaties atspējot ugunsmūri, varat palaist sudo ufw disable, taču ir ļoti maz gadījumu, kad tas būtu jādara.

Reizēm var gadīties, ka saņemat 504 vārtejas taimauta kļūdas, ja šādā veidā izmantojat ufw, lai aizsargātu serveri. Dažos noteikumos kārtības maiņa var palīdzēt, ja tas tā ir. Atļauju kārtulas jāievada pirms noteikumu noraidīšanas, jo drošības parametru parsēšanas laikā ufw vienmēr meklē pirmo spēli. Dzēšot kārtulu pāri un pēc tam tos atkal pievienojot, ierakstot sudo ufw noklusējuma atļaut vispirms vajadzētu novērst šo problēmu. Iespējams, vēlēsities papildus izdzēst arī visas rindu dublikātus veiktspējas apsvērumu dēļ.

Palaist sudo ufw verbose un uzmanīgi pievērsieties kārtībai, kādā atrodas jūsu DENY IN un ALLOW IN rindas. Ja jums ir kaut kas kopīgā ostā, piemēram, 80 vai 22, kas diagrammā lasa DENY IN, kam seko Anywhere pirms citām atsaucēm uz šīm ostām, iespējams, jums būs mēģina bloķēt savienojumus, pirms viņiem ir iespēja tikt cauri. Pārkārtojot tos, problēma tiks novērsta. Šo komandu ievietošana pareizajā secībā vispirms palīdzēs novērst problēmas vēlāk līnijā.

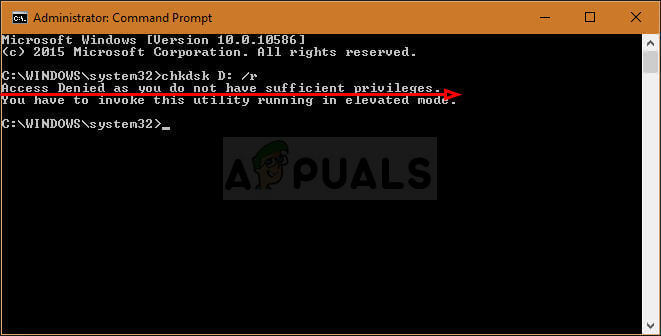

Paaugstinātiem saknes uzvednes lietotājiem faktiski pirms katras komandas nebūs jāizmanto sudo. Ja par to esat saņēmis kāda veida kļūdu, tā var būt jūsu problēma. Pārbaudiet uzvednes beigas, lai redzētu, vai pirms kursora ir # vai $. Tcsh lietotājiem, kuriem uzvednei ir tikai%, vajadzētu palaist whoami, lai redzētu, kura lietotāja statusā viņi darbojas.

Regulāri lietotāji, kuri darbojas sudo ufw statusa verbose visticamāk, pēc pieprasījuma joprojām saņems salīdzinoši maz atsauksmju. Iespējams, jūs vienkārši redzēsiet to pašu līniju, kāda bija iepriekš.

Tas ir tāpēc, ka šie lietotāji vienkārši strādā ar ļoti maz noteikumiem. Tomēr attiecībā uz šiem noteikumiem var būt svarīgs piesardzības vārds. Kaut arī noklusējuma komanda ufw papildus ļauj izmantot parametru reject, jūs varat ļoti viegli izslēgt sevi no sava privātā servera struktūras vai izdarīt citas dīvainas lietas. Ja jums ir nepieciešams sudo ufw atļaut ssh vai citas līdzīgas rindas jūsu noteikumu kopā, tam ir jānotiek pirms lietojat noklusējuma noraidīšanas vai noraidīšanas kārtulas.

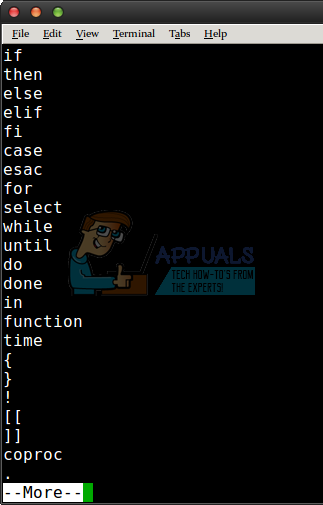

Lai gan pastāv daži grafiski rīki, piemēram, Gufw un Qt balstīta kmyfirewall, ir pietiekami viegli konfigurēt ufw no komandrindas, ka jums tie patiesībā nebūs vajadzīgi. Ja jums ir nepieciešams rediģēt konfigurācijas failus tieši, izmantojiet  komandu, lai pārietu uz pareizo direktoriju un pēc tam izmantotu sudo nanofw lai to rediģētu. Varat arī sākotnēji izmantot vairāk ufw vai mazāk ufw, lai vispirms vienkārši skatītu tekstu, pirms veicat izmaiņas.

komandu, lai pārietu uz pareizo direktoriju un pēc tam izmantotu sudo nanofw lai to rediģētu. Varat arī sākotnēji izmantot vairāk ufw vai mazāk ufw, lai vispirms vienkārši skatītu tekstu, pirms veicat izmaiņas.

Izstrādātāji faktiski veltīja laiku, lai sniegtu atbilstošus komentārus, lai rediģējot tos neapmaldītos, lai gan, iespējams, vēlēsities tos noņemt, ja uzskatāt, ka tas ir nepieciešams.

5 minūtes lasīts