MITMWEB saskarne. MITMProxy

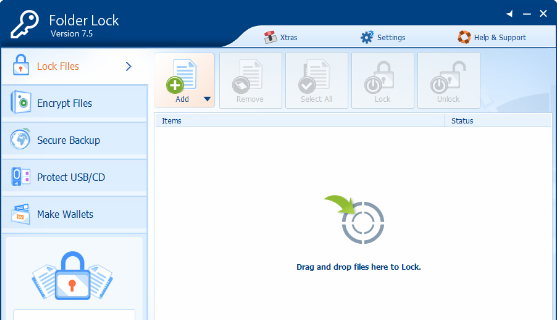

The CVE-2018-14505 etiķete tika piešķirta ievainojamībai, kas atklāta Mitmproxy tīmekļa lietotāja saskarnē mitmweb. Sākotnēji ar ievainojamību Prāgā saskārās Josefs Gajduseks, kurš aprakstīja, ka aizsardzības trūkums pret DNS atsākšanos mitmweb saskarnē var novest pie ļaunprātīgām vietnēm, kas piekļūst datiem vai attālināti palaiž patvaļīgus Python skriptus failu sistēmā, iestatot skriptu konfigurēšanas opciju.

Gajdusek arī sniedza koncepcijas pierādījumu, lai parādītu iespējamo izmantošanu.

Šis koncepcijas pierādījums bija balstīts uz citu Travisa Ormandija cieši saistītu vispārēju koncepcijas pierādījumu.

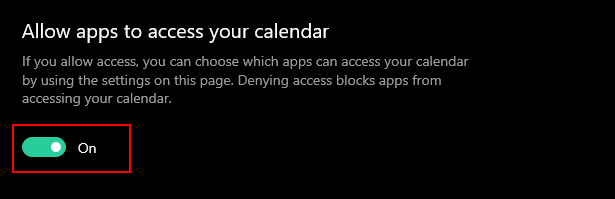

Šķiet, ka labākais veids, kā to nekavējoties mazināt, ir padarīt resursdatora nosaukumu atbilstošu “(localhost | d + . D + . D + . D +)”, lai lietotāji varētu izvairīties no DNS atkārtotas ievainojamības, vienlaikus piekļūstot mitmweb arī no citiem saimniekiem. Pastāvīgāks risinājums nozīmētu jupyter stila risinājuma pieņemšanu, kurā tīmekļa saskarne būtu aizsargāta ar paroli un nodotu piekļuves marķējumu Webbrowser.open zvanam. Varētu arī ieviest resursdatora galvenes balto sarakstu, lai sasniegtu to pašu efektu, kas pēc noklusējuma ļauj piekļūt vietējā hosta vai IP adresei. IPv6 atbalsta kods lai uzlabotu aizsardzību pret DNS atsaistīšanu, atbildēja uz šīs ievainojamības reģistrēšanu CVE MITER, raksta mitmproxy izstrādātājs un doktorants Maksimilians Hils.