Monero projekts, CryptoNews

Saskaņā ar ziņojumu, kuru sākotnēji publicēja Palo Alto Networks drošības analītiķi, vismaz pieci procenti no visiem Monero žetoniem, kas pašlaik ir apgrozībā tirgū, tika iegūti, izmantojot ļaunprātīgu programmatūru. Tas nozīmē, ka noziedzīgas organizācijas ir izmantojušas drošības pārkāpumus serveros un gala lietotāju mašīnās, lai raktuvēs iegūtu vairāk nekā 790 000 Monero monētu, kas pazīstamas arī kā XMR. Nedaudz aptuveni 20 miljoni jaukumu sekundē, kas ir aptuveni divi procenti no visas Monero tīkla jaukšanas jaudas, tika iegūti no inficētām ierīcēm pagājušajā gadā.

Ņemot vērā pašreizējos valūtas maiņas kursus, tīkla grūtības un citus faktorus, šīs iespaidīgās apstrādes jaudas daudzums šīm grupām katru dienu joprojām nozīmē vairāk nekā 30 000 USD, kas salīdzinājumā ir ievērojama naudas summa. Trīs galvenās hash likmes katru dienu ir no 1600 līdz 2700 USD vērta Monero.

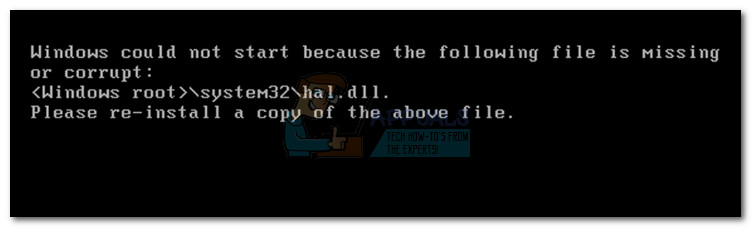

Linux drošības eksperti bija pārsteigti, kad janvārī uzzināja, ka RubyMiner ļaunprogrammatūra, kas tika izmantota Monero iegūšanai šajā metodē, faktiski bija mērķēta uz serveriem, kas darbojas ar GNU / Linux, kā arī uz tiem, kas izmanto Microsoft Windows serveru pakotnes kā daļu no savas sistēmas programmatūras.

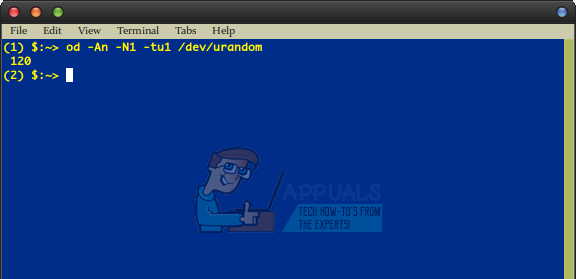

Izmantošana Linux mašīnās ietvēra čaulas komandu kopumu un ļāva uzbrucējiem notīrīt cron darbus pirms to pievienošanas. Šis jaunais cron darbs lejupielādē čaulas skriptu, kas tiek mitināts robots.txt teksta failos, kas ir standarta daļa no lielākās daļas tīmekļa domēnu.

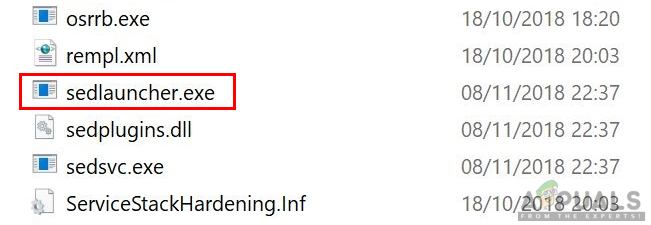

Galu galā šis skripts var lejupielādēt un instalēt citādi likumīgās XMRig Monero miner lietojumprogrammas neatbalstīto versiju. PyCryptoMiner mērķēja arī uz Linux serveriem. Vēl viena Monero miner ļaunprātīgas programmatūras grupa sekoja Oracle WebLogic serveriem.

Par laimi, šie ekspluatācijas gadījumi nespēja nodarīt lielu kaitējumu, jo uzbrucēji paļāvās uz vecākām darbībām, kuras Linux drošības eksperti jau sen izdomāja, kā to pievienot. Tas dažiem atklāta pirmkoda sabiedrībā liek domāt, ka uzbrucēji sekoja mašīnām ar operētājsistēmas instalācijām, kas serveru ziņā bija novecojušas.

Neskatoties uz to, jaunākie iespaidīgākie skaitļi, kas izklāstīti šajā ziņojumā, ļautu iedomāties, ka jaunāki uzbrukumi var izmantot jaunāko izmantojumu priekšrocības gan Windows, gan GNU / Linux.