AMD Radeon

AMD ATI Radeon grafisko karšu draiveros bija vairākas drošības ievainojamības, ziņoja Cisco Drošības un digitālās aizsardzības komanda. Cisco Talos inženieri pierādīja, kā uzbrucēji var manipulēt ar jaunākajiem AMD ATI draiveriem, lai attālināti izpildītu patvaļīgu kodu un pat izpildītu DDoS uzbrukumu.

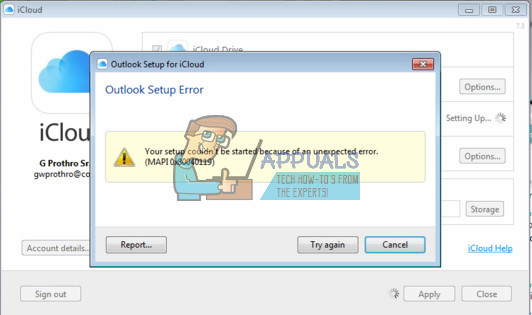

Cisco tiešsaistes drošības, aizsardzības un draudu analīzes daļas Talos drošības inženieri ziņoja, ka AMD grafikas draiveru sērijā “Radeon” ir vairākas ievainojamības. Ievainojamība ir no smagas līdz kritiskai vērtībai. Viņi ļāva uzbrucējiem sākt vairāku veidu uzbrukumus upuriem. Pamatojoties uz informācija Cisco Talos izplatītajā ziņojumā , šķiet, ka korporatīvais un profesionālais sektors, iespējams, ir bijis potenciālo uzbrucēju galvenais mērķis. Ne AMD, ne Cisco nav apstiprinājuši nevienu gadījumu, kad AMD Radeon Graphics draiveros ir veiksmīgi izmantoti drošības trūkumi. Tomēr ir ļoti ieteicams, lai AMD grafikas karšu lietotāji nekavējoties lejupielādētu atjauninātos un ielāpītos draiverus.

Cisco Talos identificē četras AMD ATI Radeon grafisko karšu draiveru drošības ievainojamības ar atšķirīgu smaguma pakāpi:

Cisco Talos atklāja kopumā četrus drošības trūkumus. Ievainojamības tika izsekotas kā CVE-2019-5124 , CVE-2019-5147 , un CVE-2019-5146 . Dažos pārskatos “CVSS 3.0” pamatvērtība ir maksimāli “9,0”. Citi ziņojumi apgalvo, ka drošības trūkumi tika atzīmēti ar CVSS punktu skaitu 8,6. Būtībā tas nozīmē, ka drošības kļūdas bija diezgan nopietnas un tām nekavējoties vajadzēja pievērst AMD uzmanību.

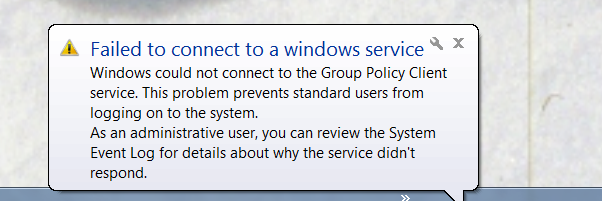

Lai izraisītu šos ārpus robežas esošos drošības trūkumus, uzbrucējam bija jāizveido un jāizvieto īpaši izstrādāts, nepareizi veidots pikseļu ēnotājs. Lai uzbrukums sāktos, upuriem VMware Workstation 15 viesu operētājsistēmā bija jāatver tikai speciāli izstrādātais shader fails. Citiem vārdiem sakot, uzbrukums var tikt aktivizēts no VMware viesa lietotāja režīma iekšpuses, lai “izraisītu ārpus robežas lasītu resursdatora VMWare-vmx.exe procesu vai teorētiski, izmantojot WEBGL (attālā vietne)”.

Interesanti atzīmēt, ka visas AMD ATI Radeon Graphics draiveru drošības kļūdas ietekmēja AMD ATIDXX64.DLL draiveri. Pēc drošības inženieru domām, bija trīs ārpus robežas esošas kļūdas un viena veida neskaidrības. Cisco pētnieki pārbaudīja un apstiprināja šīs ievainojamības AMD ATIDXX64.DLL versijā 26.20.13025.10004, kas darbojas ar Radeon RX 550/550 sērijas grafikas kartēm, VMware Workstation 15 ar Windows 10 x64 kā viesa VM. Ceturtā ievainojamība ietekmē AMD ATIDXX64.DLL draiveri, versijas 26.20.13031.10003, 26.20.13031.15006 un 26.20.13031.18002. Tomēr tās pašas grafikas karšu sērijas un platforma bija neaizsargātas.

AMD izlaboja četras drošības ievainojamības kopā ar VMWare:

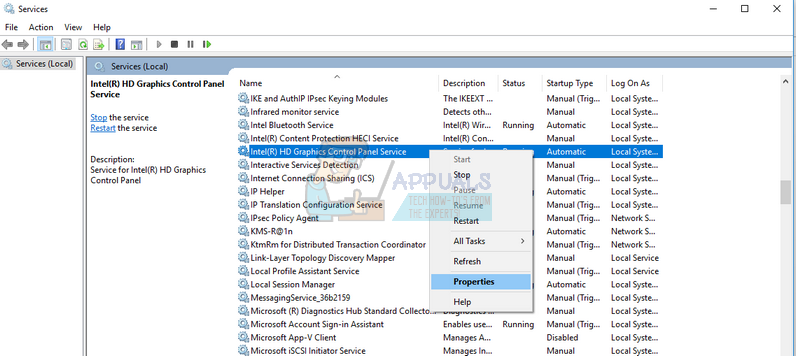

Pēc četru AMD ATI Radeon grafikas draiveru drošības trūkumu atklāšanas Cisco Talos inženieri brīdināja uzņēmumu par to pašu. Pēc Cisco ziņām, AMD tika informēta oktobrī, un pēdējā veica tūlītējus pasākumus, lai novērstu drošības trūkumus.

Cisco Talos turklāt piebilda, ka AMD Radeon draiveru kombinācija “VMware Workstation” v15.5.1 un v20.1.1 ir atrisinājusi problēmu. AMD vēl nav atjauninājis savu Drošības lapa ar informāciju. Lieki piebilst, ka tas attiecas uz to, ka AMD šādu atjauninājumu publiski neizlaida pēc tam, kad tā bija veikusi korektīvus pasākumus, lai novērstu drošības nepilnības. Šie jautājumi varētu būt ietekmējuši korporatīvo un profesionālo sektoru.

Tagi lab